导语:最近出现了一种视频以AI生成的角色为主角的趋势,出现在多种语言和平台(Twitter、Youtube和Instagram)上,提供招聘细节、教育培训、宣传材料等。

越来越多的威胁分子使用人工智能(AI)生成的Youtube视频

自2022年11月以来,描述中包含Vidar、RedLine和Raccoon等信息窃取恶意软件链接的Youtube视频月环比猛增200%-300%。这些视频通过佯称内容是教程来吸引用户,声称介绍如何下载Photoshop、Premiere Pro、Autodesk 3ds Max、AutoCAD等软件的破解版以及仅供付费用户使用的其他许可产品。

视频通常使用屏幕录制或音频逐步介绍下载和安装软件的步骤。然而最近这种现象日益普遍:在视频中使用来自Synthesia和D-ID等平台的由AI生成的视频。众所周知,以人为主角的视频(尤其是有特定面部特征的视频)看起来更熟悉更可靠。因此,最近出现了一种视频以AI生成的角色为主角的趋势,出现在多种语言和平台(Twitter、Youtube和Instagram)上,提供招聘细节、教育培训、宣传材料等。威胁分子现在也采用了这种策略。

图1. 来自studio.d.id.com的由AI生成的视频

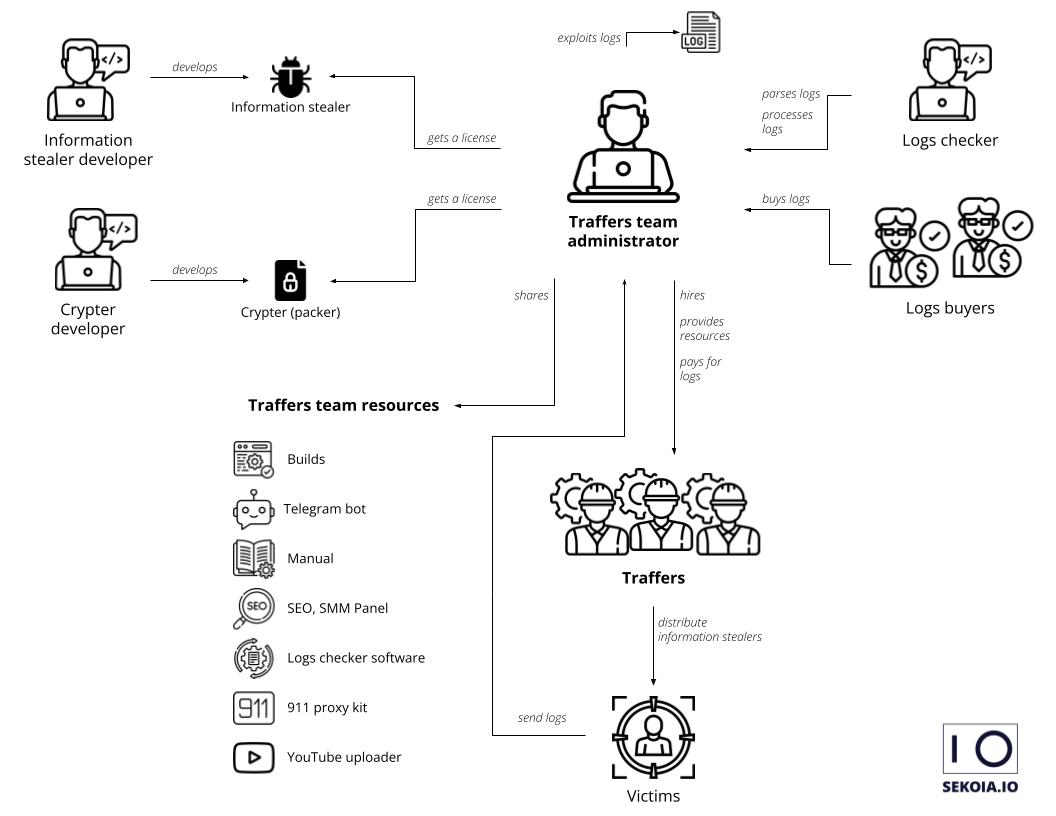

新兴的信息窃取器生态系统

信息窃取器是一种恶意软件,旨在从计算机窃取敏感信息。它们可以窃取密码、信用卡信息、银行账号及其他机密数据。它们通常通过恶意软件下载、虚假网站和Youtube教程来传播。一旦安装到系统上,它们就会从计算机窃取信息,并将信息上传到攻击者的指挥与控制服务器上。

信息窃取器通常收集受害者的如下信息:

浏览器数据,包括密码、cookie、扩展数据、自动填充内容和信用卡详细信息等。

加密货币钱包数据和凭据。

Telegram数据和凭据。

众多文件,比如.txt、文档、excel表、PowerPoint演示文稿等,使用文件抓取器来收集。

系统信息,比如IP地址、恶意软件路径(仅限Redline和Vidar)、时区、位置和系统规格等。

图2. 信息窃取器生态系统的组织(图片来源:sekoia.com)

信息窃取器的开发者

开发者负责开发和更新恶意软件代码,以确保杀毒软件及其他端点检测系统在窃取器被下载到计算机时检测不到它。开发者还添加新的浏览器、钱包及恶意软件可以从中窃取信息的其他应用程序,竭力扩大窃取器的攻击范围。即使终端检测响应(EDR)用检测恶意软件的新攻陷指标(IoC)加以更新,开发者仍继续迭代升级恶意软件以逃避检测。因此,EDR和IoC只在短时间内有效。

Traffer

信息窃取器的开发者招募/勾结其他威胁分子(通常名为traffer)从事以下活动:

从地下市场、Telegram频道及其他traffer,通过窃取器日志和泄露的凭据等手段识别受害者的身份。

通过虚假网站、钓鱼邮件、Youtube教程和社交媒体帖子等途径传播窃取器。

使用搜索引擎优化(SEO)来确保潜在受害者容易看到并获得感染源。

收集和组织地下论坛和Telegram频道上的泄露信息,并出售给传播窃取器恶意软件的其他组织。

威胁组织通过各种地下论坛上的帖子和广告来招募traffer:

图3. 招募traffer的论坛帖子。

Youtube充当恶意软件分发渠道

Youtube拥有超过25亿的月活跃用户,是一种大受欢迎的多功能平台。从娱乐、评论、食谱到教育材料,Youtube被广泛用户使用。

虽然Youtube是一种覆盖数百万用户的简单方式,但该平台的监管和审核流程使得威胁分子很难在该平台上拥有长期活跃账户。一旦几个用户受到影响,视频通常会被撤下,账号也会被封禁。因此,威胁分子总是在寻找新的方法来规避平台的算法和审核流程。

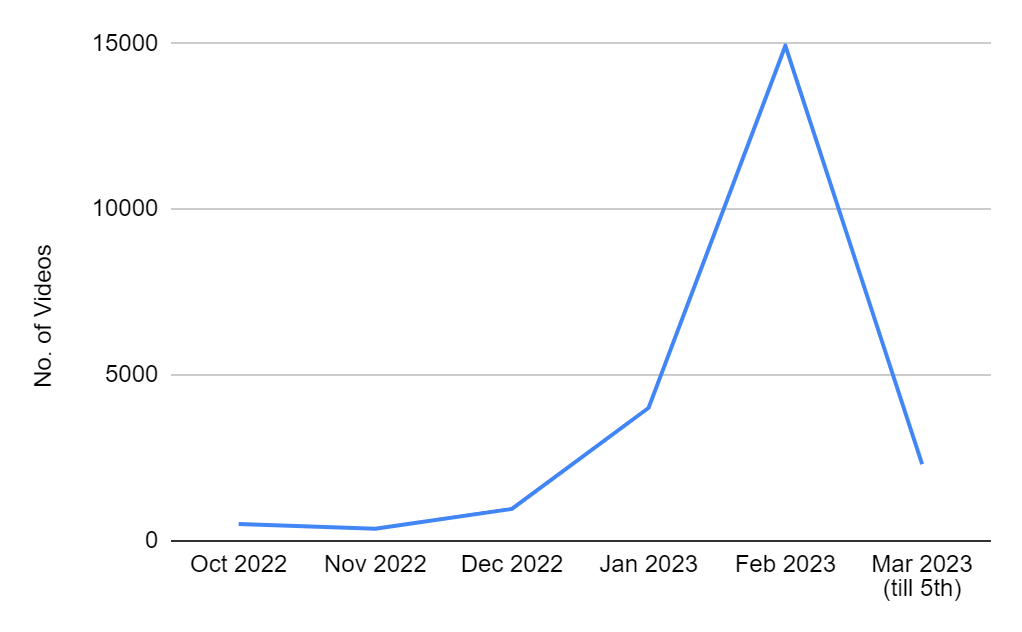

自2022年11月以来,CloudSEK观察到传播窃取器恶意软件的视频数量月环比猛增2至3倍。

图4

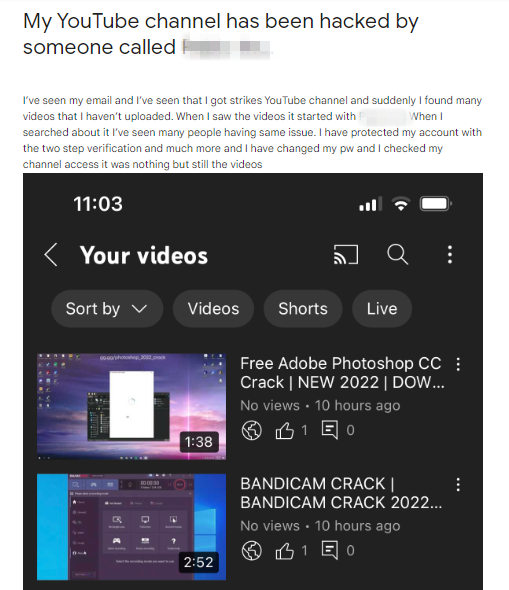

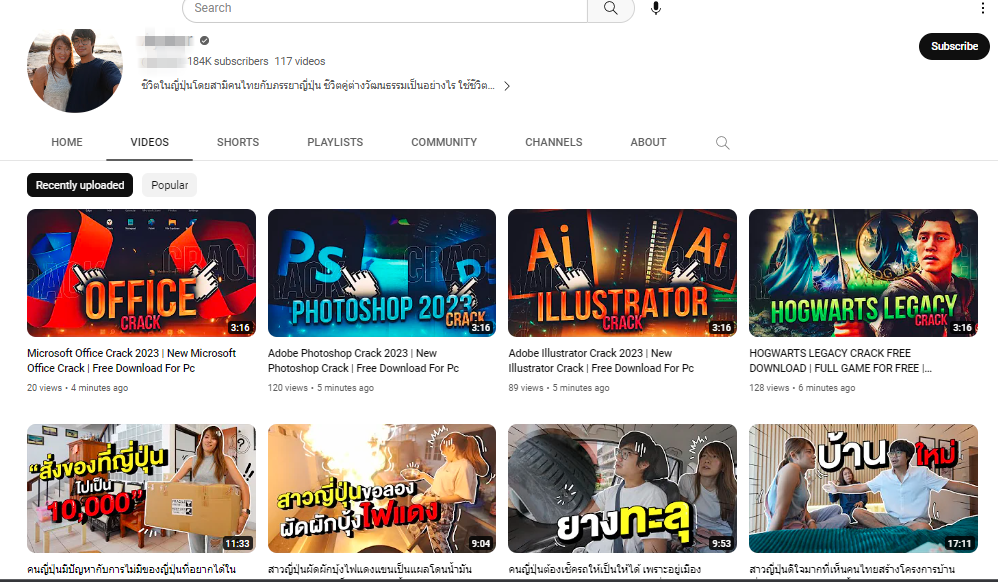

账户接管

威胁分子利用以前的数据泄露、网络钓鱼技术和窃取器日志来接管现有的Youtube账户。他们的目标既包括受教育程度高的活跃用户(拥有大量订阅者和上传量),也包括受教育程度低的用户。

目前已经有一些关于Youtube账户被接管的举报和投诉。威胁分子立即向账号上传5-6段视频。

图5

接管热门账户

威胁分子的目标是拥有10万+订阅者的热门账户,企图在短时间内覆盖大量受众。通常,热门账户的订阅者会收到新上传的通知。上传到这样的账户也会增加视频的合法性。然而,这类Youtube用户会向Youtube举报账户接管者,并在几小时内夺回访问其账户的权限。但在几个小时内,数百名用户可能成为受害者。

图6. 一个热门的Youtube用户,其账户被破解版下载视频淹没

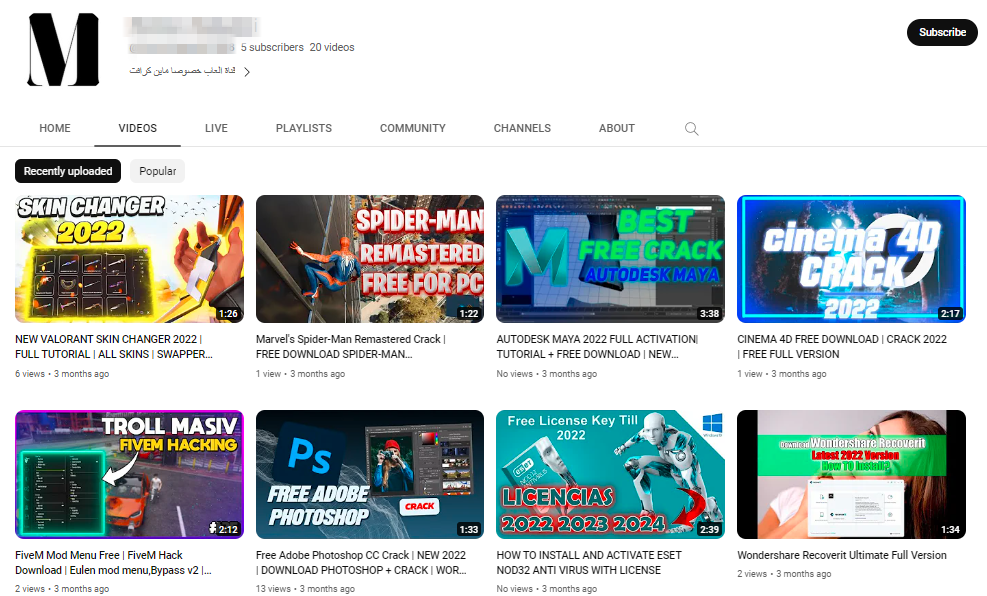

接管不太热门的账户

一般用户不经常上传视频,可能不会注意到账户已经被接管了很长一段时间。而且,即使他们无法访问账户,也可能没有举报的动机。如下面例子所示,恶意视频甚至在3个月后依然存在。尽管这些账户的覆盖范围有限,但威胁分子之所以盯上它们,是由于上传到这些账户的视频在很长一段时间内依然存在。

图7. 一个不太热门的YouTube账户,充斥着破解版下载视频

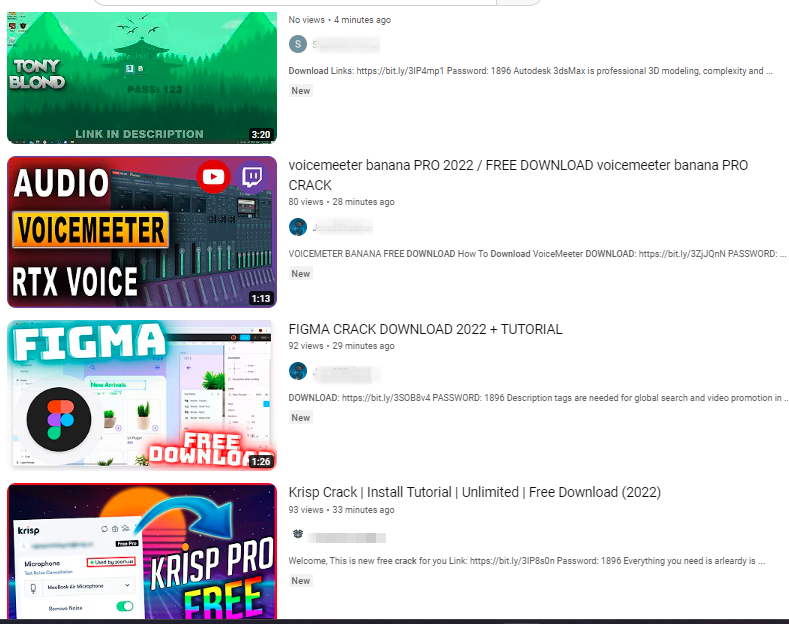

自动和频繁的视频上传

图8

我们观察到,每小时就有5-10个含有恶意链接的破解软件下载视频被上传到Youtube。这种频繁视频的做法补偿了被删除或下架的视频,并确保在任何给定的时间,如果用户搜索介绍如何下载破解版软件的教程,这些恶意视频会一直存在。

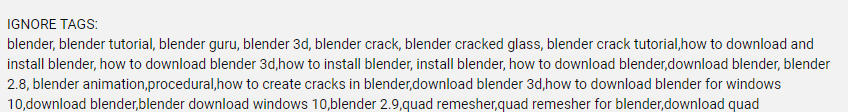

使用区域特定标签的SEO优化

威胁分子会添加一个详尽的标签列表,欺骗Youtube算法来推荐视频,并确保它出现在最热门的搜索结果中。虽然标签包括与软件相关的关键字,但也包括不同语言的随机关键字。

图9. YouTube中用于SEO用途的标签

在下面这个例子中,标签包括与印度和巴基斯坦电视频道、电视节目和当地语言短语相关的关键字。

图10. YouTube中用于SEO用途的标签

混淆处理的链接

下载带有恶意软件的文件的恶意链接通常包含在视频描述中。然而,这些链接看起来并不可疑,因为威胁分子使用以下手段:

URL缩短器,比如bit.ly和cutt.ly。

指向mediafire.com等文件托管平台的链接。

直接下载恶意zip文件的链接。

图11

下图列出了用在感染链中的常见网站。

图12

使用虚假评论为视频赋予合法性

威胁分子添加了几条评论,声称破解版软件对自己管用。这给视频增添了一种合法性,让用户误以为恶意下载是合法的。如下面例子所示,几个视频在发布后一小时内有相同的评论,这表明威胁分子已经使向视频添加虚假评论的过程实现了自动化。

图13

AI生成的视频

图14

众所周知,以人为主角的视频(尤其是有特定面部特征的视频)看起来更熟悉更可靠。因此,最近出现了一种视频以AI生成的角色为主角的趋势,出现在多种语言和平台(Twitter、Youtube和Instagram)上,提供招聘细节、教育培训、宣传材料等。威胁分子现在也采用了这种策略。

如下例所示,使用d-id.com生成的Hogwarts破解版视频被上传到一个拥有184K订阅者的Youtube频道。在上传后几分钟内,该视频就获得了9个赞和120+的观看量。

图15

未来出路

基于字符串的规则存在的局限性

事实将证明,基于字符串的规则无力对付动态生成字符串及/或使用加密字符串的恶意软件。加密和编码方法因样本而异(比如Vidar和Raccoon的新版本)。此外,它们只有在样本被解包时才能检测到恶意软件家族,而解包几乎从未用于恶意软件活动中。

实时自适应威胁监控

为了应对不断变化的威胁,组织需要采用自适应威胁监控。这只能通过密切监控威胁分子不断变化的策略、技术和程序(TTP)来实现。开展加强意识的活动、使用户具备识别潜在威胁的能力也很重要。

除此之外,建议用户启用多因素身份验证,切忌点击未知的链接和邮件。另外,避免戒使用盗版软件,因为风险远大于好处。

本文翻译自:https://cloudsek.com/blog/threat-actors-abuse-ai-generated-youtube-videos-to-spread-stealer-malware如若转载,请注明原文地址