read file error: read notes: is a directory 2023-3-24 19:58:11 Author: Ots安全(查看原文) 阅读量:29 收藏

AttackIQ 发布了两个新的攻击图,模拟了最近涉及称为 BokBot 的银行木马的活动,该木马主要侧重于泄露数据和窃取凭据。这个新版本延续了我们对模拟多个对手攻击中使用的共享电子犯罪恶意软件的重点研究。

BokBot,也称为 IcedID,是一种模块化银行木马,至少从 2017 年 4 月开始活跃。核心模块提供强大的功能,允许恶意软件收集系统信息、获取持久性并与对手的基础设施建立通信通道。此外,凭借其模块化功能,BokBot 能够通过在其执行期间接收额外的模块来增加和发展其功能。

BokBot 现在通常使用鱼叉式网络钓鱼进行交付,但它利用多种有效载荷传递载体,例如恶意 Office 文档、ISO 图像和具有嵌入式有效载荷的多语言文件。

过去,BokBot 主要通过与 Emotet 相关的感染进行分发,Emotet 是一种由名为 Mummy Spider 的对手开发和运营的恶意软件即服务 (MaaS),AttackIQ 之前曾模拟过它。BokBot 不仅被观察到与 Emotet 交互,而且还与其他恶意软件系列交互,例如 Smoke Loader 和Gootloader。它的用途在XingLocker、Quantum、REvil和Conti等各种勒索软件组中共享。

AttackIQ 发布了两个模拟 BokBot 行为的新攻击图,以帮助客户验证他们的安全控制和抵御这种威胁的能力。针对这些行为验证您的安全程序性能对于降低风险至关重要。通过在 AttackIQ 安全优化平台中使用这些新的攻击图,安全团队将能够:

评估针对所有使用 BokBot 作为其感染链一部分的多个威胁参与者的安全控制性能。

针对网络犯罪中使用最多的恶意软件家族之一的多次演变,评估他们的安全态势。

持续验证针对具有不同残局目标的攻击的检测和预防管道。

可通过直接阅读原文,可以更直观的享受ATT&CK的框架漏洞,文中带有相关编号,此文对编号加载不超链接,望谅解,图片觉得不清晰或太小也可直接前往阅读原文:https://www.attackiq.com/2023/03/23/emulating-the-infamous-modular-banking-trojan-bokbot/

BokBot – 2022-08 – Polyglot CHM 文件导致 BokBot 和 Cobalt Strike 感染

第一张攻击图基于 Unit 42报告,该报告详细描述了 2022 年 8 月发生的一次攻击。研究人员观察到对手利用 Microsoft 编译的 HTML 帮助 (CHM) 多语言文件。Polyglot 文件是包含多种不同文件格式类型的文件,导致文件的行为因使用哪个应用程序打开文件而异。

感染链始于一封网络钓鱼电子邮件,该电子邮件包含一个 ZIP 文件附件,其中包含一个带有 CHM 文件的 ISO 映像。当执行多语言 CHM 文件时,一个 HTML 文件被用作带有隐藏脚本代码的诱饵窗口。有一个单行命令可以再次执行同一个 CHM 文件,这次使用的是 MSHTA,这是一种 Windows 本地二进制文件,旨在执行 Microsoft HTML 应用程序 (HTA) 文件。

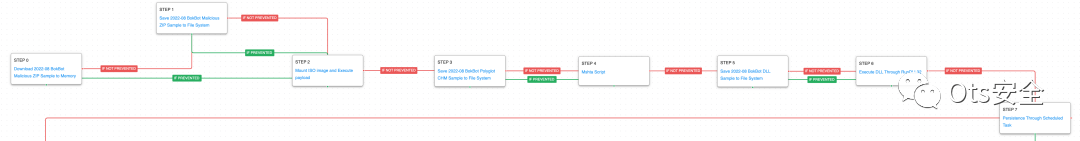

攻击图从下载并保存对手使用的恶意 ZIP 文件开始其第一阶段。然后它模拟 ISO 映像的安装和随后执行其有效负载,在本例中是Microsoft 编译的 HTML 帮助 (CHM)多语言文件。然后 MSHTA 用于保存和后续执行与 BokBot 关联的 DLL。此阶段以创建计划任务以获得持久性结束。

Ingress Tool Transfer ( T1105 ):此场景在两个不同的场景中下载到内存并保存到磁盘,以测试网络和端点控制以及它们防止传递已知恶意内容的能力。

颠覆信任控制:绕过 Web 标记 ( T1553.005 ):此方案通过在系统上下载并安装 ISO 映像来绕过 MOTW,以执行其中包含的有效负载。

系统二进制代理执行:Mshta ( T1218.010 ): Mshta.exe是一种本机 Windows 实用程序,威胁参与者可以滥用它来下载包含 VBScript 代码的远程有效负载。

系统二进制代理执行:Rundll32 ( T1218.011 ): RunDll32是一个本机系统实用程序,可用于执行 DLL 文件并调用文件内的特定导出。此场景RunDll32使用 AttackIQ DLL 执行并调用导出来模拟先前报告的恶意活动。

计划任务/作业:计划任务 ( T1053.005 ):此场景使用实用程序创建一个新的计划任务schtasks,其名称{868268D3-B614-2C87-8ABA-992771D9A3DA}在这些攻击中被观察到。

第二阶段侧重于发现和收集与受感染系统相关的信息。此阶段以识别远程系统和随后执行 AdFind 结束,用于收集与受感染环境的 Active Directory 相关的信息。

系统信息发现 ( T1082 ):执行本机systeminfo和命令以检索所有 Windows 系统信息。net config

系统网络配置发现 ( T1016 ):执行Native Window 的命令,如

route、ipconfig和 ,以收集有关受感染主机和网络共享的详细信息。net use

系统语言发现 ( T1614.001 ):对手使用chcp命令收集有关活动控制台代码页的信息。

安全软件发现 ( T1518.001 ):执行本机 Microsoft Windows WMIC(Windows 管理规范命令行)以检索有关本地系统上安装的防病毒产品的信息。

域信任发现 ( T1482 ):此方案调用nltest带有选项的本机实用程序/trusted_domains来检索与此主机关联的受信任 Active Directory 域的列表。

远程系统发现 ( T1018 ):此场景执行net view命令以收集可用于受感染资产的其他主机。

帐户发现:域帐户 ( T1087.002 ):系统命令net group和Adfind实用程序用于发现有关受害者的 Active Directory 配置的详细信息,包括帐户、组、计算机和子网。

此攻击的最后阶段基于 Cobalt Strike 的下载和执行,它将尝试从内存中收集凭据。攻击图最终通过远程桌面协议 (RDP) 横向移动到环境中的其他系统。

操作系统凭据转储:LSASS 内存 ( T1003.001 ): LSASS 内存通过创建进程的小型转储转储到磁盘lsass。此过程用于在系统上实施安全策略,并包含许多被威胁行为者瞄准的特权令牌和帐户。

远程桌面协议 ( T1021.001 ):对手利用 RDP 传播到网络中的多个主机。

BokBot – 2021-05 – 恶意Office文档导致横向移动和数据泄露

第二个攻击图基于DFIR 报告于 2021 年 6 月发布的一份涉及 BokBot 交付的报告。怀疑最初的 BokBot 感染是通过包含受密码保护的 ZIP 存档的恶意垃圾邮件活动发生的。提取后,用户会发现一个带有宏的 Word 文档,该宏在执行时会提供初始 DLL 加载程序。在这次攻击中,对手执行了一系列技术,从主机发现到横向移动,使用远程桌面和 SMB 访问企业域内的文件服务器。

这种攻击的特点是与观察到的技术重叠,并交付相同的第 2阶段恶意软件。这证明了 BokBot 感染链随时间的一致性。

该攻击图从下载和保存对手使用的恶意 office 文件开始,最终保存了一个前所未见的名为 GzipLoader 的第一阶段加载程序,该加载程序通过 RegSvr32执行。

系统二进制代理执行:Regsvr32 ( T1218.010 ): RegSvr32是一种本机 Windows 实用程序,威胁参与者可以使用它来注册通用对象模型 (COM) DLL。此功能允许参与者部署恶意 DLL 并让本机 Windows 工具作为父进程执行代码。此场景RegSvr32使用 AttackIQ 二进制文件执行。

接下来,攻击图将执行由 GzipLoader 处理的初始主机枚举操作,然后加载程序下载并保存一个伪造的 Gzip 文件,其中包含加密的 BokBot DLL。最后,攻击图将尝试使用 RunDLL32 加载 BokBot DLL,将 RegSvr32 作为后备并使用计划任务获得持久性。

系统信息发现 ( T1082 ):执行 WMI 命令以了解有关系统操作系统类型的信息。

系统所有者/用户发现 ( T1033 ):通过跑步在陆地上生活whoami,并users获取有关当前可用帐户和权限组的详细信息。

攻击的最后阶段模仿了前面描述的攻击图中使用的阶段。攻击者部署 Cobalt Strike、转储凭据并尝试使用 RDP 横向移动。

检测和缓解机会

由于威胁行为者使用了如此多的不同技术,因此很难知道优先考虑哪些技术进行预防和检测评估。AttackIQ 建议首先关注在我们的场景中模拟的以下技术,然后再继续研究其余技术。

1.计划任务/工作:计划任务(T1053.005)

攻击者可能会滥用 Windows 任务计划程序来为恶意代码的初始或重复执行执行任务计划。有多种方法可以访问 Windows 中的任务计划程序。schtasks实用程序可以直接从命令行运行,或者可以通过控制面板的管理员工具部分中的 GUI 打开任务计划程序。

1a. 检测

使用 EDR 或 SIEM 平台,您可以检测发出以下命令来安排恶意任务:

Process Name = (“cmd.exe” OR “Powershell.exe”)Command Line CONTAINS (“schtasks” AND “/CREATE” AND (“cmd” OR “powershell”)

1b. 减轻

MITRE ATT&CK 有以下缓解建议:

M1047 – 审计

M1028 – 操作系统配置

M1026 – 特权账户管理

M1018 – 用户账户管理

2. 系统二进制代理执行:Rundll32 ( T1218.011 )

攻击者可能会滥用 rundll32.exe 来代理恶意代码的执行。使用 rundll32.exe 而不是直接执行,可以避免触发安全工具,这些安全工具可能由于允许列表或正常操作的误报而无法监视 rundll32.exe 进程的执行。

2a. 检测

使用 SIEM 或 EDR 产品,您可以监控良性工具的使用情况,例如 rundll32.exe 用于执行可能的恶意 DLL。检测此活动的常用方法是检测何时从全局可写目录(例如 C:\Windows\Temp\)执行 DLL

Process Name = (“cmd.exe” OR “powershell.exe”)Command Line CONTAINS (“rundll32” AND “.dll”)Target File Path CONTAINS (“\temp\” OR “\tmp\”)

2b. 减轻

MITRE ATT&CK 有以下缓解建议:

M1050——漏洞利用保护

3. 系统二进制代理执行:Mshta ( T1218.010 )

MSHTA 是一种本机 Windows 工具,可用于直接打开 .hta 文件或在命令行参数中传递 URL 以下载和执行远程文件。此策略非常常用作网络钓鱼攻击的一部分,其中 Mshta.exe 进程作为 Office 宏或快捷方式 .lnk 文件的一部分执行。

3a. 检测

以下伪签名可以帮助检测 MSHTA 进程的滥用。

Process Name == mshta.exeCommand Line CONTAINS (“http” OR “vbscript” OR “jscript”)Process Name == Mshta.exeParent Process Name CONTAINS (“word” OR “excel” OR “powerpoint”)

3b. 减轻

MITRE ATT&CK 对 <Technique> 有以下缓解建议

M1042 – 禁用或删除功能或程序

M1038 – 执行预防

总结

总而言之,此攻击图将评估安全和事件响应流程,并支持改进您的安全控制态势以应对另一种共享的网络犯罪恶意软件。通过持续测试和使用这些攻击图生成的数据,您可以让您的团队专注于实现关键的安全成果,调整您的安全控制,并努力提高您的整体安全计划的有效性,以应对已知的危险威胁。

AttackIQ 随时准备帮助安全团队实施此攻击图和 AttackIQ 安全优化平台的其他方面,包括通过我们共同管理的安全服务AttackIQ Vanguard。

原文地址:https://www.attackiq.com/2023/03/23/emulating-the-infamous-modular-banking-trojan-bokbot/

如有侵权请联系:admin#unsafe.sh