使用android killer查找关键字

在搜索对应的名称

在smali代码中得知java具体路径

然后解压apk为zip,解压后得到dex,用工具把dex转jar,使用jd-jui打开代码

我这个摄像头是c系列的,具体c7k没有找到,拼接路径报404

于是先用c9e的固件测试,查看是否一样

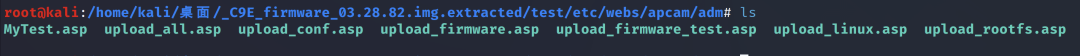

这里打开kali,使用binwalk提取文件系统

binwalk -Me C9E_firmware_03.28.82.img --run-as=root此文件系统无法直接打开,需要磁盘挂载

sudo apt-get install mtd-utilssudo modprobe -v mtdsudo modprobe -v jffs2sudo modprobe mtdram total_size=12288 erase_size=256 #(单位:K)sudo flash_eraseall /dev/mtd0sudo modprobe mtdblocksudo dd if=40.jffs2 of=/dev/mtdblock0mkdir testsudo mount -t jffs2 /dev/mtdblock0 testls test

此时就可以进行信息收集了

配置文件,脚本文件,硬编码等

看看我发现了什么,弱口令

至于是哪里的弱口令,我还不知道

框架好像是类似的,但具体代码界面就不一样了。

这样搞的话,就没意思了,固件链接官网没有,最终的办法就是拆开机器,用工具烧flash获取固件了

app再瞅瞅看

调用了fastjson 1.2.40

按照以往的代码审计思路,该知道怎么找漏洞点了吧

这里的app是服务端的,这就不能漏洞复现了,因为没授权。以上就是整体的渗透过程了

文章来源:轩公子谈技术

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

多一个点在看多一条小鱼干

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650565964&idx=3&sn=320d460bcc5aaaa37571522e9b787eec&chksm=83bd08a8b4ca81be6bad060d35f561a785f8b5165c17394eb0539320d9a17ebb7ba6ddd31c76#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh