问题描述:

客户有31台虚拟机被植入勒索病毒,文件被加密,加密文件的后缀每台都不一样,为随机后缀,客户最重要的存储代码的SVN服务器也被加密了。

处理过程:

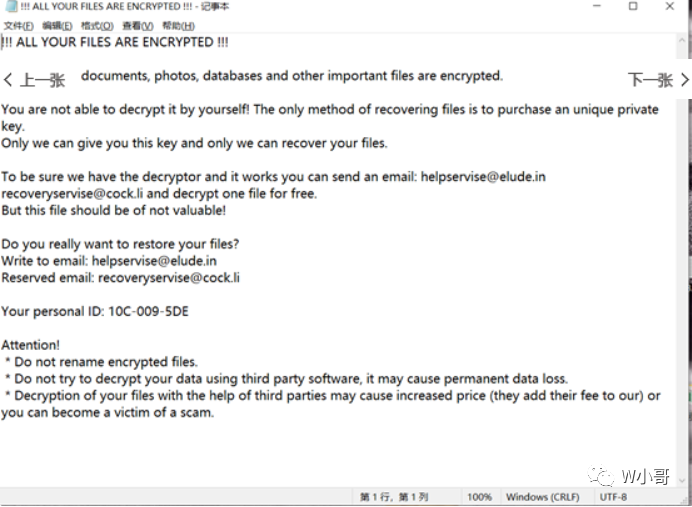

1、根据勒索界面和加密后缀判断该勒索病毒为Buran勒索病毒VegaLocker变种勒索病毒,该病毒暂时没有密钥对加密的文件进行解密。

被加密主机界面:

![]()

勒索文件信息:

![]()

虚拟机的状态运行内存都为100%:

![]()

2、查看加密文件的生成时间,判断SVN服务器被入侵的时间为 4月18号凌晨 1:59:46:

![]()

3、通过分析系统日志得出,造成被入侵的原因是该主机被爆破,并在 2:18:56时被登录并植入黑客工具:

![]()

![]()

4、通过对客户访问需求的排查,发现客户内网有台服务器直接对公网IP开放了3389远程桌面,外网移动办公的人员可随时通过远程桌面访问进内网服务器,而此勒索病毒的源头也是由这台服务器扩散到其他的主机上的。

![]()

5、由SVN服务器扩散到其余30台虚拟机的途径

![]()

1、 造成被入侵的原因是主机被3389远程登陆恶意爆破。2、一台被爆破成功后,经过内网的SMB共享扩散给了其余30台虚拟主机。1.密码复杂度-最短密码长度要求八个字符,密码含有数字、大小写英文字母和特殊字符。2.禁用 Guest 账号,禁用或删除其他无用账号。3.禁用 administrator 账号,为跳板机用户专门设置新的账号。4.设置账号尝试登陆 5 次后将该账号进行封锁半小时不运行登陆的禁令。1.操作系统补丁管理-安装最新的操作系统补丁,安装补丁时应对服务器系统进行兼容性测试。2.限制远程登陆空闲断开时间-对于远程登陆的账号,设置不活动超过时间 15 分钟自动断开连接。3.防病毒管理-安装企业级防病毒软件,并开启病毒库更新及实时防御功能。4.服务安全-禁用 TCP/IP 上的 NetBIOS 协议,可以关闭监听的 UDP 137、UDP 138、以及 TCP 139端口。5.共享文件夹及访问权限-非域环境中,关闭 Windows 硬盘默认共享。1.部署可统一管控的终端安全杀毒软件,如发现安全问题可一键下发病毒查杀扫描任务,及时清理病毒。2.缺少内网安全监控产品, 未对主机的攻击流量进行监控,无法预知或发现安全隐患;3.缺少漏洞扫描设备,未定期对内网环境进行漏洞扫描,未能及时修复漏洞,造成病毒肆意传播。3.不要点击来源不明的邮件附件,不从不明网站下载软件。5.更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。6.如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!7.深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。8.使用深信服安全产品,接入SAAS-XDR,使用云查服务可以即时检测防御新威胁。 9.最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服安全态势感知+下一代防火墙+EDR,对内网进行感知、查杀和防护。

文章来源: http://mp.weixin.qq.com/s?__biz=MzUzNDczNjQ2OQ==&mid=2247484903&idx=1&sn=69e78552edee4b4964b72eca5d676ec9&chksm=fa917eddcde6f7cb03c9e3800f4cea440f9ae9d91fe6096c8c1d316f752e7bbee5ba4c64fa2a#rd

如有侵权请联系:admin#unsafe.sh