APT攻击新组织YoroTrooper针对独联体国家政府和能源机构8220 Gang利用ScrubCrypt的攻击活动UNC2970以虚假的工作机会瞄准安全研究人员Dark Pink组织利用KamiK 2023-3-17 09:1:18 Author: 白泽安全实验室(查看原文) 阅读量:44 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

新组织YoroTrooper针对独联体国家政府和能源机构

近日,Cisco的研究人员在3月14日披露了一个新的组织YoroTrooper,该组织的主要目标是阿塞拜疆、塔吉克斯坦、吉尔吉斯斯坦和其他独立国家联合体 (CIS) 的政府或能源机构。该组织至少从2022年6月开始活跃,已经入侵了一个从事医疗保健的重要欧盟机构、世界知识产权组织(WIPO)和多个国家的大使馆。YoroTrooper使用的工具包括商业和自定义信息窃取程序、远程访问木马和基于Python的恶意软件。初始接入则是通过包含恶意LNK附件和诱饵PDF文档的网络钓鱼电子邮件。Cisco报告称,有证据表明YoroTrooper从受感染的受控端窃取了大量数据,包括帐户凭证、cookie和浏览历史记录。虽然YoroTrooper使用了与其他APT组织相关的恶意软件,例如PoetRAT和LodaRAT,但Cisco的研究人员认为有足够的证据表明这是一个新的活动集群。攻击链图如下图所示。

来源:

https://blog.talosintelligence.com/yorotrooper-espionage-campaign-cis-turkey-europe/

8220 Gang利用ScrubCrypt的攻击活动

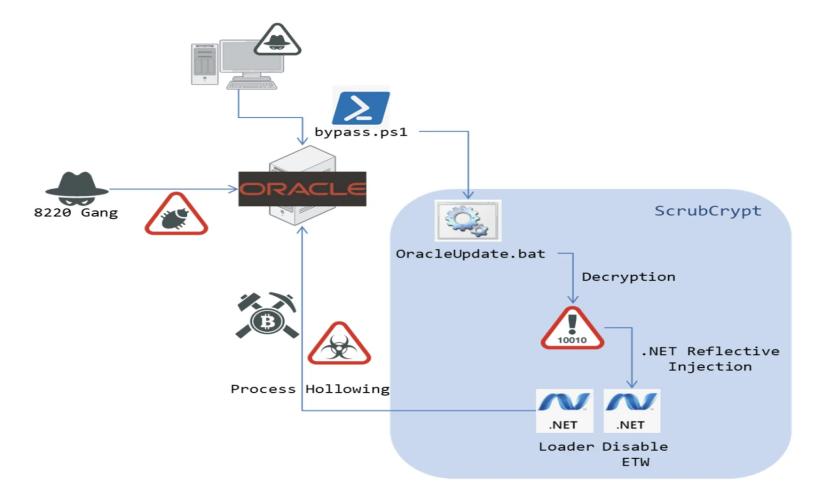

近日,Fortinet的研究人员披露了8220 Gang最新的加密劫持攻击,并且使用了一种名为ScrubCrypt的新型加密工具。攻击发生在2023年1月至2月,攻击链始于受害者从已经被攻陷的Oracle WebLogic Server下载包含ScrubCrypt的PowerShell脚本。ScrubCrypt是一种加密器,由其作者发布广告并出售,使用了独特的BAT打包方法保护应用程序,具有绕过Windows Defender防护以及检查是否存在调试和虚拟机环境的功能,这些功能可以有效地逃避安全程序的检测。研究人员通过对本次活动中攻击者使用的加密钱包地址和Monero矿工使用的服务器IP地址的分析,发现无论是加密钱包地址,还是服务器IP的地址都曾被8220 Gang使用过,因此将本次活动归因于8220 Gang组织。攻击链图如下图所示。

来源:

https://www.fortinet.com/blog/threat-research/old-cyber-gang-uses-new-crypter-scrubcrypt

UNC2970以虚假的工作机会瞄准安全研究人员

近日,Mandiant的研究人员披露了具有朝鲜背景的APT组织UNC2970针对美国和欧洲的安全研究人员和媒体组织开展的网络钓鱼活动。攻击者利用虚假的工作机会作为诱饵,通过LinkedIn来引诱受害者,然后将受害者诱导至WhatsApp,并以职位描述为幌子将带有嵌入式宏的恶意Word文档投递给受害者。当受害者打开恶意word时,文档中的宏代码就会从受感染的WordPress站点获取木马化的TightVNC(Mandiant将其跟踪为LIDSHIFT)。LIDSHIFT有俩个功能,第一个是当受害者执行恶意程序时,会将信标发送回其硬编码的C2;第二个功能是反射式地将加密的DLL注入内存(注入的DLL是一个木马化的Notepad++插件,充当下载器,Mandiant将其跟踪为LIDSHOT)。此后,攻击者还通过称为PLANKWALK的基于C++的后门可以在受感染的环境中建立立足点,然后通过其分发其他的恶意软件,例如:TOUCHMOVE、SIDESHOW和TOUCHSHIFT。除此之外,Mandiant的研究人员表示UNC2970与一项名为“ Dream Job ”的长期攻击活动存在“多重重叠”,而且还与UNC577(又名Temp.Hermit) 、UNC4034存在关联,而这几个组织都是朝鲜APT组织Lazarus Group的别名,因此研究人员将该组织的背景确定为朝鲜方向。

来源:

https://www.mandiant.com/resources/blog/lightshow-north-korea-unc2970

Dark Pink组织利用KamiKakaBot攻击东南亚国家

近期,EclecticIQ的研究人员披露了APT组织Dark Pink利用恶意软件KamiKakaBot针对东南亚国家联盟政府实体的攻击活动。Dark Pink是一个以网络间谍窃密为动机的APT组织,经常以东南亚军事和政府组织为目标,旨在窃取包括机密数据和知识产权在内的敏感信息。KamiKakaBot的主要功能则是窃取存储在Chrome、Edge和Firefox等网络浏览器中的数据,以及允许攻击者使用命令提示符(cmd.exe)执行远程代码。被窃取的浏览器数据会以压缩的ZIP格式发送到攻击者的Telegram机器人频道,而且所有的命令和控制通信都是通过攻击者控制的Telegram机器人进行的。此外,经过研究人员的对比,发现本次活动与Group-IB于2023年1月报告的Dark Pink攻击活动有部分相同之处:1)使用了相同的C2服务器;2)使用了相同的恶意软件投递和执行技术(例如使用ISO映像文件附件传播KamiKakaBot,并利用Winword.exe执行DLL侧加载)。但是,还是还是有部分差别,主要的区别在于攻击者对恶意软件的混淆程序进行了改进,可以更好地规避各种恶意软件检测措施。例如,攻击者使用了Living-off-the-Land二进制文件(LOLBIN),实现在受害者的设备上运行KamiKakaBot。攻击链图如下图所示。

来源:

https://blog.eclecticiq.com/dark-pink-apt-group-strikes-government-entities-in-south-asian-countries

披露响尾蛇的样本

Filename:Leakage of Sensitive Data on Dark Web.docx

MD5:5efddbdcf40ba01f1571140bad72dccb

URL:https://mtss.bol-south.org/5974/1/8682/2/0/0/0/m/files-b2dff0ca/file.rtf

来源:

https://twitter.com/shadowchasing1/status/1634105297039147009

攻击活动

Akamai透露其亚太地区某客户遭到大规模DDoS攻击

近日,据报道,Akamai透露其亚太地区某客户遭到了大规模的DDoS攻击。攻击发生在2023年2月23日10:22 UTC,峰值高达900.1 Gbps,每秒1.582亿个数据包。Akamai表示此次攻击与当前DDoS攻击趋势一致,攻击强度大且持续时间短。大多数攻击流量在攻击高峰期爆发,仅几分钟后,流量模式就恢复正常。Akamai处理的最大规模攻击是2022年9月12日针对东欧客户的DDoS攻击,峰值为每秒7.04亿个数据包。

来源:

https://www.bleepingcomputer.com/news/security/akamai-mitigates-record-breaking-900gbps-ddos-attack-in-asia/

数据泄露

AT&T数据泄露影响900万客户账户

近日,据媒体报道,AT&T通知约900万客户其信息已经泄露。泄露原因为AT&T的一家营销供应商在1月份遭到了黑客攻击。泄露数据包括客户姓名、无线帐号、无线电话号码和邮件地址等,以及部分客户的无线费率计划、逾期金额和付款金额等信息。AT&T公司补充说,其系统并未受影响,泄露数据主要与设备升级资格有关。AT&T拒绝透露供应商的身份,但另据新闻,电子邮件营销公司Mailchimp在1月份曾遭到攻击,攻击者获得了100多个客户帐户的访问权限。

来源:

https://www.theregister.com/2023/03/09/att_wireless_breach/

恶意软件

针对巴西银行的GoatRAT安卓木马

近日,CRIL称在过去的六个月中,包括BrasDex、Xenomorph和PixPirate在内的多个安卓银行木马整合了一个自动转账系统(ATS)框架,该框架允许攻击者在受感染的设备上进行未经授权的转账汇款操作。CRIL在相关活动中还捕获到了一种新的利用ATS框架执行欺诈交易的GoatRAT银行木马。GoatRAT银行木马托管在一个可下载Android恶意软件的网站上,下载的APK文件名为“apk20.apk”,其伪装为一家名为NU bank的巴西银行的应用。GoatRAT最初是一个Android远程管理工具,主要用于获取受害者设备的控制权。新版本的GoatRAT则充当起银行木马程序,被用于专门针对巴西银行的攻击。与其他类型的银行木马一样,GoatRAT主要利用辅助功能服务来实施自动转账系统(ATS)框架,该框架可使用PIX密钥从受害者的账户转账。目前,GoatRAT恶意软件可针对三个巴西银行:NUBank、Banco Inter和PagBank。

来源:

https://blog.cyble.com/2023/03/14/goatrat-android-banking-trojan-variant-targeting-brazilian-banks/

勒索软件

Medusa勒索软件团伙愈发活跃

近日,据媒体报道,Medusa声称对明尼阿波利斯公立学校 (MPS) 学区的攻击事件负责并分享了被盗数据视频,引起了媒体的关注。Medusa勒索软件于2021年6月开始活跃,但攻击活动相对较少,受害者也很少。2023 年,该勒索软件团伙的活动有所增加,并推出了一个“美杜莎博客”,用于泄露拒绝支付赎金的受害者的数据。需要注意的是,Medusa和MedusaLocker是两个不同的勒索软件。

来源:

https://www.bleepingcomputer.com/news/security/medusa-ransomware-gang-picks-up-steam-as-it-targets-companies-worldwide/

往期推荐

RedEyes组织伪装为金融公司投递CHM恶意软件——每周威胁情报动态第118期(03.03-03.09)

WinorDLL64后门疑似来自Lazarus组织武器库——每周威胁情报动态第117期(02.24-03.02)

如有侵权请联系:admin#unsafe.sh