工具项目地址:https://github.com/k8gege/Ladon

工具项目介绍:Ladon是一款针对大规模网络渗透的多线程插件综合扫描神器,包括端口扫描、服务识别、网络资产、密码爆破、高危漏洞检测、一键getshell。支持批量a段/b段/C段和跨网段扫描,支持URL、主机、域名列表扫描。10.9版本有200个内置功能模块和18个外部模块。可通过多种协议和方法快速获取目标网络生存主机IP、计算机名、工作组、共享资源、网卡地址、操作系统版本、网站、子域名、中间件、开放服务、路由器、数据库等信息.漏洞检测包括ms17010、smbghost、Weblogic、ActiveMQ、Tomcat、struts 2系列等,13种密码爆破包括数据库(mysql、Oracle、MSSQL)、FTP、SSH、vnc、windows(LDAP、SMB/IPC、NBT、WMI、smbhash、wmihash、winrm)、basicauth、Tomcat、Weblogic、rar、等远程执行命令包括(smbexec / wmiex / psexec / atexec / sshexec / jspshell),web指纹识别模块可识别75种(web应用、中间件、脚本类型、页面类型)等,可高度定制插件POC支持Net汇编、DLL(C#/Delphi/VC)、PowerShell等语言插件,支持通过配置ini批量调用任何外部程序或命令,exp生成器可一次性生成漏洞POC单击可快速扩展扫描能力。Ladon支持cobalt strike插件扫描,快速扩展内网横向移动。

项目关注Star 3.7k

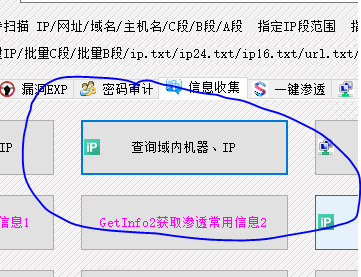

下载好工具安装在测试Windows10系统上截图

装好复杂之眼EDR,检测主机是否出现告警,我们在测试系统上利用Ladon渗透工具模仿威胁行为者,这里我通过的是图形化的Ladon渗透工具来演示具体真实环境需要观察攻击者的OPSEC水平。

执行信息收集命令查询域内机器IP下面演示的执行效果。

切换到复杂之眼EDR平台查看是否存在告警利用复杂之眼自动化分析功能可视化展示进程链

查看上下文告警信息

威胁指标检测名:可疑的LDAP域名访问检测描述:检测到从非Windows自身应用发起的可疑 LDAP请求。请查看威胁细节。检测场景:可疑的行为技术 ID:T1482

APT攻击是高度复杂的系统工程,涉及的环节众多涉及的攻击工具众多一旦某一环节被发现所有努力都将前功尽弃。

通过排查上面的告警定位问题进行响应处置。复杂之眼EDR攻防演练期间免费提供试用服务,如有需求可以添加下方微信咨询。

如有侵权请联系:admin#unsafe.sh