第一章、应急现场概述应急现场概述

1.1、网络拓扑信息

华为虚拟化(服务器,桌面)集群接在汇聚交换机上,汇聚交换机上接核心交换机,在上面依次是:深信服AC、网神防火墙,锐捷路由器,运营商出口链路。

1.2、攻击现场环境

操作系统:Windows server 2008 R2

应用类型:税务发票服务主机

IP地址:192.168.XX.XX

操作系统:windows server 2008 R2

应用类型:税务发票测试服务主机

IP地址:192.168.XX.XX

1.3、客户问题描述

1.4、事件处置结果

第二章、事件排查过程

2.1、异常现象确认

服务器文件在2020年4月14日凌晨0点57分被黑客加密,加密文件的后缀及勒索信息如下:

根据勒索界面和加密后缀等信息,在威胁情报库中进行对比,判断该勒索病毒为新版本phobos,并非主流的十二主神勒索病毒,如下图所示,该病毒暂时没有密钥对加密的文件进行解密。本次中勒索病毒的有两台主机。

2.2、溯源分析过程

查看服务器的可疑进程、启动项、服务、浏览器历史记录、系统日志、应用日志、网络连接、可疑文件及日期等要素。

通过与客户进行口头交流沟通,得知中勒索病毒的两台服务器都将3389端口映射到互联网用于软件商进行远程运维,且两台服务器的密码设置一样;在4月13日晚上7点后,软件商运维人员远程登陆服务器进行运维,在4月14日凌晨两台服务器遭受攻击,数据文件被加密;综上事件情况,推断黑客通过某种手段截取服务器的登陆信息获取服务器的权限,实施了加密勒索,详细分析如下:

Ø 查看加密文件的生成时间,判断服务器被入侵的时间为4月14号凌晨0:57:00之前

Ø 查看系统日志,发现服务器虚拟机系统日志被黑客加密,无法查看日志。通过连接客户现场情况,可以判断客户该服务器映射3389端口到公网。怀疑黑客使用端口扫描的方式发现服务器(192.168.XX.XX或者192.168.XX.XX)对外开放3389端口,随后通过暴力破解等方式进入服务器,获得操作权限,并植入病毒程序。

Ø 通过调研,查看配置发现,网络边界的网神防火墙并没有开启防护功能,只是做了端口映射和NAT功能。同时在防火墙上并没有发现有用的相关日志。

Ø 此外在网络中同网段的服务器中查看日志,发现中勒索病毒的服务器向内网其他服务器发起了大量的登录信息,开始时间为2020年4月14日0点22分。

Ø 由此可以判断黑客是在2020年4月14日0点22分这个时间点之前进入服务器(192.168.XX.XX或者192.168.XX.XX)。

Ø 通过分析在网络中其它服务器的安全软件日志(有几台服务器安装了免费版火绒安全),定位内网威胁终端,使用EDR对这些威胁终端优先进行查杀,查杀完成后更改服务器和PC的密码为强密码并关闭不必要的高危端口,安全日志如下图:

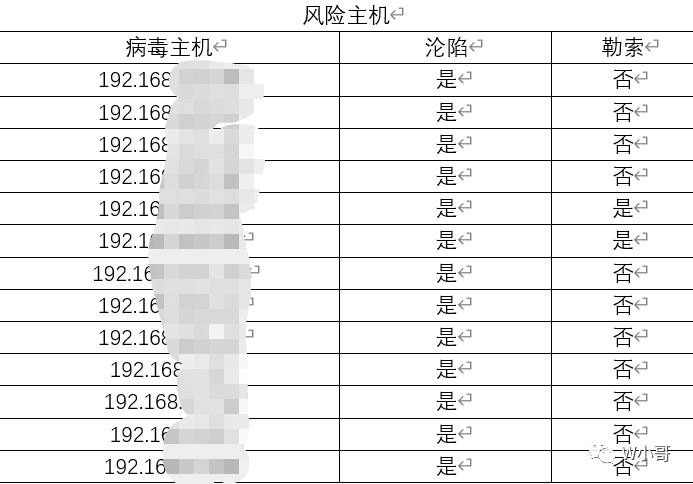

最终得出风险终端如下图:

Ø 截止2020年4月14日9点44分,客户将中病毒虚拟机的网络中断。黑客并没有攻破内网其他服务器。

2.3、应急处置过程

2.3.1、业务恢复

通过分析定位服务器是中了phobos勒索病毒软件,此勒索病毒暂无解密工具,通过多方沟通了解到目前服务器的数据在两个月前有一次备份,且后面的增量数据可以通过某种手段进行找回,建议客户在处置的过程中保留现有业务服务器不变化(断网),新搭建业务在新的服务器上,尝试恢复备份数据,保证备份数据的可用性,最终完全找回增量数据后,格式化病毒服务器处置。

2.3.2、安全加固

Ø 在内网环境中搭建EDR终端响应平台,将内网其它主机全部安装好EDR agent客户端软件,保障办公PC和其余业务服务器的上网环境安全。

Ø 所有检测出病毒或者能更改密码的主机,在病毒查杀完成后更改当前密码,并要求密码的复杂性不低于8为,包含数字、大小写字母、特殊字符

Ø 内网环境能关闭远程桌面访问的都关闭,此病毒主要是通过RDP爆破传播

在对内网服务器和终端办公PC杀毒处置的过程中,发现内网大部分机器都中了挖矿病毒securebootthemes,扫描结果如下图所示:

通过相关威胁情报定位威胁文件病毒类型为WannaMine挖矿病毒,如下图:

使用EDR终端防护软件将病毒文件隔离,一键处理成功,处置完成后对服务器和PC进行重启,严重服务器及PC工作正常。

应急响应事件结论

两台机器被植入的勒索病毒为phobos,暂时没有密钥进行解密。服务器被入侵的时间为4月14号凌晨0:22:00。造成被入侵的原因可能是该主机被爆破,通过映射到公网的3389端口进入被攻击服务器。

经过分析其他主机安全日志,税务主机被勒索的时间为4月14号0:57:00。并在0:22:00之前被黑客登录登录,并植入勒索病毒。

除上述两台服务器中勒索病毒后,内网其它服务器和PC已经全部查杀,保障业务和用户的上网安全。

存在的威胁

4.1、安全意识问题

1、对内网安全不够重视,未充分考虑内网安全,导致病毒在内网肆意扩散。

2、对于内网主机的安全性不够重视,比如内网主机存在弱口令等。

3、边界防护并没有起到响应的作用,同时没有响应的日志信息。

4、虚拟化环境有杀毒防护软件,但是并没有开启防护功能。

4.2、终端安全

1.主机上未安装最新版/可统一管控的杀毒软件,未对主机进行病毒查杀;

2.内网未部署漏洞扫描工具,无法得知哪些主机存在漏洞未修复等安全隐患。

安全加固和改进建议

5.1、系统加固建议

账号安全

1.密码复杂度 - 最短密码长度要求八个字符,密码含有数字、大小写英文字母和特殊字符。

2.禁用Guest账号,禁用或删除其他无用账号。

3.禁用administrator账号,为跳板机用户专门设置新的账号。

4.账号尝试登陆5次后将该账号进行封锁半小时不运行登陆的禁令。

系统安全

1.限制远程登陆空闲断开时间 - 对于远程登陆的账号,设置不活动超过时间15分钟自动断开连接。

2.防病毒管理 - 安装企业级防病毒软件,并开启病毒库更新及实时防御功能。

3.服务安全 - 禁用TCP/IP上的NetBIOS协议,可以关闭监听的UDP137、UDP 138、以及TCP139端口。

4.共享文件夹及访问权限 - 非域环境中,关闭Windows硬盘默认共享,C$,D$。

5.跳板机机器的远程连接端口不对公网进行开放。

5.2、产品加固建议

1.部署可统一管控的终端安全杀毒软件,如发现安全问题可一键下发病毒查杀扫描任务,及时清理病毒。

2.缺少内网安全监控产品, 未对主机的攻击流量进行监控,无法预知或发现安全隐患;

3.缺少漏洞扫描设备,未定期对内网环境进行漏洞扫描,未能及时修复漏洞,造成病毒肆意传播。

如有侵权请联系:admin#unsafe.sh