分析排查介绍分析排查是指对windows系统中的文件、进程、系统信息、日志记录等进行检查。查看windows系统中是否有运行异常的情况。主要目的在于保护windows系统的安全。0x01 开机启动文件 2023-3-14 17:6:22 Author: Tide安全团队(查看原文) 阅读量:26 收藏

分析排查介绍

分析排查是指对windows系统中的文件、进程、系统信息、日志记录等进行检查。查看windows系统中是否有运行异常的情况。主要目的在于保护windows系统的安全。

0x01 开机启动文件

一般情况下,被植入的木马病毒、恶意文件恶意程序等都会在计算机启动时自启动运行。

在windows中可通过以下三种方式查看开机启动项:

1.利用操作系统中的启动菜单

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup

2.利用系统配置msconfig

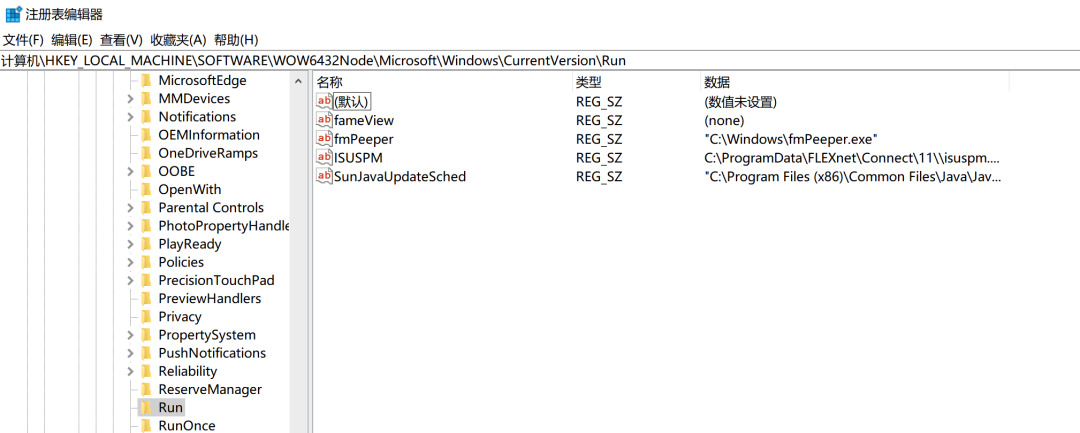

3.利用注册表regedit

计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run

0x02 temp临时异常文件

temp临时文件夹,位于C:\Document and Settings\Administrator\Local Settings\内。很多文件放在这里,用来收藏夹,浏览网页的临时文件,编辑文件等。

在运行输入%temp%可直接打开temp文件夹。

排查对象:查看temp文件夹PE文件(exe、dll、sys),或者是否具有特别大的tmp文件。

相关可疑文件可上传到云沙箱进行在线分析。

https://www.virustotal.com/gui/home/upload

https://x.threatbook.com/

https://ti.360.cn/#/homepage

为什么要排查Temp文件夹?

使用Temp文件夹有几个优点。在某些系统中,Temp文件夹位于RAM DISK上。与通常的磁盘文件系统相比,写入操作和文件操作要快的很多。

另一个优点是Temp文件夹对当前登录的用户具有读写访问权限,从而解决了恶意软件安装程序在没有适当权限的情况下尝试将恶意软件安装在目标位置时出现的任何文件系统权限错误。一旦恶意软件安装程序或恶意软件本身具有升级的特权,Temp文件夹通常用作暂存点。

0x03 浏览器分析

服务器被攻击者拿下后,攻击者可能会使用服务器的浏览器进行访问网站,进行一系列下载操作。因此我们可以查看浏览器记录,排查浏览器是否被使用下载恶意代码。

1.浏览器浏览痕迹查看

2.浏览器文件下载记录查看

3.浏览器cookie信息查看

0x04 文件时间属性分析

在windows系统下,文件属性的时间属性具有:创建时间、修改时间、访问时间。默认系统以修改时间作为展示。

0x05 最近打开文件

Windows系统中默认记录系统中最近打开使用的文件信息。

可以在目录C:\Documents and Settings\Administrator\Recent下查看

也可以使用Win+R打开运行后输入%UserProfile%\Recent查看。然后利用Windows中的筛选条件查看具体时间范围的文件。

0x06 可疑进程发现与关闭

计算机与外部忘了通信是建立在TCP/UDP协议上的,并且每一次通信都是具有不同的端口(0-65535)。在计算机中木马病毒后,木马运行会与外部忘了进行通信,那么就可以通过查看忘了连接状态,找到对应的进程ID,然后关闭进程ID进行断开木马的通信连接。

使用如下相关命令进行排查:

netstat -ano | find "ESTABLISHED" 查看网络建立连接的状态

tasklist /svc | find "PID" 查看具体PID进程对应的程序

taskkill /PID xxx /T 关闭进程

0x01 异常计划任务排查

在计算机中可以通过设定计划任务,在固定时间执行固定操作。一般情况下,攻击者设定计划任务在固定时间设置执行恶意代码,以达到隐蔽实现攻击的效果。

在使用schtasks命令可以对计划任务进行管理,直接输入schtasks可以查看当前计算机中保存的计划任务。

使用任务管理器查看当前计算机中的计划任务,在开始菜单找到“计划任务程序”进行打开。

通过对相关的可疑计划任务进行排查,如发现相关运行程序可疑时,可根据文件路径找到程序使用云沙箱进行在线分析。

https://www.virustotal.com/gui/home/upload

https://x.threatbook.com/

0x02 隐藏账户发现与删除

隐藏账户是指攻击者入侵服务器后威朗能够持久保持对计算机的访问,在计算机系统中建立的不易被发现的计算机账户。

隐藏账户建立命令:

net user test$ test /add && net localgroup administrator test$ /add其中$符号可以导致系统管理员在使用net user时无法查看到test$用户。

检查注册表计算机\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names中是否有隐藏的账户,通过注册表进行建立的隐藏账户无法在计算机管理中进行查看,隐蔽性极高。在排查隐藏账户时可进行查看是否有相关可疑账户。发现确认可疑账户可右击进行删除。

0x03 恶意进程发现与关闭

0x04 补丁查看与更新

windows系统支持补丁以修复漏洞。可以使用systeminfo查看系统信息,并展示对应的系统补丁信息编号。也可以在卸载软件中查看系统补丁和第三方软件补丁。

在win10中使用快捷键win+i,然后选择Windows更新。他版本的Windows也具有Windows Update相关选项,可以进行更新操作。

往期推荐

E

N

D

团队内部平台:潮汐在线指纹识别平台 | 潮听漏洞情报平台 | 潮巡资产管理与威胁监测平台 | 潮汐网络空间资产测绘 | 潮声漏洞检测平台 | 在线免杀平台 | CTF练习平台 | 物联网固件检测平台 | SRC资产监控平台 | ......

星球分享方向:Web安全 | 红蓝对抗 | 移动安全 | 应急响应 | 工控安全 | 物联网安全 | 密码学 | 人工智能 | ctf 等方面的沟通及分享

星球知识wiki:红蓝对抗 | 漏洞武器库 | 远控免杀 | 移动安全 | 物联网安全 | 代码审计 | CTF | 工控安全 | 应急响应 | 人工智能 | 密码学 | CobaltStrike | 安全测试用例 | ......

星球网盘资料:安全法律法规 | 安全认证资料 | 代码审计 | 渗透安全工具 | 工控安全工具 | 移动安全工具 | 物联网安全 | 其它安全文库合辑 | ......

扫码加入一起学习吧~

如有侵权请联系:admin#unsafe.sh