Xenomorph的第一个版本使用注入方法对56家欧洲银行进行覆盖攻击,并滥用可访问性服务权限来执行通知拦截,以窃取一次性口令。

整个2022年,Xenomorph的作者“Hadoken Security”都在持续开发,但新版本的分发量很少。

虽然2022年6月份发布的第二版Xenomorph v2经历了大幅度的代码重构,更加模块化和灵活,但是“雷声大雨点小”,在野外只有短暂的测试活动。

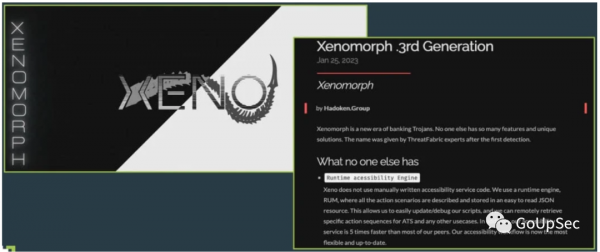

但不久前发布的Xenomorph第三个版本引起了网络安全业界的警惕,该版本比以前的版本更加强大和成熟,能够自动窃取数据,包括凭据、账户余额、执行银行交易和完成资金转账。

“有了这些新功能,Xenomorph现在能够完成从感染到资金泄露的整个欺诈链的自动化,这使其成为在野外流通的最先进和最危险的Android恶意软件木马之一。”ThreatFabric警告说。

目标银行的国家分布 数据来源:ThreatFabric

ThreatFabric在其报告(链接在文末)的附录中列出了所有400家目标银行。

此外,Xenomorph还可攻击多达13个加密货币钱包,包括币安、BitPay、KuCoin、Gemini和Coinbase。

“Xenomorph的ATS执行引擎在竞争中脱颖而出,这主要是因为ATS脚本支持添加大量可编程操作,此外还提供一个允许条件执行和操作优先级的系统。”ThreatFabrics研究人员解释说。

Xenomorph的ATS框架最危险也令人印象深刻的功能是:能够记录第三方身份验证应用程序的验证码,从而绕过MFA(多因素身份验证)保护。

Xenomorph恶意软件能够提取谷歌身份验证器中的动态验证码 来源:ThreatFabric

窃取器会启动一个浏览器窗口,其中包含启用了JavaScript界面的合法服务的URL,诱骗受害者输入登录详细信息。

通过窃取用户的cookie,攻击者可以劫持受害者的网络会话并接管他们的账户。

随着第三个版本的发布,Xenomorph对全球安卓手机用户的威胁大增。

除了需要降低对Google Play商店的信任外,安卓用户还需要意识到,基于身份验证器的多因素认证也未必靠谱,在安卓手机上已经可以被恶意软件绕过(建议将身份验证器程序和银行客户端程序安装在不同的设备上)。

最后,建议用户采用“最少可用原则”,手机上运行的应用程序数量尽可能少,并且仅安装值得信赖的供应商的应用程序。

转自 GoUpSec,原文链接:https://mp.weixin.qq.com/s/-atuaDQ7_ueOn6ZgAb2m6Q

封面来源于网络,如有侵权请联系删除