1、题目简介

1.1 背景介绍

凯伦开始为"TAAUSAI"工作后,她开始在公司内部做一些非法活动。"TAAUSAI"聘请你开始调查此案。您获取了一个磁盘映像,发现凯伦在她的计算机上使用 Linux 操作系统。分析凯伦计算机的磁盘映像并回答提供的问题。

1.2 题目链接

https://cyberdefenders.org/blueteam-ctf-challenges/64#nav-overview

2、题目解析

2.1 这台机器上使用的是哪个Linux发行版

使用FTK Imager导入镜像文件,查看Linux的boot目录可以查看到启动项文件,判断为kali

2.2 apache的access.log的MD5哈希

在/var/log/apache2中选择导出文件hash列表,导出为csv格式。可以看到MD5值内容

2.3 据信下载了凭据转储工具?下载的文件名是什么

通过在/root/downloads目录中发现mimikatz

2.4 创建了一个超级机密文件的绝对路径是什么

根据执行的历史命令.bash_history创建了机密文件

2.5 什么程序在执行过程中使用了didyouthinkwdmakeiteasy.jpg

在历史命令中查看binwalk执行了分析图片的命令

2.6 凯伦创建的清单中的第三个目标是什么

在桌面中发现有一个清单,第三个为Profit

2.7 Apache运行了多少次

在/var/log/apache2的目录中查看日志,发现日志大小为0,说明程序没有运行过

2.8 据信这台机器被用来攻击另一台机器。什么文件证明这一点

通过查看root目录下的irZLAohL.jpeg截图可以看到在执行一个工具

通过查找文件的github连接https://github.com/alphasoc/flightsim,判断说明该程序是执行恶意的C2工具

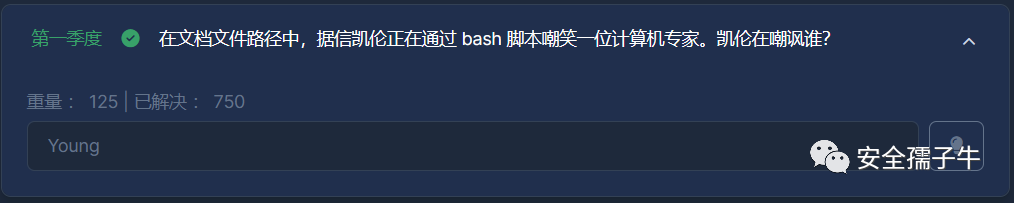

2.9 在文档文件路径中,凯伦正在通过bash脚本嘲笑一位计算机专家。凯伦在嘲讽?

在/documents目录中,发现有一个脚本

2.10 哪个用户多次在11:26切换root

位于/var/log中的auth.log中,然后根据指示的时间进行查找,查看是postgresql数据库

2.11 根据 bash 历史记录,当前工作目录是什么

根据历史查看最后一次进入到/root/Documents/myfirsthack/

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489890&idx=1&sn=5c4cf2a0fbd11474017da958d1de9343&chksm=ea6dcb7add1a426c7ad946e1062a3691a7971d9719d1c7d856caf65c7745080433d38f52c413#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh