官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

The Hacker News 网站披露,威胁攻击者正在利用 Sunlogin 和 AweSun 等远程桌面程序上存在的安全漏洞,部署 PlugX 恶意软件。

值得注意的是,AhnLab 安全应急响应中心(ASEC)曾在一份分析文件中指出,威胁攻击者利用漏洞安装了包括 Sliver 后开发框架、XMRig 加密货币矿工、Gh0st RAT 和 Paradise 勒索软件等多种恶意负载,现在 PlugX 成为了名单上的“新成员”。

现阶段,模块化恶意软件被威胁攻击者广泛使用,并不断添加新功能,以帮助其控制受害者系统控制并盗取信息。

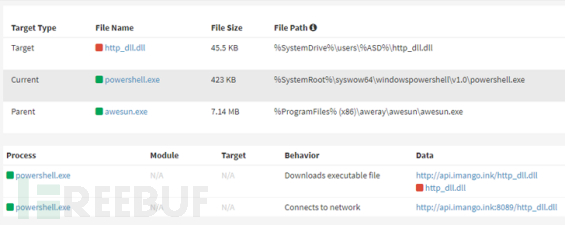

从 ASEC 观察到的攻击活动中可以看出,一旦攻击者成功利用漏洞,立刻执行 PowerShell 命令,从远程服务器检索可执行文件和 DLL 文件。

这些可执行文件是网络安全公司 ESET 的合法 HTTP 服务器服务,主要用于通过 DLL 侧加载技术加载 DLL 文件,并最终在内存中运行 PlugX 恶意软件有效负载。

2022 年 9 月,Security Joes 在一份报告中强调,PlugX 恶意软件背后的运营商使用大量易受 DLL 侧加载攻击的受信任二进制文件,其中包括许多防病毒可执行文件。此外,PlugX 恶意软件还以其启动任意服务、从外部源下载和执行文件以及删除可以使用远程桌面协议(RDP)获取数据和传播插件的能力而闻名。

最后,ASEC 表示即使在当下,PlugX 恶意软件仍在增加新功能。一旦安装了恶意软件 PlugX 时,威胁攻击者便可在用户不知情的情况下控制受感染的系统。

参考文章:

https://thehackernews.com/2023/03/hackers-exploiting-remote-desktop.html