免责声明本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任 2023-3-8 20:21:7 Author: Z2O安全攻防(查看原文) 阅读量:46 收藏

免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任,均由使用本人自行承担。

文章正文

一款使用Golang开发且适用于攻防演习内网横向信息收集的高并发网络扫描、服务探测工具。

🍭Property

• 多平台支持(Windows、Mac、Linux、Cobalt Strike)

• 存活IP探测(支持TCP、ICMP两种模式)

• 超快的端口扫描

• 服务和应用版本检测功能,内置指纹探针采用:nmap-service-probes[1]

• Web服务(http、https)信息探测

• 扫描结果兼容INFINITY攻防协同平台(暂不公开)

🎉First Game

总结诸多实战经验,考虑到实战过程中会出现和存在复杂的环境、红蓝对抗过程中常用的内存加载无文件落地执行等,因此ServerScan设计了轻巧版、专业版、支持Cobalt Strike跨平台beacon:Cross C2[2]的动态链接库,**以及支持INFINITY攻防协同平台的专用版**。便于在不同的Shell环境中可以轻松自如地使用:如:Windows Cmd、Linux Console、远控Console、WebShell等,以及Cobalt Strike联动使用cna脚本文件加载,实现内网信息快速收集,为下一步横向移动铺路。

轻巧版:

参数形式简单、扫描速度快、耗时短、文件体积小、适合在网络情况较好的条件情况下使用。

专业版:

支持参数默认值、支持自定义扫描超时时长、支持扫描结果导出、适合在网络条件较苛刻的情况下使用。

动态链接库:

为支持Cobalt Strike跨平台beacon,无文件落地执行,无文件执行的进程信息,基于轻巧版本进行动态链接库编译,扫描超时时长为1.5秒。

💻for Linux or Windows

•

轻巧版

• for PortScanUsage:

Air_scan_use Scanning:

Air_scan1 • for Service and Version DetectionUsage:

Air_scan_probes_use Scanning:

Air_scan_probes •

专业版

• for PortScanUsage:

Pro_scan_use Scanning:

Pro_scan • for Service and Version DetectionUsage:

Pro_scan_probes_use Scanning:

Pro_scan_probes

🎮for Cobalt Strike

• Windows于Cobalt Strike已经内置了PortScan,因此目前Windows仅支持利用cna上传对应版本的ServerScan可执行文件到服务器进行扫描。

• for Service and Version DetectionInteract:

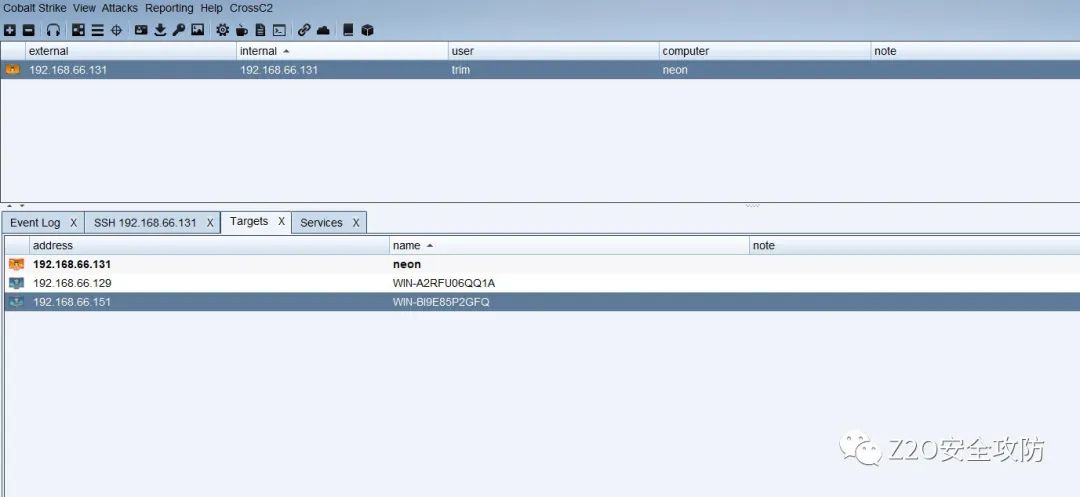

serverscan_windows serverscan2_windows • Cobalt Strike跨平台beacon ServerScan的优势在于跨平台,在Hook师傅的帮(jiān)助(dū)下目前已经基本适配了Cross C2[3]的Linux、Mac OS两大平台,为了提高隐匿性减少文件特征,目前支持内存加载可执行程序和动态链接库调用,您只需在安装了Cross C2的Cobalt Strike中导入对应的.cna脚本,即可实现ServerScan与Cobalt Strike跨平台beacon联动,具体使用参考。

• for PortScanInteract:

portscan_console Targets结果集自动导入:

portscan_targets services结果集自动导入:

portscan_services • for Service and Version DetectionInteract:

serverscan_console Targets结果集自动导入:

serverscan_targets services结果集自动导入:

serverscan_services

技术交流

知识星球

致力于红蓝对抗,实战攻防,星球不定时更新内外网攻防渗透技巧,以及最新学习研究成果等。常态化更新最新安全动态。专题更新奇技淫巧小Tips及实战案例。

涉及方向包括Web渗透、免杀绕过、内网攻防、代码审计、应急响应、云安全。星球中已发布 200+ 安全资源,针对网络安全成员的普遍水平,并为星友提供了教程、工具、POC&EXP以及各种学习笔记等等。

交流群

关注公众号回复“加群”,添加Z2OBot 小K自动拉你加入Z2O安全攻防交流群分享更多好东西。

关注我们

关注福利:

回复“app" 获取 app渗透和app抓包教程

回复“渗透字典" 获取 针对一些字典重新划分处理,收集了几个密码管理字典生成器用来扩展更多字典的仓库。

回复“书籍" 获取 网络安全相关经典书籍电子版pdf

回复“资料" 获取 网络安全、渗透测试相关资料文档

往期文章

如有侵权请联系:admin#unsafe.sh