实战 | 记一次xxe漏洞的奇怪绕过

又是平平无奇的一天开局就是目录扫描Api.html存活发现接口泄露接口未授权获取管理员账号密码,发现用的xml格式加载,有可能存在xxe漏洞还是个弱口令登录后台看看本次目标明确直接找xxe构造点啊什么 2023-3-8 09:19:41 Author: HACK学习呀(查看原文) 阅读量:31 收藏

又是平平无奇的一天开局就是目录扫描Api.html存活发现接口泄露接口未授权获取管理员账号密码,发现用的xml格式加载,有可能存在xxe漏洞还是个弱口令登录后台看看本次目标明确直接找xxe构造点啊什么 2023-3-8 09:19:41 Author: HACK学习呀(查看原文) 阅读量:31 收藏

又是平平无奇的一天

开局就是目录扫描

Api.html存活

发现接口泄露

接口未授权获取管理员账号密码,发现用的xml格式加载,有可能存在xxe漏洞

还是个弱口令

登录后台看看

本次目标明确直接找xxe构造点啊

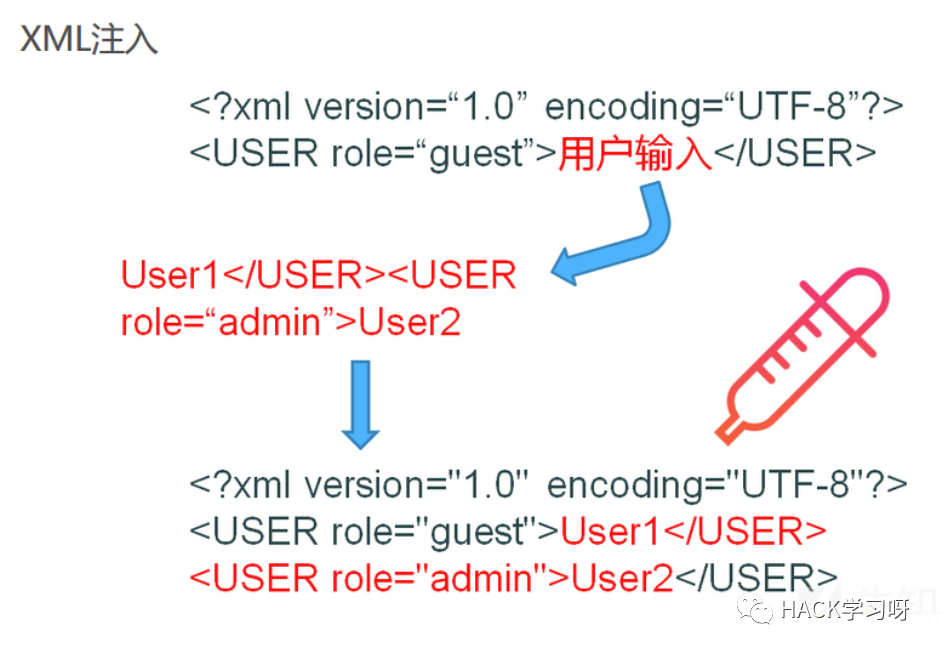

什么是xxe漏洞也称为xml注入:

XML文档的构建模块

所有的 XML 文档(以及 HTML 文档)均由以下简单的构建模块构成:

元素属性实体PCDATACDATA

知道大概之后开始挖掘

看看加载的url

发现是post url返回的是xml格式,有可能存在xxe

构造下xxe漏洞,尝试读取下http协议

尝试读取目录

还404上了,不会还有waf吧

尝试分块绕过下

Http协议可行,再试下file协议

还是白花花的一片,xxe挖的不多,尝试了百度各种大佬方法不行

翻看以前同事案例,发现吧Content-Type头去掉或者改成json也可以绕过

尝试下

百思不得其解,然后就联系上那个同事问了下

然后觉得牛逼,这也行。

推荐阅读:

记一次赏金10000美金的漏洞挖掘(从.git泄露到RCE)

原创投稿作者:0003

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MDU1NDk2MA==&mid=2247511716&idx=1&sn=68afa7868e234ea5fbd85d6d74b68b45&chksm=ec1cfb9bdb6b728d8c30b8270983b6e634fca88962a89516d40f16448c4d0f48ea15f15463b0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh