0x01 钓鱼邮件溯源

1.事件背景

某单位收到了一批同样的钓鱼邮件。

2.邮件溯源

我们查看了邮件内容及其源代码,发现这个邮件的发送地址隶属于某家公司,很有可能是盗用的邮箱。

在邮件内容中,钓鱼者要求该客户将修改后的账号密码发送到另一个邮箱中——这也是盗用邮箱的特征,因为如果直接回信,钓鱼者是不能接收到邮件的。

我们发现这个邮件是foxmail邮件,foxmail则是qq邮箱的附属产品,在qq中搜索该邮箱我们发现了一些qq账号,但无法确定究竟哪一个才是钓鱼者。

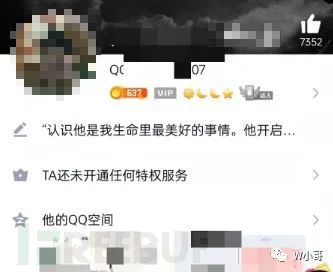

邮件的投递并不需要接收方确认,QQ邮箱APP也可以在对方没有确认的将对方添加到通讯录中,虽然我们无法获取详细信息,但我们根据通讯录来比对头像。

这与其中搜索到的一个qq号码完全吻合,其中QQ空间暴露了大量个人信息。

再使用QQ邮箱APP的通讯录功能进行自带的“QQ号+qq.com”邮箱比对。

密保手机号验证为国内

0x02 多病毒环境下的现场应急

这个案例中涉及的内网环境复杂、病毒种类多,且由于现场环境的限制,难以定位问题主机,属于比较有难度的应急事件。

1.事件背景

某单位告警,部分主机有异常流量外联。

2.异常现象确认

向外发起利用“永恒之蓝”漏洞进行的远程溢出攻击,但向外发起攻击的主机均被系统判定为低危,这是为什么呢?

翻看记录,我们终于发现了一台最早遭遇木马病毒并失陷的主机。

该木马具有特征如下:

通过日志,成功查找到恶意木马的远控端ip。

但在这次事件中,真正的难点在于处置:由于相关平台上线时间较晚,被感染的,远远不止系统中的数台主机。

3.问题处置

在这个案例中,值得一提的是,由于IP使用DHCP方式配置,我们在问题处置的过程中,最为艰难的是:找到那台需要处置、执行了木马文件的主机。

客户的主机范围很大,在某分支主干枢纽处ping那台木马主机无法ping通,这很奇怪,于是我们决定先从态势感知平台告警外联的几台主机开始处置。我们到达被分配了该IP段的主机位置,抽查了几台主机发现,大部分主机都有外联IP445端口的情况。

通过PID号查看进程名称:

wmic process get name,executablepath,processid | findstr PID

该mssecsvc.exe为Wannacry勒索病毒文件。

扫描后发现另一病毒文件wtime21.exe。

由于文件暂时没有被加密,所以我们首先处置勒索病毒,稍后再来处理这个半路杀出来的程咬金。

中断有害进程,隔离有害文件,用脚本封堵端口:

然后我们再来查找一下wtime32.dll相关的威胁进程:

命令:

tasklist /m wtime32.dll

但根据这个dll我们定位到的进程是explorer.exe。还是使用刚才的方法,寻找PID相关的进程文件路径。进程名称不变,还是explorer.exe,但文件名称却是Explorer.EXE。

经过查阅资料,我们发现这其实是Faedevour蠕虫病毒。Faedevour蠕虫首次出现于2013年,一直在野流行,其运行后会在受感染的主机上植入一个后门,窃取信息和执行命令,并通过将自身复制到可移动存储设备和共享文件夹进行传播。Faedevour病毒通过执行指令实现了对受害机的完整控制,攻击者可以窃取用户信息,投放其他恶意程序,执行恶意命令等,具有较大危害。

我们到达现场的时候,病毒已经执行到了最后一步,其主体将wtime32.dll被注入到了explorer.exe进程中,注入线程会创建一个新线程来运行后门载荷,连接C&C服务器。因此,及时关闭了外联端口,是个非常正确的选择。

由于部分被感染主机并不是告警主机,处置完之后,我们找到了被告警的其中主机,在其中ping那台上传了木马的主机,发现可以ping通!

于是由于外联ip和木马主机不在同一个网段,于是先去了外联IP的服务器处,再测试和木马主机的网络情况,发现是可以相连的,我们又回到一开始尝试ping木马主机的二级枢纽处,但和第一次实验情况一样,时通时不通,最后通过控制变量法不断试错终于找到了被植入木马的主机。

杀毒+排查+封端口+处置之后,我们又发现了熟悉的“Explorer.EXE”。

这里的explorer.exe和之前的文件大小完全相同。

而这回,当我们把装有EDR之类的工具插入USB接口后发现,USB中的文件夹全都变成了可执行文件……

在顶级文件夹,我们看到出现了一个奇怪的文件:Autorun.inf。

修改可见状态,我们发现原文件夹并没有被改成.exe,只是被隐藏起来了,而那些后面有.exe的文件夹,其实并不是文件夹,它是病毒创建的一个同名的的应用程序文件(可以查看它的属性),为了作掩饰,它把自己的图标改成了文件夹的图标。当你打开它时,就会把这个病毒给激活了。

而这类Autorun.inf病毒,也用“explorer.exe”来伪装自己,就是之前我们之前看到的"Explorer.EXE".

(下图源于网络,不完全等同于真实情况,仅作示例使用)

万幸的是我们及时察觉,并没有点击可执行文件,避免了病毒的扩散。在备份文件后,将USB格式化,处置了该病毒。

如有侵权请联系:admin#unsafe.sh