1、题目简介

1.1 背景介绍

您是一家名为A Bridge Too Far Enterprises的加拿大公司的分析师。在星期五 2015-09-11,您在公司的安全运营中心 (SOC) 工作时会看到以下警报:

您的 IDS 设备一直存在一些问题,因此在此期间可能会有来自网络的其他警报。你只是没有看到它们。警报出现后不久,您的技术支持人员就会接到某人抱怨勒索软件感染的电话。来电者是格雷戈里·弗兰克利翁(发音为“弗兰克狮子”)。

您的一位应急专家正在检查格雷戈里受感染的Windows计算机。结果呢?Greggory的计算机被CryptoWall 3.0感染了两次。两次感染发生在几分钟内。取证人员从受感染的主机中恢复了两个CryptoWall 3.0恶意软件样本。

您可以检索适当时间范围内的流量上限。另一位分析师搜索了该公司的邮件服务器,并检索到了格雷戈里当天早些时候收到的四封恶意电子邮件。他们以某种方式通过了垃圾邮件过滤器。

1.2 题目链接

https://cyberdefenders.org/blueteam-ctf-challenges/59#nav-questions

2、题目解析

2.1 c42-MTA6-1022-UTC:附件文件名是什么?

使用Foxmail导入邮件,并查看邮件附件压缩包内容为Homicide-case#9347728.zip

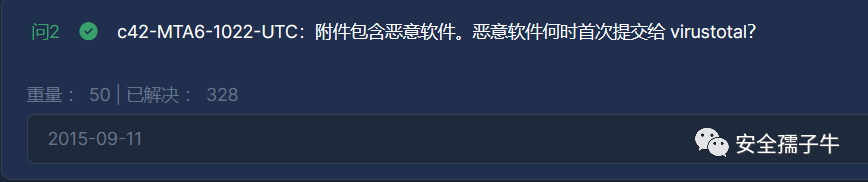

2.2 c42-MTA6-1022-UTC:附件包含恶意软件。恶意软件何时首次提交给 virustotal?

上传文件附件到VT,查看文件详情可以看到提交时间

2.3 c42-MTA6-1022-UTC:恶意软件正在与多个外部服务器通信。提供恶意软件联系的唯一URL 的数量?(VT是你的朋友)

查看连接的URL是50个,由于文件比较旧,题目出的时候只有48个

2.4 c42-MTA6-1022-UTC:提供恶意软件联系的 FQDN?

查看DNS请求信息,获取到的地址为icanhazip.com

2.5 c42-MTA6-1422-UTC:恶意文档的创建时间是什么时候?

使用Foxmail导入邮件,并提取出文件附件

上传文件附件到VT上进行查杀,查看文件创建时间

2.6 c42-MTA6-1422-UTC:哪个流包含宏?(提供流编号)

使用oledump进行查看,发现在编号3中发现包含宏

python3 oledump.py Patricia_Daniel_resume.doc

2.7 c42-MTA6-1422-UTC:隐藏实际 VBA 代码的技术是什么?

通过谷歌进行搜索,发现提示为VBA Stomping

2.8 c42-MTA6-1422-UTC:可执行恶意软件的 sha256 哈希是多少

根据文件中提供的2个EXE执行程序,进行VT上传查看SHA256值

2.9 c42-MTA6-1557-UTC:虚假登录页面的完整 URL 是什么?

通过Foxmail导入邮件,查看网页超链接获取到虚假的URL

http://www.smkind.co.za/Images/Buttons/13v.php

2.10 c42-MTA6-1839-UTC:JS文件中有多少个域?

使用Foxmail导入邮件,查看文件附件压缩包内容为js文件

上传js文件到VT上,查看关联中,显示域名有3个。

2.11 c42-MTA6-1839-UTC:JS代码正在检查特定的HTTP响应代码。正在检查的响应代码是什么?

通过对js文件美化,并查看js文件返回内容,判断200为标准的响应

https://lelinhtinh.github.io/de4js/

2.12 受害者收到了多封电子邮件,但只打开了其中一封。他打开了哪一个?(提供完整的 EML 文件名)

通过题目中获取到文件被执行,并且在第八道题中看到2015年文件已经被上传恶意过,该恶意的文件对应的邮件为c42-MTA6-1422-UTC.eml

2.13 受害机器的IP地址是什么

根据题目中的告警内容,通过Brim搜索Trojan木马告警信息,获取到受害主机IP地址

event_type=="alert" alert.category=="A Network Trojan was detected"

2.14 受害者计算机主机名是什么?

既然已经知道受害主机IP地址,通过wireshark搜索nbns查看主机名称

2.15 用于传递恶意软件的漏洞利用工具包的名称是什么?

查询恶意攻击,根据规则搜索恶意攻击包名称

event_type=="alert" alert.category=="Exploit Kit Activity Detected"

2.16 哪个IP地址被利用

根据攻击类型方式,通过Angler攻击通过flash脚本。在wireshark中选择文件导出过滤flash文件,获取到主机名为randt.smittysautomart.org

通过主机名搜索,获取到主机的IP地址为216.245.212.78

2.17 将受害者重定向到托管漏洞利用工具包的攻击者服务器的受感染网站的FQDN是什么

通过Brim进行过滤查找,查看referer来源第一个地址

_path=="http" and host=="randt.smittysautomart.org"

如有侵权请联系:admin#unsafe.sh