声明:该公众号大部分文章来自作者日常学习笔记,也有少部分文章是经过原作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后 2023-3-5 12:38:57 Author: moonsec(查看原文) 阅读量:32 收藏

声明:该公众号大部分文章来自作者日常学习笔记,也有少部分文章是经过原作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。

兄弟们,系我,暗月最深情的徒弟,跟着月师傅苦学两年半的挖洞练习生。有人一直催我更一些绕过登录宽的逻辑漏洞,索性就总结一下不管是在教育园还是src还是听大佬说的一些逻辑漏洞总结。之后将很少写漏洞报告了(都给wk了),专门写关于代码笔记了。

0x00 绕过登录框的逻辑总结

第一种:大家应该都知道改返会包嘛,大家应该都知道,但是应该很少了,不过有一次在最近的百度一个四级域名下是看到了

首先返回包长下面这个样子

然后把返回包改成0,就可以登录了,放在以前我刚学肯定很神奇,现在见怪不怪了。

第二种:就是接口泄露了账号密码,比如:/api/users,这个也是在百度的一次漏洞挖掘出现了,是不是很离谱,明明是教育园却变成了讲百度src的了

第三种:也很简单就是所谓的空密码绕过。这也是存在,可以绕过登录宽的

第四种:暂时没有遇到,但是老是看到大佬们搞出来了。通过篡改URI访问管理面板

这是通过以下方式篡改URI来访问管理面板的超级简单技巧:https://target.com/admin/ –> HTTP 302(重定向到登录页面)https://target.com/admin..;/ –> HTTP 200 OK也尝试以下技巧,其他人对此推文发表了评论:https://target.com/../adminhttps://target.com/whatever/..;/admin

0x01 任意登录的逻辑总结

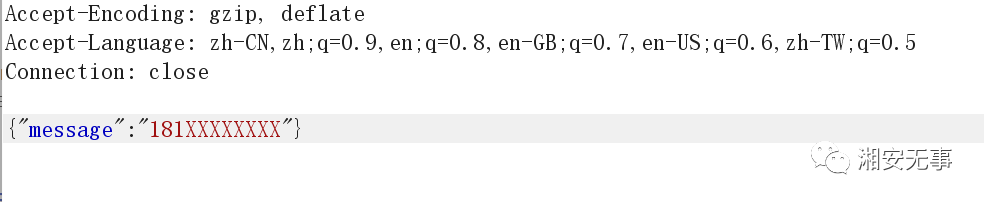

第一种:也是老生畅谈了,四位验证码爆破嘛,那我总结一下不一样的。就是你用手机号码登录的时候,他会返回验证码,例如:

第二种:就是在你登录的时候,通过在手机号码哪里加,或者;,这样子,就可以在线同时收到验证码,从而登录别人的账号。

第三种:就是参数验证配置错误,只需要验证一个参数就能登录,比如你输入一个存在的手机号码获取验证码,然后你拿着获取到验证码去用另一个账号的手机号码登录却可以登录成功。

0x02 登录宽之验证码的逻辑总结

案例1:正常的短信轰炸,不断重返就行了

案例2:并发产生的短信轰炸,使用Turbo并发插件

案例3:虽然对大陆的手机号码进行了限制,但是没有对香港或者国外的地区进行限制,从而可以消费短信资源

案例4:可以把cookie删掉,有些网站就可能根据cookie判断验证码是否获取过

案例5:特殊格式绕过

手机号码前后加空格,86,086,0086,+86,0,00,/r,/n, 以及特殊符号等

138888888889 12位经过短信网关取前11位,导致短信轰炸。(之前看某个佬写过然后写到笔记里面了,不记得是哪个佬写的了)

0x03 晚安

暂时就写这么多了,有些报告放在wk星球里面了咨询wk安全就行,里面有a佬和hackone大佬的报告,便宜又实惠。转发文章到朋友圈可以领取edu邀请码😁。上面的总结都是我实战遇到的,大家也可以进行总结和发散思维,希望大家高危连连,本来是想分享下面这个报告的,可tmd这个补天报告会隐藏很难受呀,所以就总结了算了,晚安,今晚没有干货,只有深情的我哈哈 (本人wx:azz_789,欢迎过来跟我一起吹nb)

(本人wx:azz_789,欢迎过来跟我一起吹nb)

我不看星星和月亮,也没说想你,这样星星、月亮和你都蒙在鼓里。如有侵权请联系:admin#unsafe.sh