客户要求分析某红队的钓鱼样本并写成报告。钓鱼样本如下图

在运行时效果:

当点击确定时没有其他变化,但是该exe文件不见

文件md5:

b079e5af2d9e0c85d64e9e213ea4b369

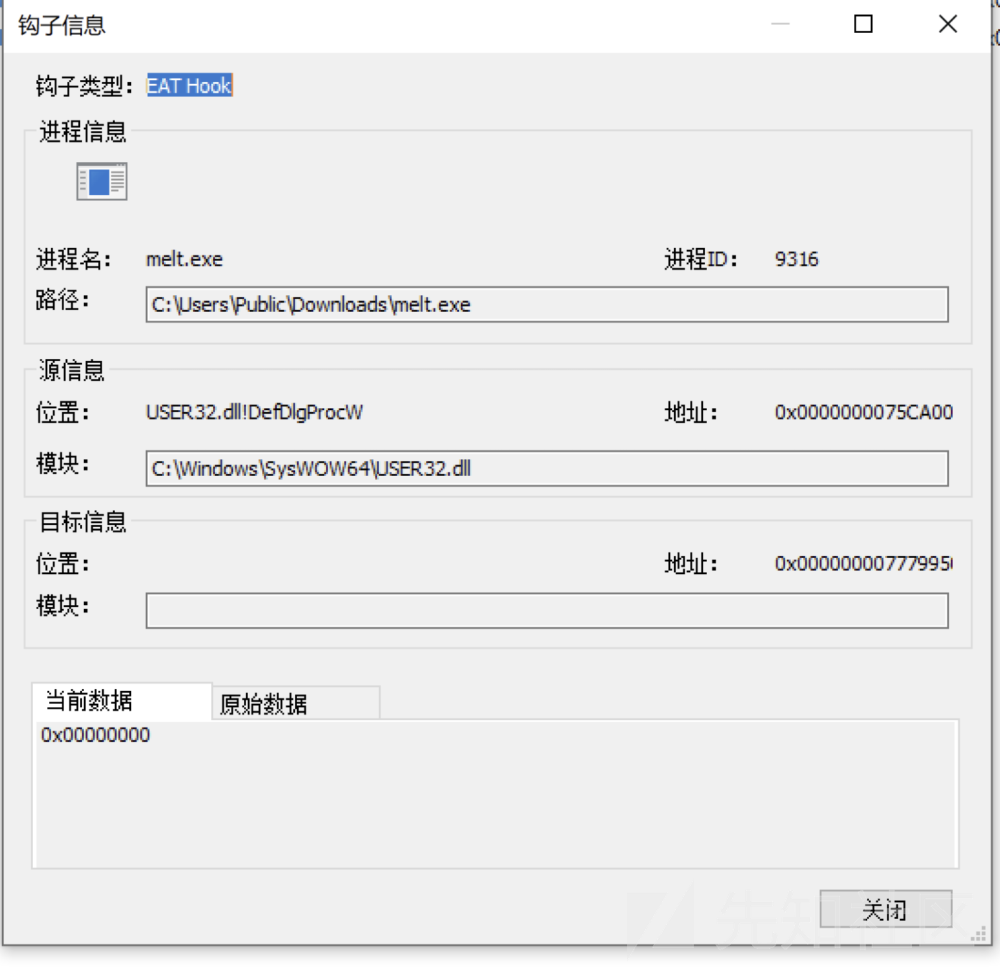

利用火绒下的火绒剑,在样本运行进行进程监控

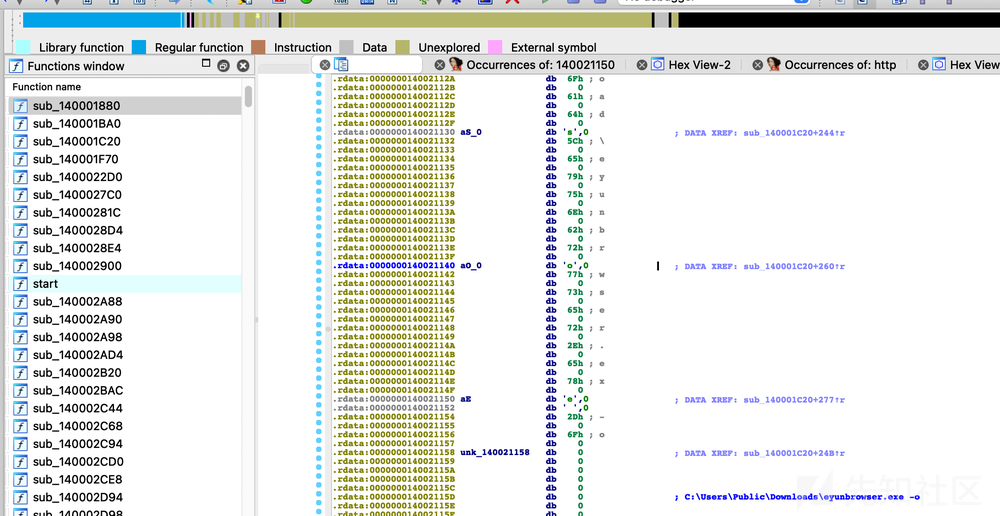

在一瞬间会释放在C:\Users\Public\Download\包括melt.exe、libmlt-6.dll、xweb_liveplayer.bin、eyunbrowser.exe、eyunbrowserCHS.dll五个文件,其中melt.exe与eyunbrowser.exe都为360签名的合法程序。查看消失的进程

发现都有melt.exe在运行,在火绒剑上发现是一个hook

在启动的过程中调用了libmit-6.dll以及其他系统底层的类

除此之外,该melt的进程会一直运行。

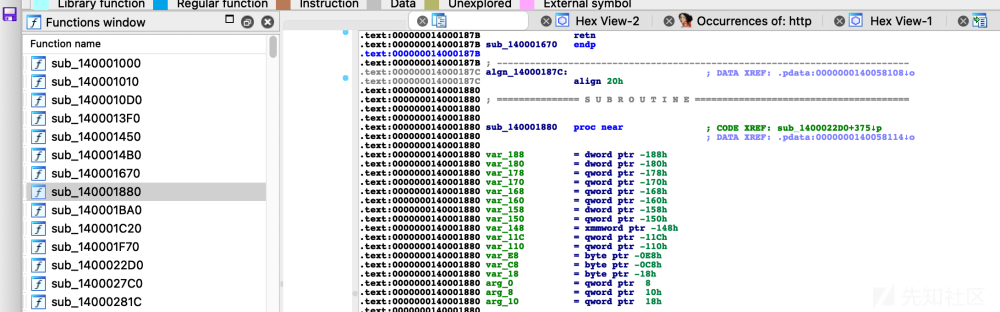

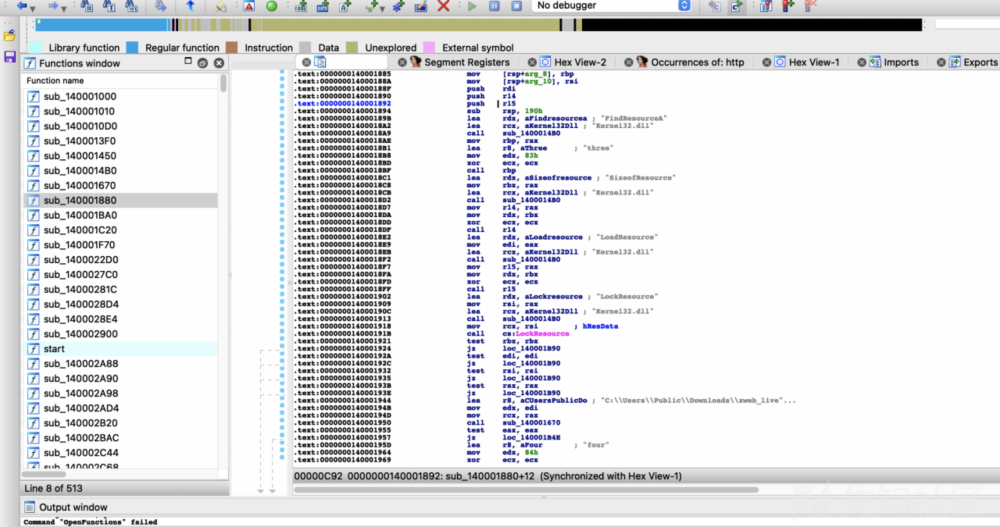

从运行中不难猜测,样本主要中运行的时候会利用白加黑(白为360的数字签名,黑为dll的劫持)释放五个文件。在运行时会先在sub_140001880调用近程序near,意味着主程序为点开文档加载器.exe的完整逻辑程序同时会运行子程序即释放动作

主程序的动作为,当点开时,会接着执行自我删除和自杀指令

接着跳到子程序会用函数FindResourceA去Kernel32.dll,然后LoadResource加载、LockResource锁定该动态库

接着会开始释放

运行命令melt.exe xweb_liveplayer.bin 123456,创建出了一个新的进程

接着运行melt.exe,打开刚刚创建的进程,并向该线程写入内存。写入的内存为

接着创建一个远程注入

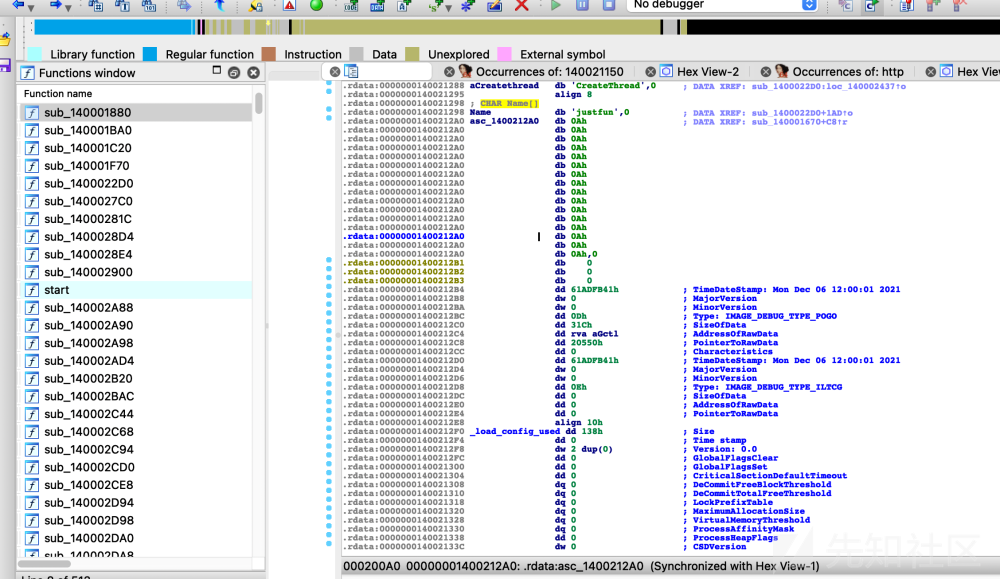

调用ntdll.dll,创建一个winhttp的Windows内置API向外发起请求

创建新线程和justfun的字符串数组,内容为

如有侵权请联系:admin#unsafe.sh