APT攻击WinorDLL64后门疑似来自Lazarus组织武器库针对TA569攻击活动的分析报告新组织Clasiopa针对亚洲机构攻击Blind Eagle冒充政府税务机构攻击哥伦比亚机构披露BIT 2023-3-3 09:1:52 Author: 白泽安全实验室(查看原文) 阅读量:54 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

WinorDLL64后门疑似来自Lazarus组织武器库

近日,ESET的研究人员披露了具有朝鲜背景的APT组织,Lazarus Group可能使用了与Wslink恶意软件下载程序相关的WinorDLL64新后门窃取敏感信息。Wslink于2021年首次被Welivesecurity发现,是Windows二进制文件的加载器,并且当时任何证据表明Wslink来自已知威胁组织。此后,ESET披露了该下载程序的一个有效载荷:WinorDLL64后门。WinorDLL64是一个功能齐全的植入程序,可以泄露、覆盖和删除文件,执行PowerShell命令,并获取大量与系统相关的信息。经ESET研究人员分析发现,WinorDLL64在开发环境、行为特征和代码特征方面与多个Lazarus的样本有所重叠,由此推测其可能是该APT组织武器库中的一部分。WinorDLL64后门与Wslink的通信方式如下图所示。

来源:

https://www.welivesecurity.com/2023/02/23/winordll64-backdoor-vast-lazarus-arsenal/

针对TA569攻击活动的分析报告

近日,Proofpoint的研究人员披露了关于TA569攻击活动的分析报告。根据报告描述,TA569是一个多产的攻击团伙,利用了多种类型的注入方式、流量分配系统(TDS)和有效载荷,包括但不限于SocGholish。TA569还被认为是一个初始访问掮客(IAB)或独立的网络犯罪团伙,当其渗透到受害主机后,会将访问权出售给其他团体,进而投递勒索软件等后续有效载荷。此外,TA569的TTP在过去几个月中发生了变化:当受害者访问遭受TA569注入攻击的网站时,浏览器被注入的JavaScript;若受害者满足特定条件,则会抛出一个诱饵,如虚假的浏览器更新;诱饵用于分发各种恶意软件,包括信息窃取程序或远程访问木马(RAT)。

来源:

https://www.proofpoint.com/us/blog/threat-insight/ta569-socgholish-and-beyond

新组织Clasiopa针对亚洲机构攻击

近日,Symantec的研究人员披露了新组织Clasiopa针对亚洲某机构的攻击活动。根据研究人员分析,Clasiopa具有独特的工具集,包括一个自定义恶意软件(Backdoor.Atharvan),而自定义恶意软件Atharvan后门中使用了印地语命名的互斥体,所以推测该组织或许与印度有关。此外,该组织使用的初始感染媒介目前任然未知,但一些证据表明攻击者可能通过对公共服务器进行暴力攻击来获得访问权限。入侵时会清除系统监测(Sysmon)记录和事件日志,并安装多个后门,如Atharvan和开源Lilith RAT的修改版本,用于收集和窃取敏感信息。

来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/clasiopa-materials-research

Blind Eagle冒充政府税务机构攻击哥伦比亚机构

近日,Blackberry的研究人员披露了Blind Eagle针对哥伦比亚关键行业的新一轮攻击活动。Blackberry于2月20日检测到此次攻击活动,攻击者冒充哥伦比亚政府税务机构——国家税务和海关总署(DIAN),主要针对哥伦比亚的卫生、金融、执法、移民和负责谈判的机构。钓鱼邮件带有一个指向PDF文件的链接,该文件据称托管在DIAN网站上,实际上会安装恶意软件。假冒的DIAN网站页面包含一个蓝色按钮,当受害者单击蓝色按钮会启动从Discord内容分发网络(CDN)下载恶意文件,其有效载荷是一个混淆的Visual Basic脚本(VBS),会在打开“PDF”文件时执行,并利用PowerShell检索基于.NET的DLL文件,最终将AsyncRAT加载到内存中,以便攻击者能够随时连接到受感染的终端,并执行他们想要的任何操作。

来源:

https://blogs.blackberry.com/en/2023/02/blind-eagle-apt-c-36-targets-colombia

披露BITTER的样本

近日,研究人员披露了BITTER组织的恶意样本,IOC信息如下所示。

Filename:Project Plan 2023 .chm

MD5:7a63a9c07595ef70eef2f01e1a630958、cce89f4956a5c8b1bec82b21e371645b

URL:https://coauthcn.com/hbz.php?id=%computername%

来源:

https://twitter.com/1zrr4h/status/1628743971949236225

攻击活动

亲乌克兰黑客团伙CH01在入侵周年纪念日攻破数十个俄罗斯网站

根据媒体2月26日报道,亲乌克兰黑客团伙CH01已入侵至少32个俄罗斯的网站,而Anonymous也通过其Twitter分享了这一消息。攻击发生在乌克兰战争的周年纪念日,目前尚不清楚被攻击网站的确切数量,以及黑客是如何攻击的。此外,Anonymous在2月23日还入侵了俄罗斯的多个广播电台,包括Yumor FM、Relax FM、Comedy Radio、Humor FM和Avatoradio,并发布了假的空袭警报。

来源:

https://securityaffairs.com/142713/hacktivism/ch01-defaced-russian-websites.html

数据泄露

美国法警署发生敏感信息泄露

本周一,多名美国高级执法官员表示,美国法警署(U.S.Marshals Service)在一个多星期前遭受漏洞攻击,泄露了敏感信息。在发表的一份声明中,美国法警署发言人Drew Wade承认了这一入侵事件,并表示:“受影响的系统包含了执法相关敏感信息,包括法律程序的申报、行政信息以及与美国法警署调查对象有关的个人身份信息,还包含法警署的员工信息。”Wade称该事件发生在2月17日,当时法警署“发现了一个影响独立USMS系统的勒索软件和数据泄露事件”。目前,该系统已断开网络连接,并且正在进行调查。

来源:

https://www.nbcnews.com/politics/politics-news/major-us-marshals-service-hack-compromises-sensitive-info-rcna72581

恶意软件

利用PureCrypter攻击政府机构的活动

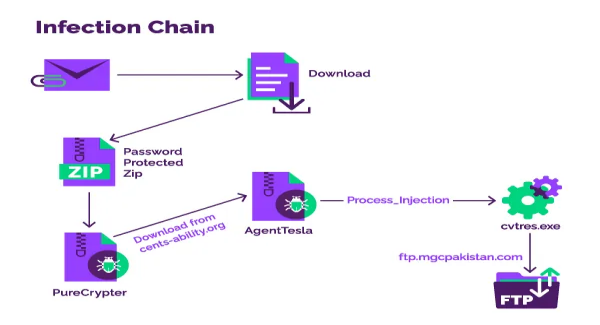

近日,Menlo Labs的研究人员披露了利用恶意软件下载程序PureCrypter攻击政府机构的活动。攻击者使用Discord来托管初始payload,并入侵了一个非营利组织的主机作为C2服务器投递第二阶段载荷。该活动传播了多种类型的恶意软件,包括Redline Stealer、AgentTesla、Eternity、Blackmoon和Philadelphia Ransomware。研究人员称,目前观察到的利用PureCrypter的攻击活动主要针对亚太地区和北美地区的多个政府机构。攻击链图如下图所示。

来源:

https://www.menlosecurity.com/blog/purecrypter-targets-government-entities-through-discord/

勒索软件

美国石油生产商Encino Energy遭勒索软件攻击

Encino Energy美国俄亥俄州最大的石油生产商,也是美国最大的私人天然气和石油生产商之一,该公司表示已调查该攻击事件,并消除了网络攻击造成的影响。上周早些时候,ALPHV勒索软件团伙将该公司添加到其数据泄露网站。Encino Energy发言人Jackie Stewart说:“ Encino Energy之前就发现了了非法入侵,调查了攻击行动并对问题进行了补救。我们的业务没有受到影响,我们将继续照常运营。”目前没有透露攻击发生的时间,也不清楚该公司是否支付了赎金,或者是否检查了ALPHV网站上发布的400GB数据。

来源:

https://therecord.media/encino-energy-cyberattack-alleged-data-leak-alphv/

往期推荐

新APT组织WIP26入侵中东地区——每周威胁情报动态第116期

NewsPenguin使用间谍工具攻击巴基斯坦的军事组织——每周威胁情报动态第115期(02.10-02.16)

如有侵权请联系:admin#unsafe.sh