题目地址:malware-traffic-analysis-2021-12-ISC-Forensic-Challenge

https://isc.sans.edu/diary/December+2021+Forensic+Challenge/28108数据包基础信息

Active Directory (AD) EnvironmentThe infected Windows host is part of an AD environment, so the pcap contains information about the Windows user account. The user account is formatted as firstname.lastname. The AD environment characteristics are:LAN segment range: 10.12.3.0/24 (10.12.3.0 through 10.12.3.255)Domain: fargreentech.comDomain Controller: 10.12.3.3 - FARGREENTECH-DCLAN segment gateway: 10.12.3.1LAN segment broadcast address: 10.12.3.255

根据题目提示,数据包中内网网段为10.12.3.0/24,域控地址为10.12.3.3,网关为10.12.3.1

任务信息

Provide the following information:IP address of the infected Windows computer.Host name of the infected Windows computer.User account names from the infected Windows computer.Date and time the infection activity began in UTC (the GMT or Zulu timezone).The family of malware that caused this infection.

需要提供以下信息:在什么时间,什么主机感染什么类型的病毒,需要提供主机的详细信息,包含IP地址、hostname、用户信息等。

根据题目提供的域控地址,先过滤出目的IP地址为10.12.3.3的数据包

ip.dst==10.12.3.3可以观察到过滤出来的数据包源IP地址均为10.12.3.66,根据这么多期文章可以基本定位受感染主机IP地址为10.12.3.66

接下来过滤该主机的dns数据包

ip.src==10.12.3.66 and dns可以观察到在短时间内发起了多次关于邮件协议的域名地址解析,根据上篇的经验,查看下Wireshark抓取到的爆破用户凭证信息

可以完全定位该主机(10.12.3.66)为受害主机。

接下来查看该主机相关的http请求

ip.src==10.12.3.66 and http跟蓝军基础研判系列-实战流量分析(六)的http请求很相似,根据蓝军基础研判系列-实战流量分析(六)经验查看C2通信。

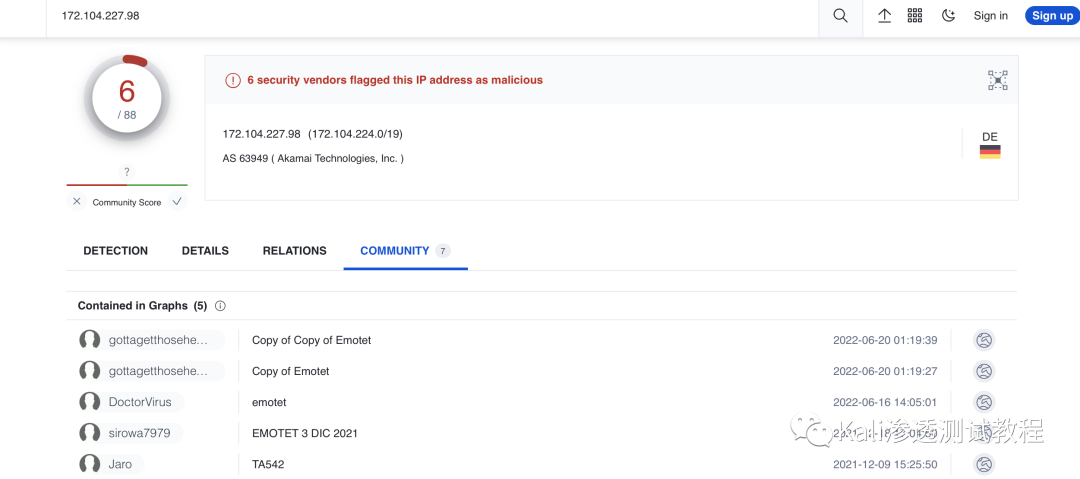

(http.request or tls.handshake.type eq 1) and (!ssdp)可以得知C2的地址为

172.104.227.98163.172.50.82

根据威胁情报定位出来其为Emotet的C2地址。

同样类似查看发送的恶意邮件附件

总结一下:

在Dec 4, 2021 03:42 CST,主机10.12.3.66感染恶意病毒Emotet。主机详细信息如下(前面几篇已经讲过如何获取主机信息,不会的同学可以查看往期文章)

IP地址:10.12.3.66MAC地址:00:4f:49:e7:81:3dhostname:DESKTOP-LUOABV1登录用户:darin.figueroa

本文数据包以及官网解题报告地址:

https://isc.sans.edu/diary/December+2021+Forensic+Contest+Answers+and+Analysis/28160

文章来源: http://mp.weixin.qq.com/s?__biz=MzI3NDYwMzI4Mg==&mid=2247486280&idx=1&sn=ffd0492f927c472db1dc890c993aeab9&chksm=eb10c735dc674e23e65a4dfe1871f78b28c5942e7228f5a0b11414a510cefaccec6e204e3445#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh