声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与 2023-2-27 08:32:6 Author: 潇湘信安(查看原文) 阅读量:43 收藏

现在只对常读和星标的公众号才展示大图推送,建议大家能把潇湘信安“设为星标”,否则可能看不到了...!

这篇文章为机器翻译文,作者@Michael Koczwara,英文阅读能力还行的师傅可在文末点“阅读原文”!

前言

我将非常简要地解释不同的威胁参与者是如何工作的,使用什么样的基础设施和工具来发起攻击,以及他们在opsec方面有多糟糕。

基础设施

位于俄罗斯的勒索软件集团总部设在中国的威胁行为者红队

钻石模型示例

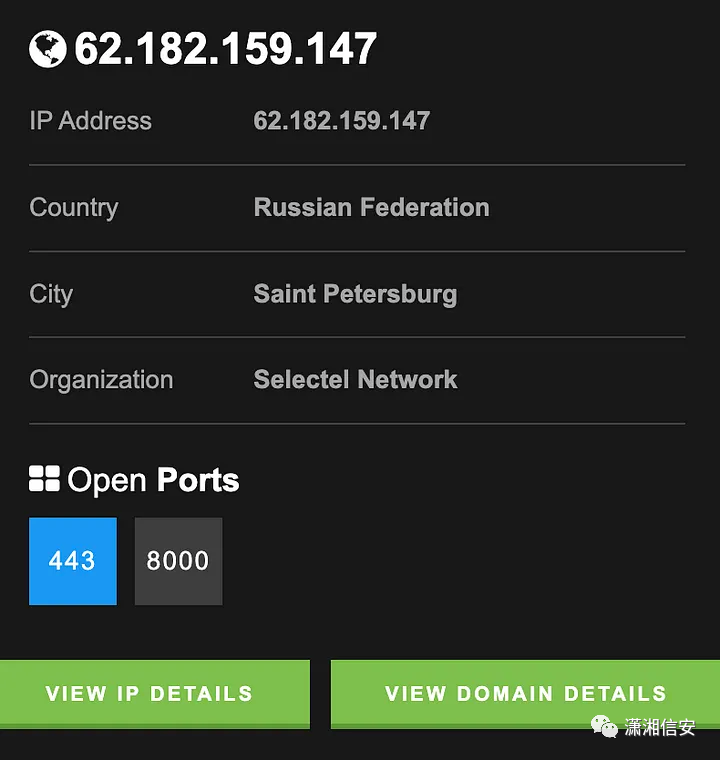

俄罗斯的勒索软件集团

https://twitter.com/MichalKoczwara/status/1605658798437199872勒索软件基础设施/工具

Anydesk、RDP和ShadowGuru文件以及ngrok是勒索软件运营商使用的典型工具。Anydesk可能与RDP和其他bat文件一样用于持久性,以卸载/禁用安全控制。

https://gist.github.com/MichaelKoczwara/07a877f3df094cafa876834249817c95中国的威胁演员

威胁演员专注于ProxyShell、Log4J和其他针对Microsoft Exchange等外部基础设施的攻击。

威胁演员工具

https://twitter.com/MichalKoczwara/status/1608756413874212865威胁演员 43.154.36.199

这个 43.154.36[.]199 有什么有趣的地方?

https://github.com/shadow1ng/fscanhttps://github.com/0x727/ShuiZe_0x727https://github.com/tr0uble-mAker/POC-bomberhttps://github.com/z1un/weaver_exp/blob/master/README.md

https://twitter.com/MichalKoczwara/status/1601179780480610304https://twitter.com/MichalKoczwara/status/1593706174477541377

威胁演员的bash历史可以揭示有关目标、信用(Cobalt Strike TS密码)和用于执行攻击的工具的信息。

在下面的bash日志的简短总结中,我们可以清楚地看到他看起来像一个脚本小子,从Github中转储各种工具,扫描网站/ips,并尝试不同的漏洞利用,但均未成功。

https://gist.github.com/MichaelKoczwara/12faba9c061c12b5814b711166de8c2fhttps://app.any.run/tasks/b1ea6a92-0853-4903-8c78-735083755aa5/https://tria.ge/221230-lvlplafd25https://gist.github.com/MichaelKoczwara/126f8e4a65d8adb635ac53c5d108cd31443上的Cobalt Strike Malleable和574上的默认证书

红队

好吧,这很有趣,因为我很惊讶我经常能找到属于红队的不安全C2(我不会让他们感到羞耻,但说真的,你们应该了解OPSEC!因为如果我能找到你们,坏人也能找到)。

好的,这就是红队基础设施的样子:

https://gist.github.com/MichaelKoczwara/deb8ea5d997ecd9475532a650e30396a总结

令人惊讶的是,所有威胁演员的工具和漏洞都可以从GitHub获得。

PS:红队队员请不要为您的Cobalt Strike Team服务器设置带有您公司首字母的邮政编码的密码!

相关阅读:OPSEC与查水表

关 注 有 礼

推 荐 阅 读

如有侵权请联系:admin#unsafe.sh