题目地址:malware-traffic-analysis-December 2021 Forensic Contest

https://www.malware-traffic-analysis.net/2021/12/08/index.html任务信息

QuestionsWhat was the IP address of the infected Windows computer?What was the host name of the infected Windows computer?What was the user account names from the infected Windows computer? (should be "name" not "names")What was the date and time the infection activity began?What was the family of malware that caused this infection.

任务包括哪些主机感染病毒,主机的具体信息以及病毒信息。

接下来开始解题

没有任何题目提示,根据经验先过滤http协议的流量看看

http分别跟踪这两条TCP数据流查看详细的数据包内容,在第二条数据流中发现异常

根据wp-content路径来看应该是个wordpress的cms,响应包中出现了MZ开头的ASCII字符,说明是个Windows应用程序

于是可以锁定第一个受害主机IP地址为10.12.3.66。

根据该合集中第四篇文章讲述的内容,可以定位到该主机的详细信息为

IP地址:10.12.3.66MAC地址:00:4f:49:e7:81:3dhostname:DESKTOP-LUOABV1登录用户:darin.figueroa感染时间:Dec 4, 2021 03:42:47.664570000 CST

过滤C2请求

(http.request or tls.handshake.type eq 1) and (!ssdp)可见C2地址为

172.104.227.98163.172.50.82

根据威胁情报定位出来其为Emotet的C2地址。

接着过滤下主机10.12.3.66的DNS请求

ip.src==10.12.3.66 and dns发现该主机在短时间内进行多次邮件协议相关的域名解析请求,怀疑有邮箱爆破(账号密码)行为。同时也可以猜测目的IP地址10.12.3.3为域控服务器(因为大部分域控服务器都开启了DNS服务器功能)

查看Wireshark自动捕捉到的凭证信息(Tools->Credentials)

查看最后一个凭证信息对应的数据流发现主机10.12.3.66确实在进行邮箱账号密码爆破

查看wireshark自动过滤出来的邮件附件内容(File->Export Objects->IMF)

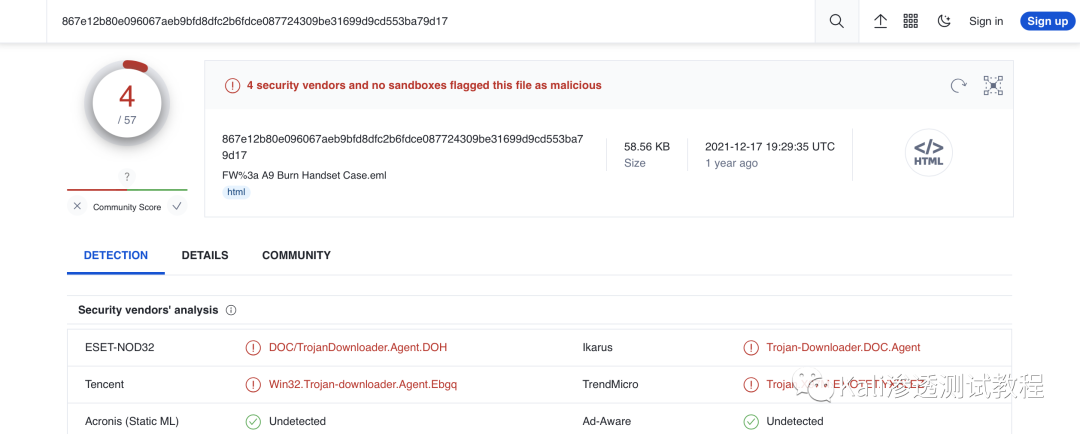

将其中一个保存下来使用VT查看结果

根据上述猜测的域控服务器尝试寻找其他受害主机

ip.dst==10.12.3.3发现主机请求全部为第一台受害主机IP地址10.12.3.66,再过滤下非10.12.3.66为源地址的http请求

ip.src!=10.12.3.66 and http发现源目地址基本均为如下

源地址:91.207.181.106目的地址:10.12.3.66

基本可以定位出来无其他受害主机。

总结一下

在Dec 4, 2021 03:42:47.664570000 CST,darin.figueroa使用的电脑DESKTOP-LUOABV1,IP地址为10.12.3.66,MAC地址为00:4f:49:e7:81:3d感染病毒家族为Emotet。

本文数据包以及官网解题报告地址:

https://isc.sans.edu/diary/December+2021+Forensic+Contest+Answers+and+Analysis/28160如有侵权请联系:admin#unsafe.sh