实战 | 记一次针对非法网站的SSRF渗透

分享下在做GA项目的时候的经历(已授权发布)平平无奇的界面总是有着不可告人的秘密fuzz目录无收获开启了22,6379,80,443端口无其他子域名前后台分离开局先梭哈直接爆破,这里谷歌验证码是摆设拿 2023-2-23 13:53:0 Author: HACK学习呀(查看原文) 阅读量:56 收藏

分享下在做GA项目的时候的经历(已授权发布)平平无奇的界面总是有着不可告人的秘密fuzz目录无收获开启了22,6379,80,443端口无其他子域名前后台分离开局先梭哈直接爆破,这里谷歌验证码是摆设拿 2023-2-23 13:53:0 Author: HACK学习呀(查看原文) 阅读量:56 收藏

分享下在做GA项目的时候的经历(已授权发布)

平平无奇的界面总是有着不可告人的秘密

fuzz目录无收获

开启了22,6379,80,443端口

无其他子域名

前后台分离

开局先梭哈

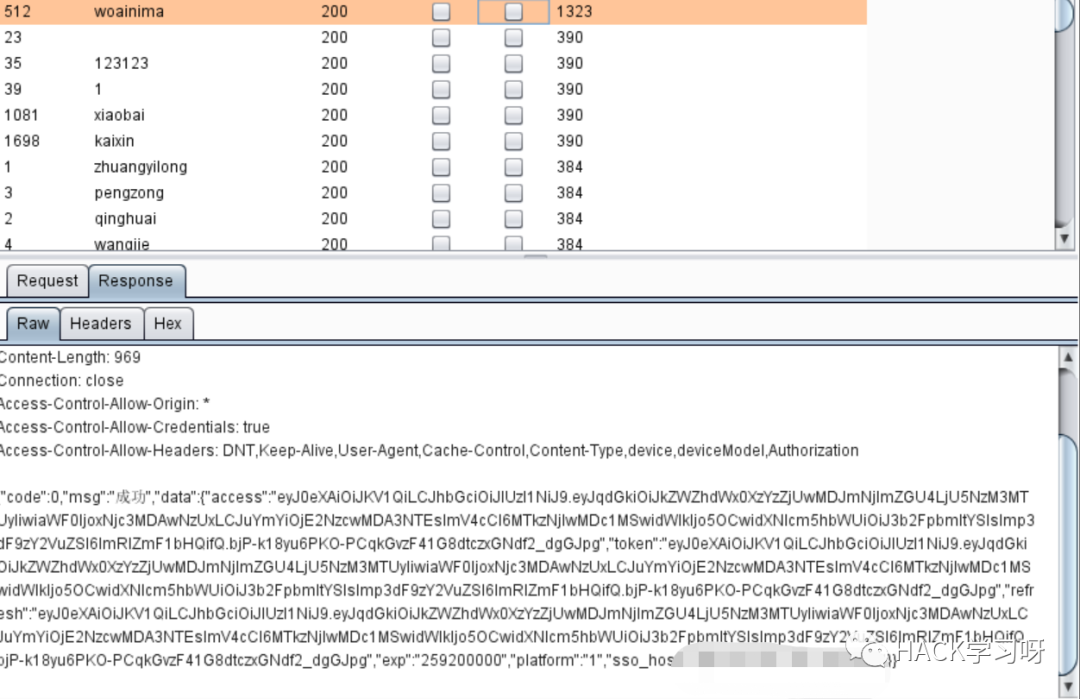

直接爆破,这里谷歌验证码是摆设

拿老板十年*命祝我。。。。。

这不来了吗,抱着激动的心颤抖的手(谢谢老板)

可惜是个低权限的账号,*命白给

进去没啥功能

看看加载的js有没有关键信息或者url参数

正常人都是慢慢看,格局打开直接搜upload

这不来了吗

url/api/upload/currency

构造下poc

开始上传,希望来了

好的,白名单,那没事了,下班

正当我不知道下一步怎么做的时候

按下f12

?有没有可能是任意文件读取

尝试下跨目录../

不行的话试下ssrf的file协议

出货了?尝试下读取

不应该啊,难道有检测,还是说用户权限问题禁止读取这个目录

尝试读取别的目录

不理解

在我思来想去,不知如何下手的时候,想到之前绕某防火墙中加个#号即可绕过,原理是#号在linux是属于提示符,不知道是不是像注释一样。

真刑,接下来就目标很明确了,现在web目录,在找配置文件(数据库或者redis的链接配置)

在漫长的搜索中。。。。,终于找到了

可惜是在内网,本来想找下有没有phpmyadmin链接的,但想到password文件有redis账号并且也开启了6379端口。

随手一翻就出来了,真是个大聪明

本来想反弹shell的,但急着下班,就随便写了个马子

推荐阅读:

实战 | 记一次1000美金的TikTok盲打XSS的漏洞挖掘

原创投稿作者:AVANS无名

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MDU1NDk2MA==&mid=2247511509&idx=1&sn=73c16119dd7334591cfeb502a3523011&chksm=ec1cf8eadb6b71fc37282df87494e2b425068b73d157052c400a9a3d150ff526307c4c7b7d64#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh