导语:近日,云起无垠的无垠代码模糊测试系统通过对json parse库、MojoJson进行检测发现多个CVE漏洞,漏洞编号为:CVE-2023-23083 ~ CVE-2023-23088,该系列漏洞皆为内存类漏洞,漏洞允许攻击者执行恶意代码进行攻击,从而造成严重后果。其中,CVE-2023-23086~CVE-2023-23088已公开。

1.漏洞描述

近日,云起无垠的无垠代码模糊测试系统通过对json parse库、MojoJson进行检测发现多个CVE漏洞,漏洞编号为:CVE-2023-23083 ~ CVE-2023-23088,该系列漏洞皆为内存类漏洞,漏洞允许攻击者执行恶意代码进行攻击,从而造成严重后果。其中,CVE-2023-23086~CVE-2023-23088已公开。

MojoJson 是一个极其简单且超快速的JSON 解析器。解析器支持解析Json 格式,并提供简单的API 来访问不同类型的 Json 值。此外,核心算法可以很容易地用各种编程语言实现。

JSON.parse()是Javascript中一个常用的 JSON 转换方法,JSON.parse()可以把JSON规则的字符串转换为JSONObject,JSON.parse()很方便,并且几乎支持所有浏览器。

针对此类漏洞,无垠代码模糊测试系统均给出了相应建议。

2.漏洞详情

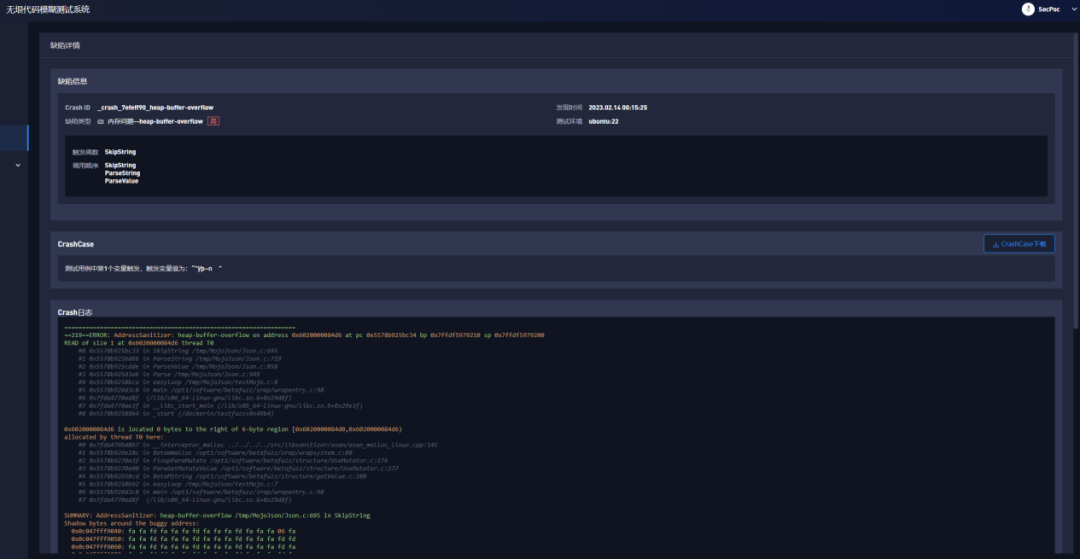

① CVE-2023-23086 func SkipString中堆缓冲区溢出

MojoJson v1.2.3中的缓冲区溢出漏洞允许攻击者通过SkipString函数执行任意代码。

漏洞等级:严重;CVSS v3.1漏洞评分:9.8

检测截图:

漏洞等级:严重;CVSS v3.1漏洞评分:9.8

检测截图:

Barenboim json-parser master和v1.1.0中的缓冲区溢出漏洞已在v1.1.1中修复,允许攻击者通过json_value_parse函数执行任意代码。

漏洞等级:严重;CVSS v3.1漏洞评分:9.8

检测截图:

无垠代码模糊测试系统针对每一个CVE漏洞都给出了处置方案,可参照如上截图细看。

4.无垠代码模糊测试系统

无垠代码模糊测试系统是一款基于Fuzzing技术研发的灰盒检测工具,通过它不仅可以发现逻辑类漏洞,还能找到内存破坏的漏洞,比如缓冲区溢出、内存泄露、条件竞争等。该产品技术基于海量测试用例,融合覆盖引导、人工智能AI等关键技术,赋能软件开发的开发、测试、运维、部署等阶段,在软件上线之前发现已知及未知漏洞,可以更好的防止业务系统带病上线。(云起无垠-李唯)

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2023-23086

https://github.com/scottcgi/MojoJson/issues/2

https://nvd.nist.gov/vuln/detail/CVE-2023-23087

https://github.com/scottcgi/MojoJson/issues/3

https://nvd.nist.gov/vuln/detail/CVE-2023-23088

https://github.com/Barenboim/json-parser/issues/7

云起无垠(https://www.clouitera.com)是新一代智能模糊测试领跑者,采用新一代Fuzzing技术全流程赋能软件供应链与开发安全,基于智能模糊测试引擎为协议、代码、数据库、API、Web3.0等应用提供强大的软件安全自动化分析能力,从源头助力企业自动化检测并助其修复业务系统安全问题,为每行代码安全运行保驾护航。

如若转载,请注明原文地址