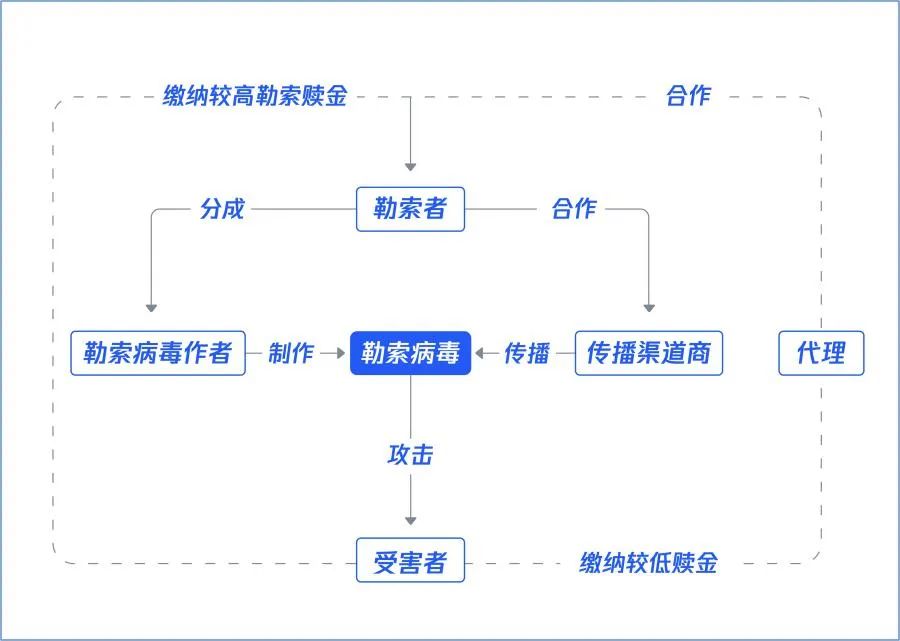

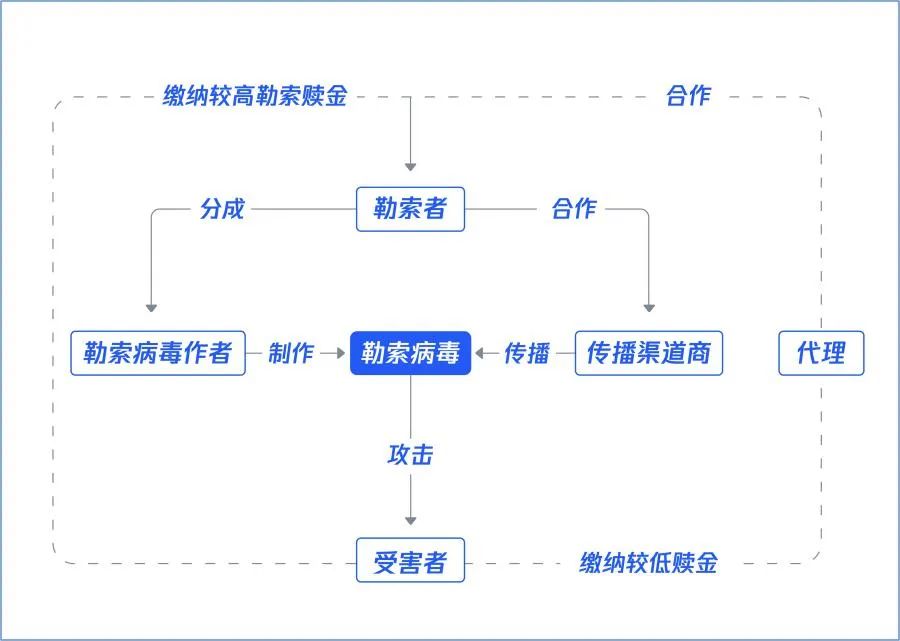

据广东省通信管理局网站消息,广东省通信管理局5月12日发布了《关于勒索病毒对关键信息基础设施威胁的预警通报》。2020年3月某大型金融数据和分析工具服务商位于全国多地的数百台服务器在一小时内先后被勒索病毒攻击后,数据被锁定。某短视频制作公司一台小型网络存储器(俗称nas)被勒索病毒入侵,造成所有视频素材被锁。计算机巨头宏碁遭到了勒索软件攻击,勒索软件团伙REvil成功入侵宏碁的系统,并公布了部分宏碁的财务电子表格、银行对账单,索要的赎金达到5000万美元(约合3.25亿元人民币)某机械生产企业3台服务器中勒索病毒,服务器内积累近20年的图纸资料都被加密勒索。外媒报导称:美国最大输油管道公司Colonial Pipeline遭勒索软件攻击,导致其被迫关闭管道系统根据腾讯今年发布的《2021上半年勒索病毒趋势报告及防护方案建议》显示,在 2021 年上半年,GlobeImposter家族和具有系列变种的Crysis家族等老牌勒索病毒依然活跃,而Phobos、Sodinokibi、Buran、Medusalocker、Avaddon、lockbit、Ryuk、NEMTY等新型勒索病毒家族也有着广泛流行的趋势。其中大部分勒索病毒都有着变种多、针对性高、感染量上升快等特点,像Sodinokibi、Medusalocker等病毒甚至呈现针对国内系统定制化的操作。毫无疑问,不断数字化转型升级的国内企业已经成为诸多勒索病毒攻击的重点目标。从区域上看,国内遭受勒索病毒攻击中,广东、浙江、山东、湖北、河南、上海、天津较为严重,其它省份也有遭受到不同程度攻击。而数据价值较高的传统行业、医疗、政府机构遭受攻击较为严重,占比依次为37%、18%、14%,总计占比高达69%。例如在 2020 年的 8 月和 11 月,多家传统企业就先后遭到勒索病毒的攻击,勒索团伙均要求企业支付高额赎金,否则将把盗窃数据在暗网出售。从勒索病毒感染的行业来看,数据价值较高的传统行业、医疗、政府机关遭受攻击较为严重,依次占比为37%、18%、14%,总计占比高达69%。◆ 针对企业用户定向攻击 未来勒索病毒将更加多样化、高频化从最初的零星恶作剧,到现在频发的恶意攻击,勒索病毒为何能够如“野草”般生命力顽强,肆意生长?首先,勒索病毒加密手段复杂,解密成本高;其次,使用电子货币支付赎金,变现快、追踪难;最后,勒索软件服务化的出现,让攻击者不需要任何知识,只要支付少量的租金就可以开展勒索软件的非法勾当,大大降低了勒索软件的门槛,推动了勒索软件大规模爆发。

面对层出不穷的勒索病毒,无论是企业还是个人用户,都应该重视网络安全措施,做好事前防范。在《报告》中提出了“三不三要”思路,即不上钩、不打开、不点击、要备份、要确认、要更新。提醒所有用户面对未知邮件要确认发件人可信,否则不要点开、不要随便打开电子邮件附件,更不要随意点击电子邮件中的附带网址;同时重要的资料要备份,并保持系统补丁/安全软件病毒库的实时更新。用户浏览挂有木马病毒的网站,上网终端计算机系统极可能被植入木马并感染上勒索病毒。邮件传播是目前互联网上常见的病毒传播方式。攻击者通过利用当前热门字样,在互联网上撒网式发送垃圾邮件、钓鱼邮件,一旦收件人点开带有勒索病毒的链接或附件,勒索病毒就会在计算机后台静默运行,实施勒索。通过计算机操作系统和应用软件的漏洞攻击并植入病毒是近年来流行的病毒传播方式。最典型的案例是2017年在国内泛滥的WannaCry大规模勒索事件,攻击者正是利用微软445端口协议漏洞,进行感染传播网内计算机。攻击者将勒索病毒与其他软件尤其是盗版软件、非法破解软件、激活工具进行捆绑,从而诱导用户点击下载安装,并随着宿主文件的捆绑安装进而感染用户的计算机系统。攻击者通过提前植入或通过交叉使用感染等方式将携有勒索病毒的U盘、光盘等介质进行勒索病毒的移动式传播。此种传播途径往往发生在文印店、公共办公区域等高频交叉使用可移动存储介质的场所,也可能通过广告活动派发、街区丢弃等方式实现诱导用户使用携带勒索病毒的U盘、光盘。携带勒索病毒的光盘、U盘一旦接入计算机,勒索病毒即可能随着其自动运行或用户点击运行导致计算机被感染。1、定期做好重要数据、文件的异地/异机容灾备份工作,重要系统应采取双活容灾备份;2、采取必要措施加强计算机系统安全防护,定期开展漏洞扫描和风险评估。3、及时更新升级系统和应用,修复存在的中高危漏洞;4、安装主流杀毒软件并及时升级病毒库,定期进行全面病毒扫描查杀;5、在系统中禁用U盘、移动硬盘、光盘的自动运行功能,不要使用/打开来路不明的U盘、光盘、电子邮件、网址链接、文件;6、在电脑及服务器等终端上关闭445、135、137、138、139、3389、5900等端口;7、避免使用弱口令,为每台服务器和终端设置不同口令,且采用大小写字母、数字、特殊字符混合的高复杂度组合结构,口令位数应8位以上。8、不要在网上下载安装盗版软件、非法破解软件以及激活工具;10、尽量避免直接对外网映射RDP服务及使用默认端口。

文章来源: http://mp.weixin.qq.com/s?__biz=MzUyMTA0MjQ4NA==&mid=2247541539&idx=2&sn=728e7cf2e939fcfae2f8a9a9b9254a32&chksm=f9e34c78ce94c56e9e8eb44cc15ba70f5a4a9f3878d44c9f779b467456f648aa6c812a357aee#rd

如有侵权请联系:admin#unsafe.sh