每周文章分享2023.02.06-2023.02.12标题: Strengthening the Achilles'Heel: An AUV-Aided Message Ferry Approach 2023-2-11 06:6:48 Author: 网络与安全实验室(查看原文) 阅读量:17 收藏

每周文章分享

2023.02.06-2023.02.12

标题: Strengthening the Achilles'Heel: An AUV-Aided Message Ferry Approach Against Dissemination Vulnerability in UASNs

期刊: IEEE Internet of Things Journal, vol. 8, no. 19, pp. 14948-14958, 1 Oct.1, 2021.

作者: Linfeng Liu, Zhiyuan Xi, Jiagao Wu.

分享人: 河海大学——赖威哲

壹

背景介绍

随着水下物联网需求的增加,水声传感器网络引起了广泛关注,并且已经被应用于各种水下应用,如海洋学数据收集、灾害预防、分布式战术监视和海洋资源勘探。水下传感器网络中的锚节点通过多跳传输来传播水下监测数据。在军事应用中,敌方很可能派遣一些水下间谍机器人来入侵无人机传感器网络,这些水下间谍机器人试图窃取锚节点传播的数据信息。现有的解决方法,例如加密/解密方法、身份认证机制,将导致巨大的计算成本,由于锚节点的计算能力有限,这通常是不实用的。本文将自主水下机器人(AUV)作为一些易受攻击的锚节点数据信息传播的渡船,以降低数据信息被间谍机器人窃取的风险。

贰

关键技术

本文提出了一种AUV辅助的信息传输方法(AMFA)。首先从网络拓扑的角度分析锚节点的传播脆弱性,并为锚节点的出度设计一个幂律分布来构建初始网络拓扑。然后,更新初始网络拓扑中锚节点的通信范围,以实现所需的拓扑连通性。最后,对于具有最大传输脆弱性的锚节点所传输的数据信息,分配AUV来辅助传输。

叁

算法介绍

AMFA的操作分为三个阶段:(1)初始拓扑构造;(2)拓扑连通性维持;(3)AUV辅助的信息传输,如图1所示。

图1 AMFA流程图

1. 初始拓扑构造

为了构建一个更好的网络拓扑,从而降低数据信息被间谍机器人窃取的风险,本文首先设计了一个概率表达式 来将较短、存在概率较大或更接近水底的链路添加到网络拓扑中,该公式由三个多项式相乘得到,它们分别代表链路的长度、存在概率和深度。

锚节点所处位置越浅,其脆弱性就越强,因此本文为锚节点的出度设计一个幂律分布 ,即越上层的锚节点的出度就越小,意味着向其他锚节点传输的信息较少。

为了构建初始网络拓扑,需要执行以下各个阶段:

阶段1.1:对于每个锚节点,先根据上述幂律分布确定其出度D_i,然后根据D_i将其初始通信范围设置为 。

阶段1.2:每个锚节点v_i向初始通信范围内的邻居节点(包括锚节点和水面sink节点)广播查询包,当另一个锚节点v_j接收到查询包时,v_j将向v_i发送回复包。根据v_i接收到的回复包数量计算其实际出度,若实际出度小于D_i,则增大v_i的通信范围。不断重复阶段1.2,直到v_i的实际出度等于D_i。

2. 拓扑连通性维持

每个锚节点向其他锚节点广播一个包含其自身初始通信范围的通知包,然后,可以找到从其自身到其中一个水面sink的具有最大路径连通性Conn(i)的通信路径。如果Conn(i)小于所需的拓扑连通性,则由下到上地更新该通信路径上所有锚节点的通信范围,以保证Conn(i)大于等于所需的拓扑连通性,如图2所示。

图2 拓扑连通性维持

这里通信范围的更新方式有两种:若Conn(i)小于所需的拓扑连通性且 Conn(i)·[(P_c(r_max,d(i,j)))/(P_c(r(i),d(i,j)))](其中P_c为链路存在概率,r为锚节点通信范围,d为两个锚节点之间的距离)大于等于所需的拓扑连通性,采用更新r(i);若Conn(i)·[(P_c(r_max,d(i,j)))/(P_c(r(i),d(i,j)))]小于所需的拓扑连通性,采用

更新Conn(i),并采用

更新r(i)。

3. AUV辅助的信息传输

采用更大通信范围或承担更多信息中继的锚节点更容易受到水下间谍机器人的攻击,因为更大的通信范围更有可能覆盖间谍机器人,而更多的信息中继使得当该锚节点被间谍机器人窃听时,数据信息被窃取的概率增加。对于每个锚节点,其通信范围为k·r_0的概率为:,其中l表示其所处深度,r_0为最小通信范围,k是一个增益系数;所承担的信息中继的数量也能通过从其他锚节点处得到的通信路径的数量来计算。因此,因此,锚节点的期望传输脆弱性计算为:

。每个锚节点计算出自身的传输脆弱性后,将其转发到计算节点(如具有较强计算能力的水面sink节点),计算节点使用快速排序方法来排列各个锚节点的传输脆弱性。

对于传输脆弱性最大的N_a个锚节点,将其通信半径设置为最小值,并分配N_a个AUV分别辅助它们传输信息。假设锚节点v_i需要AUV的辅助,由于v_i只会沿着具有最大路径连通性的路径来传输信息(如图3所示),即v_i的下一跳节点是唯一的,因此AUV只需在v_i处接受信息并航行到下一跳节点处,将信息发送给下一跳节点,然后v_i将已传输到下一跳节点的信息删除,如图4所示。

图3 通信路径

图4 AUV辅助的信息传输

肆

实验结果

1. 拓扑连通性

为了测量拓扑连通性,实验中中观察锚节点的最小路径连通性和平均路径连通性。图5为拓扑连通性的仿真结果。

图5 拓扑连通性

在图5(a)和(c)中,所需拓扑连通性较大的曲线高于具有较小的所需拓扑连通性的曲线,因为较大的所需拓扑连通性使得锚节点的通信范围被设置得较大,因此拓扑连通性得到改善。当锚节点足够多时,可以保证所需的拓扑连通性,并且这些曲线随着锚节点数量的增加而上升,这是由于当部署更多锚节点时,从每个锚节点到水面sink有更多的可用通信路径。从图5(b)中,可获得如下两个观察结果:1)最大通信范围不同的曲线彼此非常接近,这种现象的原因是采用最大通信范围的锚节点的数量非常少,因此,最大通信范围对拓扑连通性没有明显的影响;2)随着AUV数量的增加,曲线保持稳定,原因是:当分配更多的AUV来传输数据信息时,能够得到更大的拓扑连通性。

2. 传输脆弱性

在图6(a)中,观察到平均传输脆弱性随着锚节点数量的增加而降低,这是因为当锚节点数量增加时,一些锚节点将承担更多信息中继。本文假设与锚节点相邻的间谍机器人以概率p窃取锚节点所传输的数据信息,图6(a)表明,当p较小时,平均传输脆弱性也较小,这意味着减少p值的有效加密方法可以显著改善锚节点的传输脆弱性。如图6(b)所示,平均传输脆弱性随着最大通信范围的增加而增加,因为锚节点被允许采用更大的通信范围。当最大通信范围足够大时,平均传输脆弱性几乎保持不变,原因是采用最大通信范围的锚节点非常少。

图6 平均传输脆弱性

3. AUV的巡航时间

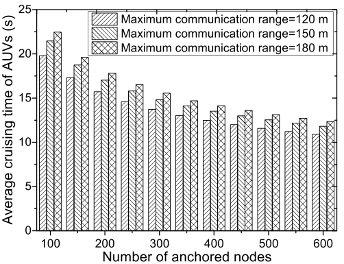

图7 AUV的平均巡航时间

在图7中可以获得两个观察结果:1)AUV的平均巡航时间随着锚节点的增加而减少,因为锚节点部署得越密集,锚节点的通信范围就越小;2)锚节点的最大通信范围越大,AUV的平均巡航时间就越小,因为较大的最大通信范围允许锚节点采用较大的通信范围。

4. 算法对比

本文所引入的对比算法有局部路由决策算法(LRDA)、基于复杂网络的拓扑控制策略(TCSCN)和对于节点移动性的拓扑控制算法(TCM),将这些算法在最小路径连通性、平均路径连通性、平均传输脆弱性和被间谍机器人窃取的数据信息的比例方面进行比较,并且仿真结果在图8和9中给出。

图8 路径连通性的对比

当锚节点数量足够多时,AMFA能够保证所需的拓扑连通性,如图8(a)所示。在图8(b)中,AMFA的平均路径连通性曲线低于TCSCN的,因为TCSCN允许一些节点采用较大的通信范围,因此显著地改善了路径连通性。

图9 传输脆弱性和被窃取数据信息的比例的对比

假设每个水下间谍机器人在随机选择的锚节点周围航行,间谍机器人窃取的数据信息的比例计算为被窃取的数据信息的数量与锚节点生成的所有数据信息的数量之比。图9(a)和(b)表明,在平均传输脆弱性和间谍机器人窃取数据信息的比例方面,AMFA明显优于其他算法。原因是AMFA为锚节点的出度分布设计了一个幂律分布,位于上层的锚节点往往被设置更小的通信范围,因为这些锚节点可能承担更多的消息中继。特别地,分配一些AUV作为信息渡船,用于辅助传输脆弱性最大的锚节点的数据信息传输,改善了锚节点的传输脆弱性,有效地降低了数据信息被间谍机器人窃取的比例。此外,在图9(b)中,TCM的被窃取信息比例低于LRDA和TCSCN的,因为TCM应用了数字签名认证来保护数据信息。

伍

总结

本文为遭到水下间谍机器人入侵的水声传感网研究了AMFA。为了在保证所需拓扑连通性的同时尽可能地改善锚节点的传输脆弱性,锚节点首先根据幂律分布设置其初始通信范围,然后更新锚节点的通信范围以获得所需的拓扑连通性。特别地,分配一些AUV来传输由具有最大传输脆弱性的锚节点所传输的数据信息,因此数据信息被间谍机器人窃取的风险显著降低。

-END-

==河海大学网络与安全实验室==

微信搜索:Hohai_Network

联系QQ:1084561742

责任编辑:何宇

如有侵权请联系:admin#unsafe.sh