1.概述

勒索软件(Ransomware)是一类极具破坏性的计算机木马程序。近年来,勒索软件已经成为全球企业和组织面临的主要网络安全威胁之一,是攻击者用作牟取非法经济利益的犯罪工具。一旦被勒索软件攻击,企业和组织的正常运营将受到严重影响,往往会导致业务中断、数据被加密和被窃取。攻击者以数据恢复、数据曝光等形式要挟受害企业和组织并勒索赎金。数据形式包括文档、邮件、数据库和源代码等多种格式文件;赎金形式包括真实货币、比特币等虚拟货币。攻击者通常会设定赎金支付的时限,赎金金额也会随着时间的推移而提高。有时,即使受害企业和组织向攻击者支付了赎金,被加密的文件也无法得到恢复。2022年全球制造业、医疗、建筑、能源、金融和政府机构等频遭勒索攻击,这使全球产业产值受到严重损失。

安天CERT针对2022年流行的勒索软件进行了梳理,形成家族概览信息表,如表1所示:

表1 2022年活跃勒索软件家族及其有关攻击事件

序号 | 家族(按字母排序) | 受害企业和组织 | 受攻击时间 | 影响 |

1 | AvosLocker | 美国卫生系统Christus Health | 2022年5月 | 600多台设备受到攻击事件影响,系统数据被窃,约1.5万人受到影响 |

2 | Black Basta | 德国建材集团可耐福 | 2022年6月 | 迫使其全球IT团队关闭所有IT系统以隔离负面影响 |

3 | BlackCat | 卢森堡大公国天然气管道和电力网络运营商Creos Luxembourg SA | 2022年7月 | 部分门户网站无法使用,约150GB文件被窃 |

4 | Clop | 英国供水商 South Staffordshire Water | 2022年8月 | 公司部分IT系统中断服务,约5TB文件被窃 |

5 | Conti | 中国台达电子 | 2022年1月 | 约1500台服务器和1.2万台PC机被加密,要求支付1500万美元的赎金 |

6 | Cuba | 黑山国家政府 | 2022年8月 | 导致10个政府机构的约150个工作站被加密,要求支付1000万美元赎金 |

7 | Hive | 哥斯达黎加公共卫生服务机构 | 2022年5月 | 网络环境中的多台计算机无法正常工作,受害系统数据被窃 |

8 | LockBit | 普利司通美洲分公司 | 2022年2月 | 公司暂停了部分工作运营,受害系统数据被窃 |

9 | LV | 德国半导体制造商Semikron | 2022年8月 | IT系统部分文件被加密,受害系统中约2TB数据被窃 |

10 | Vice Society | 意大利巴勒莫市 | 2022年6月 | 大量互联网服务停止使用,市民及游客无法办理相关业务 |

2.勒索软件行为分类

2022年活跃的勒索软件行为主要有以下四类:

● 影响用户系统

此类勒索软件通过修改磁盘MBR或设置锁屏程序导致用户无法正常使用计算机。(例如MBR Locker和WhisperGate)

● 破坏数据

此类勒索软件不对文件进行加密,而是用字符覆写文件或用其他方式对文件进行损坏,永久性的破坏用户数据,部分在破坏数据之后它还会索要赎金。(例如HermeticRansom和Onyx勒索软件)

● 加密文件

此类勒索软件通过特定加密算法(如AES、RSA、ChaCha20和Salsa20等)组合利用对文件进行加密,大多数受害文件在未得到对应密钥的解密工具时,暂时无法解密,只有少部分受害文件因勒索软件存在算法逻辑错误而得以解密。(例如Coffee[1]和Phobos勒索软件)

● 窃取文件+加密文件

此类勒索软件在发动勒索攻击前,会在受害系统内驻留一段时间,在此期间窃取数据文件,在窃取工作完成后会发动勒索攻击,加密系统中的文件,并通知受害者文件被窃取,如不按期支付勒索赎金,则会公开窃取到的数据文件,给予受害者压力,从而迫使受害者尽早支付赎金。(例如Pandora<[2]、LockBit和Conti[3]勒索软件)

3.2022年流行勒索软件家族盘点

回顾2022年发生的勒索软件攻击事件,对流行的勒索软件家族进行盘点,包括家族基本信息、家族概览和典型案例,按家族名称首字母排序,排名不分先后。

3.1 AvosLocker

AvosLocker勒索软件被发现于2021年7月,使用勒索软件即服务RaaS(Ransomware-as-a-Service)模式运营,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,擅长通过Microsoft Exchange Server和Log4j相关漏洞利用发动勒索攻击。2021年10月开始使用Linux系统攻击载荷,具有针对ESXi平台的攻击能力。在成功入侵至受害系统网络环境后,攻击者通过使用远程桌面软件AnyDesk连接受害主机并实施后续恶意行为,安全研究人员发现该勒索软件可以在安全模式下运行,并且部分技术特点与REvil(Sodinokibi)勒索软件存在关联[4]。

3.1.1 家族概览

家族名称 | AvosLocker |

出现时间 | 2021年7月 |

典型传播方式(除钓鱼攻击外) | 漏洞利用 |

典型加密后缀 | .avos |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows,Linux |

攻击模式 | 存在定向攻击案例 |

常见行业 | 医疗、金融、IT、教育 |

常见国家/地区 | 美国、加拿大、印度、菲律宾 |

是否双重勒索 | 是 |

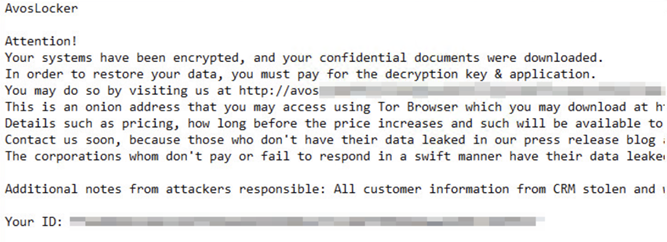

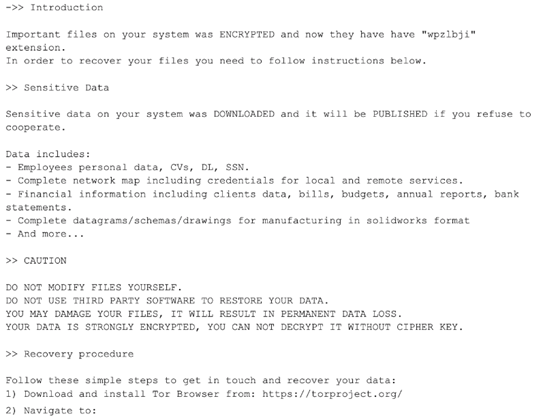

勒索信 |

|

3.1.2 典型案例

● 美国密歇根州McKenzie Health医疗机构遭受AvosLocker攻击

2022年3月10日美国密歇根州McKenzie Health医疗机构遭受网络攻击[5],此次攻击事件导致部分IT系统无法运行,部分患者信息被删除,随后,AvosLocker勒索软件背后的攻击组织声称对本次事件负责,并且窃取部分数据。

● 美国得克萨斯州非营利性卫生系统Christus Health遭受AvosLocker攻击

美国得克萨斯州非营利性卫生系统Christus Health于5月遭受AvosLocker勒索软件攻击[6]。随后,AvosLocker勒索软件背后的攻击组织声称对本次事件负责,并且窃取部分数据。

3.2 Black Basta

Black Basta勒索软件被发现于2022年4月,使用勒索软件即服务模式运营,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,具有Windows和Linux系统攻击载荷,主要通过第三方获取访问凭证、漏洞利用和搭载其他恶意软件等方式进行传播,在入侵至受害者网络环境中任意一台主机后,组合利用多种工具实现内网横向移动。该勒索软件背后的攻击组织曾在地下论坛上发帖寻求企业网络访问凭据,并许诺提供从攻击中获得的一部分利润作为报酬。安全研究人员猜测,Black Basta可能是Conti勒索软件组织的分支或更名后的组织[7]。

3.2.1 家族概览

家族名称 | Black Basta |

出现时间 | 2022年4月 |

典型传播方式(除钓鱼攻击外) | 第三方获取访问凭证、漏洞利用和搭载其他恶意软件 |

典型加密后缀 | .basta |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows,Linux |

攻击模式 | 存在定向攻击案例 |

常见行业 | 建筑、金融、医疗、能源 |

常见国家/地区 | 美国、德国、加拿大、法国 |

是否双重勒索 | 是 |

勒索信 |

|

3.2.2 典型案例

● 美国牙科协会遭受Black Basta攻击

2022年4月,美国牙科协会(ADA)遭受Black Basta勒索软件攻击[8],此次攻击事件导致多个在线服务、电话系统和电子邮件系统遭到了破坏,多个地区的线上服务系统也都受到了影响,例如纽约、弗吉尼亚和佛罗里达等。随后,Black Basta勒索软件背后的攻击组织声称对本次事件负责,在其数据泄露平台公开了约2.8GB从受害系统中窃取到的数据,并表明这只是全部被窃数据的30%。

● 德国风力涡轮机提供商Deutsche Windtechnik遭受Black Basta攻击

德国风力涡轮机服务提供商Deutsche Windtechnik于4月11日左右遭受网络攻击[9],此次攻击迫使该公司关闭了与风力涡轮机的远程数据监控连接,随后,Black Basta勒索软件背后的攻击组织声称对本次事件负责。

● 美国国防企业Elbit遭受Black Basta攻击

以色列国防企业Elbit Systems位于美国的子公司于6月8日遭受网络攻击[10],该公司可以提供国防、商业航空、国土安全和医疗仪器相关解决方案,此次事件影响369人,该公司为受到影响的客户提供12个月的免费身份保护和信用监控服务。随后,Black Basta勒索软件背后的攻击组织于9月在其数据泄露平台发布了Elbit公司的相关信息及窃取到的数据,包括工资单、审计报告和保密协议等。

● 德国建材企业可耐福集团遭受Black Basta攻击

6月29日,可耐福集团发布声明称其遭受网络攻击[11],该攻击扰乱了其业务运营,迫使其全球IT团队关闭所有IT系统以隔离负面影响。可耐福是一家总部位于德国的建筑系统与建筑材料的跨国制造商,占据全球墙板市场约81%的份额。随后,Black Basta勒索软件背后的攻击组织于7月16日在其数据泄露平台发布了关于可耐福集团的相关数据,包括电子邮件、内部生产资料和员工信息等。

3.3 BlackCat

● BlackCat勒索软件又名ALPHV或Noberus,被发现于2021年11月,使用勒索软件即服务模式运营,利用Exmatter作为数据窃取工具,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,在此基础上增加DDoS攻击威胁,构成三重勒索。是第一个用Rust语言编写勒索执行体的勒索软件组织,具有Windows和Linux系统攻击载荷,主要通过第三方获取访问凭证、漏洞利用和搭载其他恶意软件等方式进行传播,利用PsExec工具实现在受害者内网系统中传播。

3.3.1 家族概览

家族名称 | BlackCat |

出现时间 | 2021年11月 |

典型传播方式(除钓鱼攻击外) | 第三方获取访问凭证、漏洞利用和搭载其他恶意软件 |

典型加密后缀 | 字母与数字随机组合的7位个人ID |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows,Linux |

攻击模式 | 存在定向攻击案例 |

常见行业 | 能源、教育、金融、制造 |

常见国家/地区 | 美国、澳大利亚、印度、印度尼西亚 |

是否双重勒索 | 是 |

勒索信 |

|

3.3.2 典型案例

● 瑞士国际空港服务有限公司遭受BlackCat攻击

2022年2月,瑞士国际空港服务有限公司Swissport遭受勒索软件攻击[12],此次攻击导致22架次航班延误、大量网络服务中断,随后,BlackCat勒索软件背后的攻击组织声称对本次事件负责,并泄露了部分从本次事件中窃取到的数据。

● 卢森堡大公国天然气管道和电力网络运营商遭受BlackCat攻击

卢森堡天然气管道和电力网络运营商Creos Luxembourg SA发布声明称其在7月22日至23日遭受网络攻击[13],此次攻击导致部分门户网站无法使用,受害系统被窃取部分数据,随后,BlackCat勒索软件背后的攻击组织声称对本次事件负责,并威胁要发布18万个总计150GB大小的被窃文件,包括合同、护照、账单和电子邮件等。

● 哥伦比亚能源公司EPM遭受BlackCat攻击

哥伦比亚能源公司EPM遭受BlackCat勒索软件攻击[14],该公司隶属哥伦比亚麦德林市政府。此次事件导致公司运营及在线服务中断,4000多名员工无法到现场工作,攻击者在受害系统中窃取大量数据。

3.4 Clop

Clop勒索软件又名Cl0p,被发现于2019年2月,由CryptoMix勒索软件演变而来,使用勒索软件即服务模式运营。2020年3月,Clop勒索软件组织首次在暗网中启用泄露数据站点,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略。被该勒索软件攻击后,会在受害系统中部署横向渗透和远控等工具,对目标内网进行渗透,并感染更多的机器,主要通过网络钓鱼、漏洞利用或远程桌面协议(RDP)暴力破解等方式进行传播。据安全研究人员发现,黑客组织TA505和FIN11曾使用Clop勒索软件用于网络攻击[15]。

3.4.1 家族概览

家族名称 | Clop |

出现时间 | 2019年2月 |

典型传播方式(除钓鱼攻击外) | 第三方获取访问凭证、漏洞利用和RDP暴力破解 |

典型加密后缀 | .clop |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows |

攻击模式 | 存在定向攻击案例 |

常见行业 | 教育、能源、政府 |

常见国家/地区 | 美国、英国、加拿大 |

是否双重勒索 | 是 |

勒索信 |

|

3.4.2 典型案例

● 英国供水商South Staffordshire Water遭受Clop攻击

2022年8月,英国供水商South Staffordshire Water遭受Clop勒索软件攻击[16],此次攻击事件导致该公司部分IT系统中断服务,攻击者从受害系统中窃取了5TB数据并在其数据泄露平台公开了一部分,其中包括SCADA系统文件、身份证等个人信息。

● 美国IT服务公司Softeq遭受Clop攻击

11月5日,Clop在其数据泄露平台上将Softeq列为受害者[17]。Softeq为许多大型组织提供IT服务,包括Microsoft、HP、Lenovo、Coca-Cola、Samsung、NVIDIA和Disney等。

3.5 Conti

Conti勒索软件家族被发现于2019年12月,使用勒索软件即服务模式运营,自2020年5月开始,攻击活动逐渐增多,2020年7月利用匿名化Tor建立赎金支付与数据泄露平台,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,主要通过搭载其他恶意软件、漏洞利用和RDP暴力破解等方式进行传播,组合利用多种工具实现内网横向移动,2021年12月Log4j被曝漏洞(CVE-2021-44228)后,Conti勒索软件运营者开始利用存在Log4j漏洞的VMware vCenter进行横向移动。Conti勒索软件组织是在俄乌冲突时期第一个表明政治立场的勒索软件相关攻击组织,但此举遭到了其团伙内部部分成员的不满,一名据称是乌克兰籍的成员在网上公开了该组织内部聊天记录和勒索软件构建器等资料。Conti于2022年5月宣布停止运营,6月关闭了所有公开网络基础设施,包括数据泄露平台和赎金谈判平台,猜测该组织可能结束勒索软件生涯或更名为其他勒索软件从而躲避政府的追踪[18]。

3.5.1 家族概览

家族名称 | Conti |

出现时间 | 2019年12月 |

典型传播方式(除钓鱼攻击外) | 搭载其他恶意软件、漏洞利用和RDP暴力破解 |

典型加密后缀 | .conti |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows,Linux |

攻击模式 | 存在定向攻击案例 |

常见行业 | 制造、服务、金融、医疗、政府 |

常见国家/地区 | 美国、意大利、英国、德国 |

是否双重勒索 | 是 |

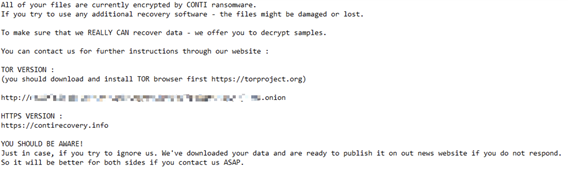

勒索信 |

|

3.5.2 典型案例

● 中国台达电子公司遭受Conti攻击

2022年1月18日,中国台达电子公司遭受Conti勒索软件攻击[19],根据Conti勒索软件组织和台达之间的谈判,该攻击组织声称已经对台达网络环境内大约1500台服务器和12000台计算机进行了加密,并要求支付1500万美元的赎金。

● 风力涡轮机集团Nordex遭受Conti攻击

3月31日,风力涡轮机集团Nordex遭受Conti勒索软件攻击[20],Nordex集团IT安全检测到该公司受到网络安全事件的影响。作为一项预防措施,该公司决定关闭多个地点和业务部门的IT系统。随后,Conti勒索软件组织声称对本次事件负责。

● 哥斯达黎加政府遭受Conti攻击

哥斯达黎加政府4月遭受Conti勒索软件攻击[21],攻击入口点是一个属于哥斯达黎加财政部的系统,攻击者由此入侵后实施后续攻击行为,本次事件影响到了哥斯达黎加的多个政府机构。随后,Conti勒索软件组织声称对本次事件负责,从受害系统中窃取约700GB数据,起初要求支付1000万美元赎金,在超出规定支付赎金的限时后,赎金增加到了2000万美元。

3.6 Cuba

Cuba勒索软件于2019年12月首次被发现,使用勒索软件即服务模式运营,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,主要通过网络钓鱼、漏洞利用和搭载其他恶意软件等方式进行传播,常利用Microsoft Exchange Server相关漏洞实现勒索攻击,在入侵至受害者网络环境中一台主机后,组合利用多种工具实现内网横向移动。参考美国联邦调查局(FBI)和网络安全与基础设施安全局(CISA)于2022年12月发布的一份联合报告,截至2022年8月,Cuba勒索软件组织已经在全球范围内破坏了100多个实体,索要赎金超过1.45亿美元,并收到超过6000万美元的赎金[22]。

3.6.1 家族概览

家族名称 | Cuba |

出现时间 | 2019年12月 |

典型传播方式(除钓鱼攻击外) | 漏洞利用、搭载其他恶意软件 |

典型加密后缀 | .cuba |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows |

攻击模式 | 存在定向攻击案例 |

常见行业 | 医疗、政府、金融、IT |

常见国家/地区 | 美国、澳大利亚、加拿大、法国 |

是否双重勒索 | 是 |

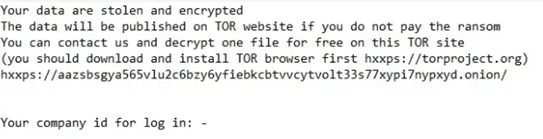

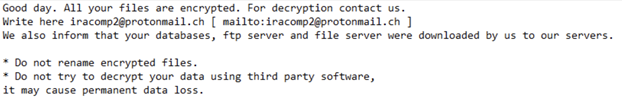

勒索信 |

|

3.6.2 典型案例

● 黑山国家政府遭受Cuba攻击

黑山国家政府在2022年8月19日遭受网络攻击[23],此次攻击导致10个政府机构的约150个工作站被恶意软件感染,随后Cuba勒索软件组织声称对此次事件负责,并声称窃取了财务文件、与银行的往来信件、资产负债表、税务文件、赔偿金和源代码等数据,要求支付1000万美元赎金来赎回这些被窃取的文件。

● 乌克兰国家组织遭受Cuba攻击

10月,乌克兰计算机应急响应小组(CERT-UA)发布了Cuba勒索软件针对该国家发起攻击活动的警告[24]。攻击者投放伪装成来自乌克兰武装部队相关内容的钓鱼邮件,从而诱使受害者查看并下载勒索攻击载荷。

3.7 Hive

Hive勒索软件被发现于2021年6月,使用勒索软件即服务模式运营,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,主要通过第三方获取访问凭证、漏洞利用和RDP暴力破解等方式进行传播,具有内网传播功能,常利用Microsoft Exchange Server相关漏洞实现勒索攻击,具有Windows和Linux系统攻击载荷,2022年3月开始使用Rust语言编写勒索执行体,并将数据泄露平台设置为账号密码登录方式,意图限制安全研究人员对其实施分析。美国司法部于2023年1月26日发布声明,称其联合德国、荷兰和欧洲相关执法单位,针对Hive勒索软件组织开展的打击活动取得成效,已经控制Hive勒索软件组织用于攻击的服务器和网站,并将解密密钥发送给受害者[25]。

3.7.1 家族概览

家族名称 | Hive |

出现时间 | 2021年6月 |

典型传播方式(除钓鱼攻击外) | 第三方获取访问凭证、漏洞利用和RDP暴力破解 |

典型加密后缀 | .hive |

解密工具 | 执法单位发送解密密钥至受害者 |

加密系统 | Windows、Linux,FreeBSD |

攻击模式 | 存在定向攻击案例 |

常见行业 | 医疗、能源、制造、IT |

常见国家/地区 | 美国、英国、德国 |

是否双重勒索 | 是 |

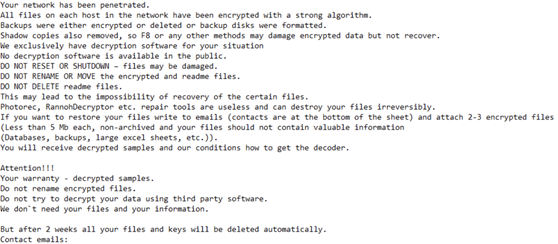

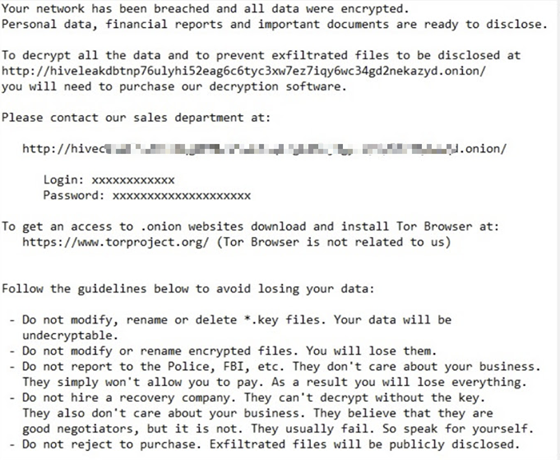

勒索信 |

|

3.7.2 典型案例

● 哥斯达黎加公共卫生机构遭受Hive攻击

哥斯达黎加的公共卫生服务机构–哥斯达黎加社会保障基金(CCSS)在2022年5月31日遭受Hive勒索软件攻击[26],此次攻击事件导致该机构网络环境中的大量计算机系统无法正常工作,攻击者在受害系统中窃取部分数据。

● 阿根廷多媒体公司Artear遭受Hive攻击

阿根廷多媒体公司Artear在6月1日遭受Hive勒索软件攻击[27],攻击者从受害系统中窃取超过1.4TB的数据文件,包括合同、保密协议、员工个人信息等。

● 印度电力公司Tata Power遭受Hive攻击

Tata Power是跨国企业Tata集团的子公司,是印度最大的综合电力公司,于10月3日遭受Hive勒索软件攻击[28],10月25日Hive勒索软件组织在其数据泄露平台公开了从Tata Power公司窃取到的数据文件。

3.8 LockBit

LockBit勒索软件组织被发现于2019年9月,使用勒索软件即服务模式运营,2021年6月发布了2.0版本,同时发布了专属数据窃取工具StealBit,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,在此基础上,2021年8月增加了DDoS攻击威胁,构成三重勒索;2022年6月LockBit推出了3.0版本,当前版本主要通过第三方获取访问凭证、漏洞利用和搭载其他恶意软件等方式进行传播,拥有内网传播能力,具有Windows和Linux系统攻击载荷,受害者可以选择通过BTC、Monero和Zcash支付赎金。该组织同时推出了漏洞赏金计划,成为勒索软件长期为害的一种新伎俩,该漏洞赏金计划唆使黑客提交漏洞报告成为其勒索攻击行动的帮凶以换取报酬,金额从1000美元到100万美元不等[29]。

3.8.1 家族概览

家族名称 | LockBit |

出现时间 | 2019年9月 |

典型传播方式(除钓鱼攻击外) | 第三方获取访问凭证、漏洞利用和搭载其他恶意软件 |

典型加密后缀 | 字母与数字随机组合的9位个人ID |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows,Linux |

攻击模式 | 存在定向攻击案例 |

常见行业 | 金融、服务、建筑、教育、IT、制造 |

常见国家/地区 | 美国、英国、德国、加拿大 |

是否双重勒索 | 是 |

勒索信 |

|

3.8.2 典型案例

● 普利司通美洲分公司遭受LockBit攻击

2022年2月,全球知名轮胎制造厂商普利司通(Bridgestone)在美洲的分公司遭受LockBit勒索软件攻击 [30],此次攻击导致该公司暂停了部分工作运营,攻击者从受害系统中窃取了部分重要数据。此次事件前后,陆续出现多起针对汽车行业的勒索软件攻击事件,包括瑞士汽车经销商Emil Frey于1月11日遭受Hive勒索软件攻击,Denso(汽车零部件及系统供应商)公司于3月10日遭受Pandora勒索软件攻击,Snap-on(汽车相关工具制造商)公司和Empire Electronics(汽车照明组件供应商)公司于3月16日遭受Conti勒索软件攻击。

● 美国安全公司Entrust遭受LockBit攻击

美国安全公司Entrust于2022年7月发布声明,称其内部于6月18日遭受网络攻击,随后LockBit勒索软件组织声称对本次攻击事件负责[31],并在其数据泄露平台发布关于Entrust公司的相关信息。

3.9 LV

LV勒索软件被发现于2020年12月,使用勒索软件即服务模式运营,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,部分代码段基于REvil勒索软件开发而来,主要通过第三方获取访问凭证、漏洞利用和搭载其他恶意软件等方式进行传播,常利用Microsoft Exchange Server相关漏洞实现勒索攻击。在入侵至受害者网络环境中任意一台主机后,组合利用多种工具实现内网横向移动。2021年12月,LV勒索软件组织在地下论坛上发帖寻求企业网络访问凭据,声称操作LV勒索软件并寻求网络访问代理,表示有兴趣获得加拿大、欧洲和美国实体的网络访问权限,然后通过部署勒索软件从中获利[32]。

3.9.1 家族概览

家族名称 | LV |

出现时间 | 2020年12月 |

典型传播方式(除钓鱼攻击外) | 第三方获取访问凭证、漏洞利用和搭载其他恶意软件 |

典型加密后缀 | 字母与数字随机组合的5-10位 |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows |

攻击模式 | 存在定向攻击案例 |

常见行业 | 制造、教育、金融 |

常见国家/地区 | 美国、德国、墨西哥 |

是否双重勒索 | 是 |

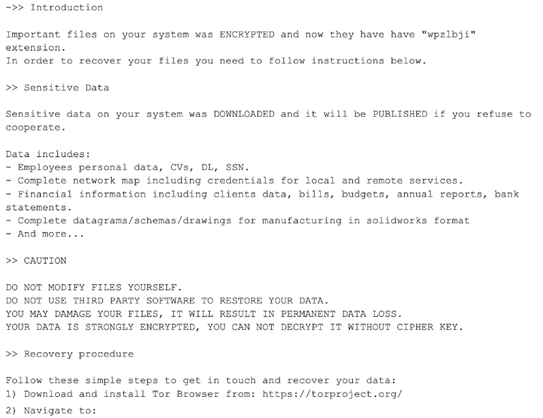

勒索信 |

|

3.9.2 典型案例

● 德国半导体制造商Semikron遭受LV攻击

德国半导体制造商Semikron于2022年8月1日发布声明称其遭受网络攻击[33],此次事件导致IT系统和部分文件被加密。随后LV勒索软件组织声称对本次事件负责,并在其数据泄露平台表示窃取到了2TB文件。

● 墨西哥汽车公司UnitedAuto遭受LV攻击

11月19日,LV将墨西哥汽车公司UnitedAuto添加到其数据泄露平台[34],声称窃取超过2TB的个人信息。攻击者抨击受害者UnitedAuto,称“UnitedAuto对其系统没有任何基本保护,该公司甚至懒得在他们的系统上安装防病毒软件,同时仍在处理客户的个人数据。此外,UnitedAuto在其网络上存在许多漏洞,这使我们能够下载所有的关键数据。”

3.10 Vice Society

Vice Society勒索软件组织被发现于2021年6月,旗下的勒索软件包括HelloKitty(又名FiveHands)、RedAlert和Zeppelin,使用勒索软件即服务模式运营,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略,具有Windows和Linux系统攻击载荷,主要通过第三方获取访问凭证和漏洞利用等方式进行传播。

2022年9月,美国FBI和CISA发布告警[35],称Vice Society勒索软件组织正以教育行业为目标。当FBI和CISA发布告警时,洛杉矶联合学区(LAUSD)表明他们遭受Vice Society勒索软件组织攻击[36],此次攻击事件严重影响了他们的部分信息系统,该学区是美国第二大学区,招收了超过64万名学生。

3.10.1 家族概览

家族名称 | Vice Society(包括HelloKitty和Zeppelin) |

出现时间 | 2021年6月 |

典型传播方式(除钓鱼攻击外) | 第三方获取访问凭证和漏洞利用 |

典型加密后缀 | .v-society.<个人ID> |

解密工具 | 暂未发现公开的解密工具 |

加密系统 | Windows,Linux |

攻击模式 | 存在定向攻击案例 |

常见行业 | 教育、政府、医疗、制造 |

常见国家/地区 | 美国、英国、西班牙、法国 |

是否双重勒索 | 是 |

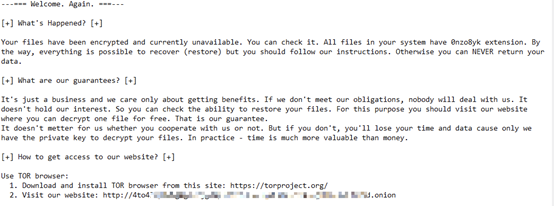

勒索信 |

|

3.10.2 典型案例

● 意大利巴勒莫市遭受Vice Society攻击

意大利巴勒莫市于2022年6月初遭受网络攻击[37],此次攻击事件导致大量互联网服务无法使用,随后Vice Society勒索软件组织声称对本次事件负责,并在其数据泄露平台公开威胁,称如不支付赎金,则公开窃取到的所有数据。

● 美国得克萨斯州医疗机构FMC Services遭受Vice Society攻击

美国得克萨斯州医疗机构FMC Services于7月26日遭受Vice Society勒索软件组织攻击[38],此次攻击事件影响超过23万名患者。

● 美国洛杉矶联合学区遭受Vice Society攻击

美国洛杉矶联合学区9月遭受网络攻击,随后Vice Society勒索软件组织声称对本次事件负责[39],并表明从受害系统中窃取到500GB数据。

参考资料

[1] Coffee勒索软件持续活跃,安天发布解密工具

https://www.antiy.cn/research/notice&report/research_report/20220222.html

[2] Pandora勒索软件分析报告

https://www.antiy.cn/research/notice&report/research_report/20220323.html

[3] Conti勒索软件分析报告

https://www.antiy.cn/research/notice&report/research_report/20211220.html

[4] Ransomware Spotlight AvosLocker

https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-avoslocker

[5] Notice of Data Security Incident

https://www.mckenziehealth.org/notice-of-data-security-incident/

[6] AvosLocker Claims Responsibility For Christus Health Ransomware Attack

https://healthitsecurity.com/news/avoslocker-claims-responsibility-for-christus-health-ransomware-attack

[7] Ransomware Spotlight Black Basta

https://www.trendmicro.com/vinfo/be/security/news/ransomware-spotlight/ransomware-spotlight-blackbasta

[8] American Dental Association hit by new Black Basta ransomware

https://www.bleepingcomputer.com/news/security/american-dental-association-hit-by-new-black-basta-ransomware/

[9] Ransomware attack hits Deutsche Windtechniks

https://securereading.com/ransomware-attack-hits-deutsche-windtechnik/

[10] Defense Giant Elbit Confirms Data Breach After Ransomware Gang Claims Hack

https://www.securityweek.com/defense-giant-elbit-confirms-data-breach-after-ransomware-gang-claims-hack

[11] Building materials giant Knauf hit by Black Basta ransomware gang

https://www.bleepingcomputer.com/news/security/building-materials-giant-knauf-hit-by-black-basta-ransomware-gang/

[12] BlackCat (ALPHV) claims Swissport ransomware attack, leaks data

https://www.bleepingcomputer.com/news/security/blackcat-alphv-claims-swissport-ransomware-attack-leaks-data/

[13] BlackCat ransomware claims attack on European gas pipeline

https://www.bleepingcomputer.com/news/security/blackcat-ransomware-claims-attack-on-european-gas-pipeline/

[14] Colombian energy supplier EPM hit by BlackCat ransomware attack

https://www.bleepingcomputer.com/news/security/colombian-energy-supplier-epm-hit-by-blackcat-ransomware-attack/

[15] Ransomware Spotlight Clop

https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-clop

[16] Clop gang targeted UK drinking water supplier South Staffordshire Water

https://securityaffairs.co/134450/cyber-crime/south-staffordshire-water-cyberattack.html

[17] Inside the World of Initial Access Broker (IAB): Insights and Trends

https://www.cyfirma.com/outofband/inside-the-world-of-initial-access-broker-iab-insights-and-trends/

[18] Conti ransomware shuts down operation, rebrands into smaller units

https://www.bleepingcomputer.com/news/security/conti-ransomware-shuts-down-operation-rebrands-into-smaller-units/

[19] Taiwanese Apple and Tesla contractor hit by Conti ransomware

https://www.bleepingcomputer.com/news/security/taiwanese-apple-and-tesla-contractor-hit-by-conti-ransomware/

[20] Wind turbine firm Nordex hit by Conti ransomware attack

https://www.bleepingcomputer.com/news/security/wind-turbine-firm-nordex-hit-by-conti-ransomware-attack/

[21] Costa Rica declares national emergency after Conti ransomware attacks

https://www.bleepingcomputer.com/news/security/costa-rica-declares-national-emergency-after-conti-ransomware-attacks/

[22] Ransomware Spotlight Cuba

https://www.trendmicro.com/vinfo/be/security/news/ransomware-spotlight/ransomware-spotlight-cuba

[23] Montenegro hit by ransomware attack, hackers demand $10 million

https://www.bleepingcomputer.com/news/security/montenegro-hit-by-ransomware-attack-hackers-demand-10-million/

[24] Кібератака на державні організації України з використанням шкідливої програми RomCom. Можлива причетність Cuba Ransomware aka Tropical Scorpius aka UNC2596 (CERT-UA#5509)

https://cert.gov.ua/article/2394117

[25] U.S. Department of Justice Disrupts Hive Ransomware Variant

https://www.justice.gov/opa/pr/us-department-justice-disrupts-hive-ransomware-variant

[26] Costa Rica’s public health agency hit by Hive ransomware

https://www.bleepingcomputer.com/news/security/costa-rica-s-public-health-agency-hit-by-hive-ransomware/

[27] SCOOP: Hive claims responsibility for attack on Artear, the Argentinian multimedia giant

https://www.databreaches.net/scoop-hive-claims-responsibility-for-attack-on-artear-the-argentinian-multimedia-giant/

[28] Hive claims ransomware attack on Tata Power, begins leaking data

https://www.bleepingcomputer.com/news/security/hive-claims-ransomware-attack-on-tata-power-begins-leaking-data/

[29] LockBit 3.0 introduces the first ransomware bug bounty program

https://www.bleepingcomputer.com/news/security/lockbit-30-introduces-the-first-ransomware-bug-bounty-program/

[30] Bridgestone Americas confirms ransomware attack, LockBit leaks data

https://www.bleepingcomputer.com/news/security/bridgestone-americas-confirms-ransomware-attack-lockbit-leaks-data/

[31] LockBit claims ransomware attack on security giant Entrust, leaks data

https://www.bleepingcomputer.com/news/security/lockbit-claims-ransomware-attack-on-security-giant-entrust-leaks-data/

[32] LV Ransomware Exploits ProxyShell in Attack on a Jordan-based Company

https://www.trendmicro.com/en_hk/research/22/j/lv-ransomware-exploits-proxyshell-in-attack.html

[33] Semiconductor manufacturer Semikron hit by LV ransomware attack

https://www.bleepingcomputer.com/news/security/semiconductor-manufacturer-semikron-hit-by-lv-ransomware-attack/

[34] Bits 'n Pieces (Trozos y Piezas)

https://www.databreaches.net/bits-n-pieces-trozos-y-piezas-17/

[35] #StopRansomware: Vice Society

https://www.cisa.gov/uscert/ncas/alerts/aa22-249a

[36] AN IN-DEPTH LOOK AT VICE SOCIETY RANSOMWARE

https://www.avertium.com/resources/threat-reports/an-in-depth-look-at-vice-society-ransomware

[37] Vice Society ransomware claims attack on Italian city of Palermo

https://www.bleepingcomputer.com/news/security/vice-society-ransomware-claims-attack-on-italian-city-of-palermo/

[38] FMC Services, LLC Announces Data Breach Affecting More than 230k People’s Sensitive Information

https://www.jdsupra.com/legalnews/fmc-services-llc-announces-data-breach-6165700/

[39] Vice Society claims LAUSD ransomware attack, theft of 500GB of data

https://www.bleepingcomputer.com/news/security/vice-society-claims-lausd-ransomware-attack-theft-of-500gb-of-data/

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh