0x00 背景

在最近几次演练中,在互联网获得了一些目标路由器、防火墙等网络设备的弱口令。之前没有通过搭建VPN的方式得到过入口,所以对这方面知识进行了补充。

0x01 L2TP VPN

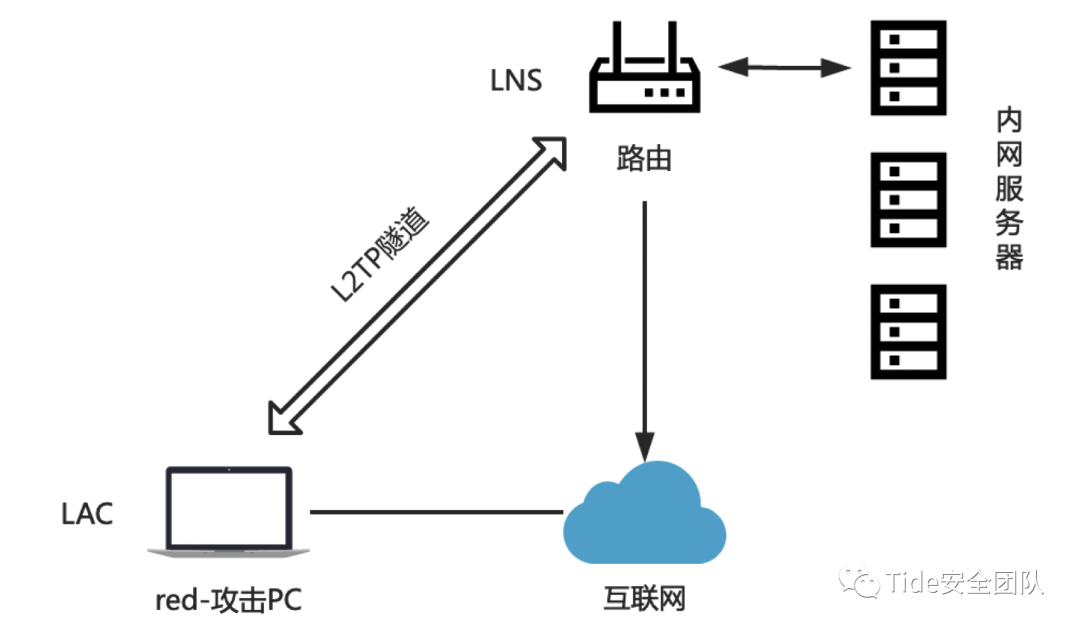

相对于IPsec,L2TP的应用场景更容易被利用,也更便于操作相对而言要节省更多的时间。L2TP隧道是在LAC和LNS之间建立的,LNS为L2TP的网络服务器,在本次场景中就是开放在互联网上的路由器、防火墙等。LAC由自己的PC担任,我们最终的目的是为了让自己的PC进入内网。

L2TP隧道示意图

0x02 H3C ER系列路由器

以H3C ER系列路由器为例子搭建L2TP隧道(1)配置网络服务器(ER路由器)地址池(2)配置拨号认证账户密码

(3)配置LAC相关信息,VPN登录认证的账号密码可与拨号认证账号密码一致,设置L2TP服务器地址,也就是网络设备出口IP地址。

(4)配置访问LNS内网的路由,本次目标内网地址为192.168.98.0段,选择出接口为L2TP0。配置完后便可通过PC连接。

(5)配置VPN连接信息(mac)(windows参照vpn连接方式)

输入服务器IP地址(路由器上设置的)及账号。(6)连接成功后,登录路由器查看发现PC已经处于连接状态,PC端IP段和想要达到的内网网段已经可以ping通。

(7)输入目标网段内网地址也可访问到相关资源,至此VPN入口搭建完毕。

(8)部分问题,mac提示"IPSEC共享密钥丢失",可参考:

https://www.jianshu.com/p/3d1e1982ee05

0x03 锐捷 RG系列

以锐捷 RG系列路由器为例子搭建L2TP隧道(1)进入配置界面设置。(2)选择总部。

(3)选择分支机构为移动用户。

(4)选择L2TP,配置网络地址池。

(5)配置拨号认证账户密码。

(6)点击完成完成L2TP隧道搭建。

(7)配置VPN连接信息(mac)(windows参照vpn连接方式)

输入服务器IP地址及账号。

(8)成功连接VPN,路由器已显示PC处于连接状态,PC端已经可以连接到内网网段。

0x04 总结

在攻防演练中遇到网络设备弱口令并开放到互联网上的情况较少,一旦遇到构建好VPN隧道便可以快捷的进入到目标内网环境中,并且可以绕过互联网大部分的安全设备防护,是一条不错的攻击路径。

0x05 参考链接

http://www.h3c.com/CN/D_201705/995158_30005_0.htm#_Ref460923080

https://blog.csdn.net/weixin_34366546/article/details/92300406

http://www.h3c.com/cn/d_201112/735209_30005_0.htm#_Toc310844882

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

如有侵权请联系:admin#unsafe.sh