前言lanproxy是一个将局域网个人电脑、服务器代理到公网的内网穿透工具,可用作访问内网网站、本地支付接口调试、SSH访问、远程桌面等等,而且带Web在线管理面板,添加端口配置十分简单,一旦网内存在 2023-1-31 20:35:32 Author: 友创佳业(查看原文) 阅读量:10 收藏

lanproxy是一个将局域网个人电脑、服务器代理到公网的内网穿透工具,可用作访问内网网站、本地支付接口调试、SSH访问、远程桌面等等,而且带Web在线管理面板,添加端口配置十分简单,一旦网内存在lanproxy通信行为,则说明网内有主机已经失陷,网络安全将面临重大威胁。

友创佳业在为客户提供7*24小时的MSS安全运营过中,发现有一些客户处突然爆发异常的lanproxy通信行为,经过安服部门分析确认后,发现此事较为典型,特把此类现象简单汇总成此文以供大家了解知悉。

2022-09-12日监测到A单位内网主机访问118.212.238.227

2022-10-18监测到B单位内网主机访问116.196.122.203

2022-11-11监测到C单位内网主机访问116.153.10.58

2022-12-28监测到D单位内网主机访问 114.67.244.204

如上述事件存在多起,有多个可疑互联网IP,此处不再赘述。

从相关的IP的关联情报来看,此类IP没什么恶意情报,均为国内公有云厂商分配的公网IP,如京东云、ucloud、阿里云等。从行为、流量特征上看很可疑,但从经验来看,应该并非黑客或红队针对各个用户发起的攻击。

任一举例:

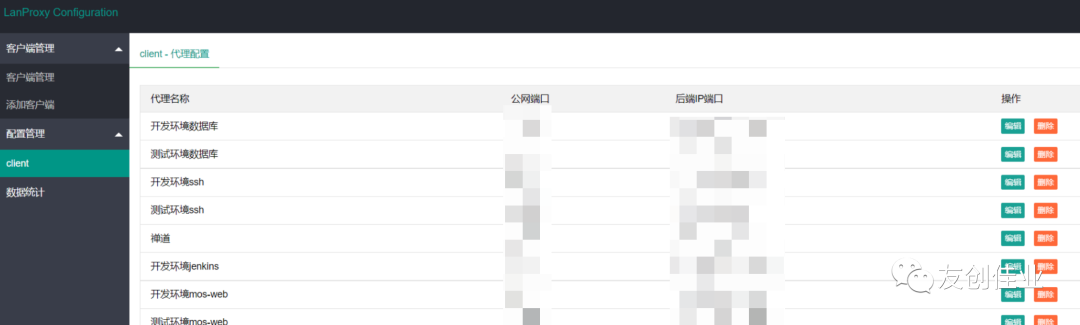

鉴于lanproxy通信行为实在是太可疑,于是进一步人工分析,发现所有相关的IP上,暴露了N个端口,且特征高度一致,于是任选IP如116.196.122.203、114.67.244.204分析,发现其8090端口部署有MeroConnect服务(MeroConnect基于lanproxy开发):经过尝试,获得相关系统的管理员账号与密码,登录后发现有数万个客户端连接信息,且实时变动。

114.67.244.204账号admin登录后获取的信息:

116.196.122.203账号admin登录后获取的信息:

有这么多客户端反连过来,此时感觉此现象更加可疑,于是进一步分析:

在多个服务器上简单找了一下线索,线索存在极高共性,过程中发现历史命令中有这么个账号比较有意思:

再简单找到了一下线索,发现如下公钥信息,其中wei*****[email protected]和命令行中的weisong账号对应上了

其使用的相关数据库,如mysql、redis也是京东云提供的服务:

mgtv.com为芒果TV,访问如下:

mgtv.com备案信息如下:

工商信息如下,通俗来说和湖南电视台相关,是湖南广电旗下唯一互联网视频平台:

和其中一个客户交流排查后,发现其内网IP对应的设备为智能电视

简单通过上述因素如:相关服务部署在国内各大公有云上、对应的账号信息、邮箱、域名等线索初步判断,遇到的上述情况的lanproxy通信行为,是智能电视(电视盒子)、pc或移动端相关软件基于某种服务需求去连接了mgtv的某些服务。

相关内网ip存在单一、低频的lanproxy通信行为外,并未发现其他可疑行为,安服同事已经协助客户封锁了可疑的互联网IP与分析查找出的关联域名。

如有侵权请联系:admin#unsafe.sh