原创投稿作者:夜无名0x01 前言 网上很少有关于对网吧应急类的文章,正好在今年的工作中处置过一起网吧挖矿的安全事件应急,网吧的网络环境与企业单位的环境都是天差地别的存在,网吧的网络环境杂乱无章各种 2023-1-27 19:30:58 Author: 猪猪谈安全(查看原文) 阅读量:54 收藏

原创投稿作者:夜无名

0x01 前言

网上很少有关于对网吧应急类的文章,正好在今年的工作中处置过一起网吧挖矿的安全事件应急,网吧的网络环境与企业单位的环境都是天差地别的存在,网吧的网络环境杂乱无章各种病毒流氓软件,基本上网吧的网络边界是不会存在流量审计这样的设备,且有两台服务器以上的网吧都算很不错的网吧了,所以在网吧环境下应急提升了不小的难度在此过程中也踩了不少坑也学到了不少,毕竟也是第一次到网吧处置安全事件。

0x02 事件处置

步入正题,上级监管部门通报本市内某某网吧存在挖矿行为,与远端矿池IP:18.136.246.58:3838存在互连,要求到现场调查情况处置问题。

因为是网吧环境,大家都知道现在网吧的客户端都是无盘系统启动的,每次开机都会还原为新的系统,所以客户机被植入挖矿病毒可能性不大同时也不排除有顾客在上网时段自己下载软件挖矿的可能性,但挖矿会占用电脑的算力也就会无法愉快的打游戏或者使用电脑,当时也猜测了一种可能有些通宵的玩家会在后半夜打游戏累了休息时私自挖的,但是这与上级通报的频率和次数来看该可能性有些牵强并且是多家网吧都存在挖矿行为未免也太巧合了。

到现场后,与网吧老板和技术员沟通说明了来意,并也从部分网吧的老板口中得知网吧前段时间也有顾客反映玩游戏时时不时会卡一下有些显卡还烧坏了,因为客户机是无盘系统所以直接让网吧技术员登上三台服务器进行排查,在常规的排查过程中也使用专杀工具进行扫描,这一扫各种后门、流氓、推广、激活、远控软件应有尽有,存在的这些后门软件被植入的时间从19年到21年的都有,网吧技术员也对服务器存在后门不知情。

并在其中一台上的I盘目录当中发现了ETH挖矿软件,从配置文件可以看出妥妥的挖矿软件,但是该软件挖的B种是以太坊而通报的是RVN可能不是这软件产生的原因,后面也和技术员了解到当时疫情第一年的时候网吧开不了门从而下载了挖矿软件来研究学习。

当时也看了这三台服务器的当前网络连接情况,也并未发现存在与通报的矿池IP:18.136.246.58:3838进行连接,并通过反查该IP的域名asia.ravenminer.com系矿池域名。

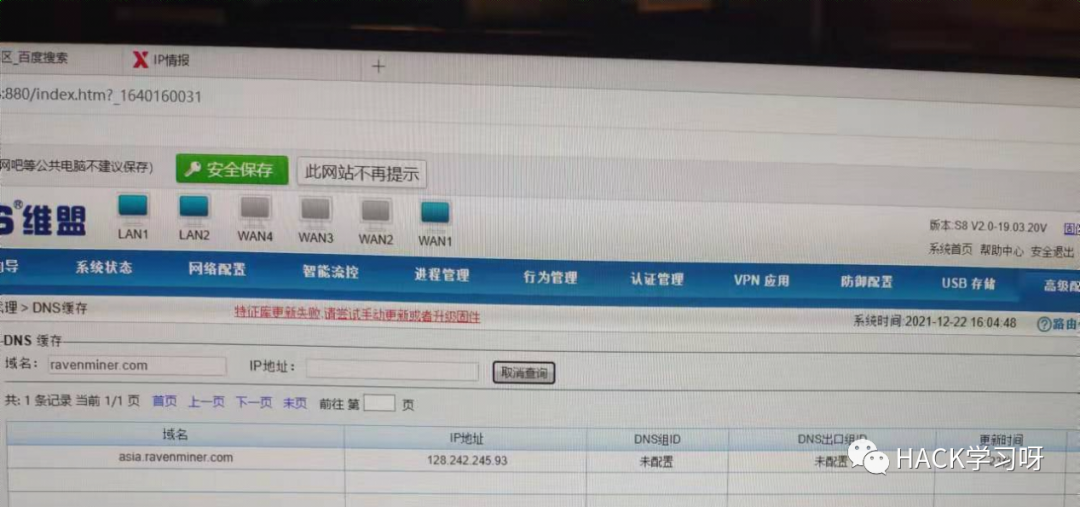

通过查看该网吧唯一的边界设备文网卫士,在DNS缓存中确实存在ravenminer.com的访问缓存,但是当时回过头去看服务器的DNS缓存时并未发现有与该矿池的缓存记录。

当时整个人都麻了,搞了一大半下午也临近下班时间,后面就将扫到的远控等那些恶意文件和挖矿软件进行打包带走,并让网吧技术员在维护平台中加入每次开机时都将矿池域名写入到Host文件中进行屏蔽措施。

0x03 发现问题

隔了段时间,又通报下来了但这次的远端矿池IP为139.99.101.232:12222说明问题并没有得到完全的解决。

不出意外的又到现场来了,因为来的比较早在网吧技术员还没到在等的过程中就让前台随便给我开了一台客户机,因为网吧的客户机都是可以连接到服务器的平时他们技术员也是通过客户机去远程管理,就在等的过程中在客户机上敲了netstat -ano | findstr “12222”过滤一下看看是否存在与通报中的端口有连接情况,这一敲才知道兜兜转转还是客户机的问题,不过确实网吧这种无盘系统重启就恢复了谁能想到问题会出在客户机上呢,在通过tasklist | findstr “5380”过滤当前连接的程序PID号定位出cssrs.exe程序。

与此同时在专杀工具这边也扫出该恶意程序位于C:\Windows\fonts\目录下。

因为该程序被设置为隐藏程序通过直接打开目录无法查看,当时好像也勾选了显示隐藏目录文件的选项也找不到这恶意软件可能是属于字体目录下的原因,这里使用压缩包将整个字体文件路径进行压缩通过排序修改时间可看到ssms.exe、cssrs.exe这两个可执行文件的修改时间为当天客户机启动的时间。

因网吧客户端的系统均属于无盘系统,每次重启后客户机就要向远端服务器进行系统镜像读取从而实现客户机无盘系统的功能,这也解释了以上两个可执行文件的修改时间为开机时的修改时间,依据这一特性向上往更新服务器端进行排查,在提供客户机进行读取与游戏更新的服务器上,在云更新控制台处的更多操作、设置客户机开机任务功能发现一条开机执行程序的命令,该命令的功能可让下面的客户机在每次开机时都会执行D:\lwserver\Run\lwmenu64.exe程序,理论来说专杀工具是可以查出该病毒文件的,但记得当时这台更新服务器好几个盘都是T级的容量里面也放满了游戏,文件过多想要全部扫完不知道得猴年马月了。

进入D:\lwserver\Run\下查看lwmenu64.exe程序,其修改时间为2020年6月3日14:14分,因该程序创建的时间过为久远,网吧又无流量设备无法追查出该程序是如何被放置改目录下的,至于云更新平台的开机执行任务的那台指令,该平台也无记录添加指令时的日志记录功能也不得而知是谁添加的这条指令,通过此功能特性的推测:如果是通过某种漏洞或者其他手段,单单将该程序上传至该目录下时实现不了下面的客户机在每次开机时都会启动这个程序,需要一定的图形化控制界面(远程桌面连接)进行操作并手动设置该任务命令设置启用状态该任务才会生效,网吧的技术员对此表示也不知情。

0x04 后门行为

对cssrs.exe程序上传至沙箱进行分析,在PE 导出表中存在nbminer.exe 程序,可见该程序具有挖矿的功能属性。

ssms.exe程序进行分析,该程序会与IP:43.249.194.66:1520端口进行通信,并且会以HTTP的形式访问43.249.194.66:1520/RVN.txt,该文本页面应该为RVN矿池钱包的地址。

对IP:43.249.194.66进行分析,该IP为国内山东省枣庄市机房的IP(不排除为肉鸡服务器),其在威胁情报平台上43.249.194.66:1520/RVNNEW.exe发现提供远程下载的恶意程序,RVNNEW.exe也就是在fonts目录下重命名为ssms.exe的程序。

相当于母体文件的lwmenu64.exe程序进行分析,其与pay.zhcnos.com:65330有网络通信行为,该域名也是解析到IP:43.249.194.66,并下载了该端口下的恶意文件,下载了RBe8kuqk.exe恶意程序后并并删除自身文件后并在fonts目录生成恶意文件,从而产生ssms.exe、cssrs.exe这两个与挖矿相关的程序。

0x05 结语

每次通报的矿池地址都有变化也来来去去好几回到现场去排查,虽然前几次都是直奔服务器上去排查也排查出了许多的远控和恶意软件,但跟通报的事件挂不上勾也一直认为客户机属于无盘系统不会存在什么问题,也因为对网吧环境的不了解情况不清楚服务端还可以有下发指令的功能才导致一开始排查就歪了,虽然也有被客户吐槽了但经过这次吸取到经验就是好事,问题也找出来了就要求技术员对文件进行删除并全盘查杀其他病毒加强网络安全意识,到此事件处置工作结束。

点击下方小卡片或扫描下方二维码观看更多技术文章

师傅们点赞、转发、在看就是最大的支持

如有侵权请联系:admin#unsafe.sh