原文:https://www.justice.gov/opa/pr/us-department-justice-disrupts-hive-ransomware-variant美国司法部在1月26日宣 2023-1-27 11:46:21 Author: 网安杂谈(查看原文) 阅读量:16 收藏

原文:https://www.justice.gov/opa/pr/us-department-justice-disrupts-hive-ransomware-variant

美国司法部在1月26日宣布了针对Hive勒索软件组织的长达数月的破坏活动,该组织针对全球80多个国家的1,500多名受害者,包括医院,学校,金融公司和关键基础设施。

自 2022 年 7 月下旬以来,联邦调查局已经渗透到 Hive 的计算机网络,捕获了其解密密钥,并将其提供给世界各地的受害者,使受害者不必支付 1.3 亿美元的赎金。自 2022 年 7 月渗透到 Hive 网络以来,联邦调查局已向受到攻击的 Hive 受害者提供了 300 多个解密密钥。此外,联邦调查局还向以前的Hive受害者分发了1000多个额外的解密密钥。最后,该部门今天宣布,与德国执法部门(德国联邦刑警和罗伊特林根警察总部-CID Esslingen)和荷兰国家高科技犯罪部门协调,它已经控制了Hive用来与其成员通信的服务器和网站,破坏了Hive攻击和勒索受害者的能力。

“昨晚,司法部捣毁了一个国际勒索软件网络,该网络负责向美国和世界各地的受害者勒索和试图勒索数亿美元,”司法部长梅里克·B·加兰(Merrick B. Garland)说。“网络犯罪是一个不断发展的威胁。但正如我之前所说,司法部将不遗余力地识别任何地方以勒索软件攻击为目标的任何人并将其绳之以法。我们将继续努力防止这些袭击,并为成为目标的受害者提供支持。我们将与我们的国际伙伴一起,继续破坏部署这些攻击的犯罪网络。

“司法部对Hive勒索软件组织的破坏应该像对犯罪者一样清楚地告诉网络犯罪的受害者,”副总检察长Lisa O. Monaco说。“在 21 世纪的网络监视中,我们的调查团队扭转了 Hive 的局面,刷了他们的解密密钥,将它们传递给受害者,最终避免了超过 1.3 亿美元的勒索软件付款。我们将继续使用任何可能的手段打击网络犯罪,并将受害者置于我们减轻网络威胁努力的中心。

“在对世界各地的受害者进行数月的解密之后,Hive计算机网络的协调中断表明,通过将不懈地寻找有用的技术信息与受害者分享的调查相结合,我们可以完成什么,旨在发展打击我们对手的行动,”联邦调查局局长克里斯托弗雷说。“联邦调查局将继续利用我们的情报和执法工具,全球影响力和合作伙伴关系来打击针对美国企业和组织的网络犯罪分子。

“我们在此案中的努力为受害者节省了超过一亿美元的赎金,并可能增加了更多的补救费用,”司法部刑事司助理检察长Kenneth A. Polite,Jr.说。“这一行动表明司法部致力于保护我们的社区免受恶意黑客的侵害,并确保犯罪受害者得到完整的保护。此外,我们将继续调查并追捕Hive背后的演员,直到他们被绳之以法。

“网络犯罪分子利用先进的技术掠夺世界各地的无辜受害者,”佛罗里达州中区的美国检察官罗杰汉德伯格说。“由于我们国内和国际执法伙伴的特殊调查工作和协调,HIVE的进一步勒索已被挫败,关键业务运营可以不间断地恢复,并避免了数百万美元的赎金支付。

自 2021 年 6 月以来,Hive 勒索软件组织已针对全球 1,500 多名受害者,并收到了超过 1 亿美元的赎金。

Hive 勒索软件攻击导致全球受害者日常运营严重中断,并影响了对 COVID-19 大流行的反应。在一个案例中,一家受到 Hive 勒索软件攻击的医院不得不采用模拟方法来治疗现有患者,并且无法在攻击后立即接受新患者。

Hive 使用勒索软件即服务 (RaaS) 模型,该模型具有管理员(有时称为开发人员)和附属公司。RaaS 是一种基于订阅的模型,开发人员或管理员在其中开发勒索软件并创建一个易于使用的界面来操作它,然后招募附属公司来部署针对受害者的勒索软件。附属公司确定了目标并部署了这种现成的恶意软件来攻击受害者,然后从每次成功的赎金支付中获得一定比例的赎金。

Hive采用了双重勒索攻击模式。在加密受害者系统之前,会员会泄露或窃取敏感数据。然后,该会员要求赎金,以获得解密受害者系统所需的解密密钥以及不发布被盗数据的承诺。Hive参与者经常针对受害者系统中最敏感的数据,以增加支付压力。受害者付款后,附属机构和管理员按80/20分配赎金。Hive公布了在Hive Leak网站上不付款的受害者的数据。

根据美国网络安全和基础设施安全局 (CISA) 的说法,Hive勒索组织已通过多种方法初步访问受害者网络,包括:通过远程桌面协议 (RDP)、虚拟专用网络 (VPN) 和其他远程网络连接协议进行单因素登录;利用 FortiToken 漏洞;以及发送带有恶意附件的网络钓鱼电子邮件。有关恶意软件的更多信息,包括组织有关如何减轻其影响的技术信息,可从 CISA 获得,请访问https://www.cisa.gov/uscert/ncas/alerts/aa22-321a。

Hive 勒索软件的受害者应联系当地的 FBI 现场办公室以获取更多信息。

联邦调查局坦帕外地办事处奥兰多驻地机构正在调查此案。

刑事司计算机犯罪和知识产权科的审判律师Christen Gallagher和Alison Zitron以及佛罗里达州中区的助理美国检察官Chauncey Bratt正在起诉此案。

司法部还认识到德国罗伊特林根警察总部-CID Esslingen,德国联邦刑警,欧洲刑警组织和荷兰政治局的重要合作,美国特勤局,弗吉尼亚州东区美国检察官办公室和美国加利福尼亚州中区检察官办公室提供了大量援助。司法部国际事务办公室和网络行动国际联络处也提供了大量协助。此外,下列外国执法当局提供了大量援助和支持:加拿大皮尔地区警察和加拿大皇家骑警、法国中央司法局、立陶宛刑警局、挪威国家刑事调查局(与奥斯陆警区合作)、葡萄牙司法警察、罗马尼亚打击有组织犯罪局、西班牙国家警察、葡萄牙警察、葡萄牙警察、罗马尼亚国家警察、葡萄牙警察、罗马尼亚国家警察局、法国警察局、法国警察局、俄罗斯联邦警察局 瑞典警察局和英国国家犯罪局。

调查过程

为了促进RaaS模型,Hive管理员建立了一个服务器网络来运行他们的在线犯罪业务。网络面向公众的一侧或“前端”由四个可访问的网站或“面板”组成,每个网站都面向不同类型的用户/受众。一个由Hive参与者使用的但公众无法访问的单独服务器(“后端”服务器)托管了一个支持前端Tor的数据库面板和泄漏网站。

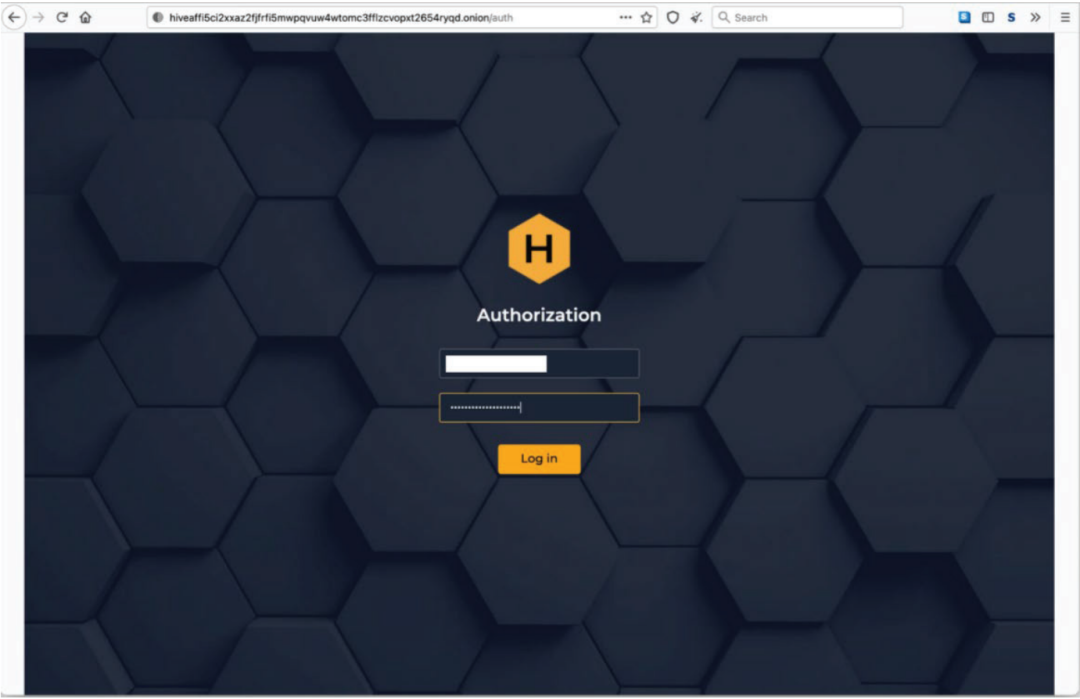

登录到管理面板上的用户界面,管理员能够管理Hive数据库,跟踪攻击,与附属机构沟通他们针对特定受害者的活动,并与受害者协商支付赎金。带有蜂巢图案的登录页面的屏幕截图如下:

通过附属机构小组,附属机构为每个受害者创建一个记录,输入有关受害者的信息,下载有关感染的Hive勒索软件,然后跟踪进度,包括创建日期、加密日期和付款日期。通过附属面板输入的数据存储在后端数据库中。附属公司还可以追踪与受害者的谈判,并通过点击“支付”按钮要求他们削减赎金,如下图所示:

从受害者的报告中,联邦调查局了解到,当受害者被加密时,Hive会在受害者的系统中留下一张带有登录凭证勒索提示,Hive成员称之为“销售部门”。通过受害者勒索提示,受害者可以协商支付赎金,接收泄露数据的证明和付款指示,并在支付赎金后获得解密密钥。不支付赎金的受害者将把他们的数据公布在蜂巢泄漏网站上,该网站也托管在Tor网站上。

通过分析通过美国法院命令获得的证据,联邦调查局证实了Hive管理员租赁来自美国的主机服务器。2023年1月11日,在佛罗里达州中部地区的一名地方法官根据第18 U.S.C.条的规定执行搜查令后§§2703(a),2703(b)(1)(A)和2703(c)(1)(A),美国调查人员获得了位于加州洛杉矶的两个专用3服务器(目标服务器)和一个虚拟专用服务器(VPS)的镜像。这两个专用服务器分别与IP地址(目标服务器1)(目标服务器2)相关联。搜查是与在荷兰的两个专用服务器(以下简称“荷兰服务器”)上执行搜查令的外国合作伙伴协调执行的。

通过分析从所有服务器的搜索中获得的证据,调查人员证实,这些证据都被Hive勒索软件组使用过。特别是,调查人员证实,位于洛杉矶的目标服务器1和荷兰服务器被设置为冗余的web服务器。也就是说,每个服务器都托管了上面讨论的三个Tor面板和泄漏站点的副本。目标服务器1还包含带有Hive标志的图像,进一步确定了该服务器是被Hive参与者使用的。

通过分析来自目标服务器2的数据,联邦调查局确定它作为蜂巢网络的后端,并包含蜂巢数据库。

联邦调查局确认,目标服务器2上的数据库是Hive数据库,因为自2022年7月以来,联邦调查局根据联邦搜查令,访问了Hive数据库,以识别受害者并获得解密密钥。当一个受害者被加密时,Hive勒索软件会为该受害者创建一个唯一的解密密钥。在调查过程中,联邦调查局获得了这些解密密钥,并将其分发给了世界各地的受害者。收到这些密钥的受害者证实,他们已经感染了Hive勒索软件,并且他们能够使用这些解密密钥解锁他们的文件。作为解密密钥行动的一部分,在过去的六个月里,联邦调查局能够向336名受害者提供解密密钥,有时是在加密后的几个小时内,为受害者节省了约1.3亿美元的赎金。

除了解密密钥,当联邦调查局检查在目标服务器2上发现的数据库时,联邦调查局发现了Hive通信记录、恶意软件文件哈希值、Hive250个附属机构的4个信息,以及与之前获得的信息一致的受害者信息解密密钥操作。这确认了目标服务器2是蜂房后端服务器。

联邦调查局对目标服务器的审查显示,蜂群管理员设置这些服务器仅仅是为了促进蜂群勒索软件组的犯罪活动。

在2023年1月11日执行搜索期间获得的信息确认,目标服务器是由位于**数据中心的设备托管的。因此,搜查存储在位于加州的***数据中心分配给IP地址***的计算机服务器(目标服务器)。

如有侵权请联系:admin#unsafe.sh