题目地址:malware-traffic-analysis-BURNINCANDLE

https://www.malware-traffic-analysis.net/2022/03/21/index3.html数据包基础信息

LAN segment data:LAN segment range: 10.0.19.0/24 (10.0.19.0 through 10.0.19.255)Domain: burnincandle.comDomain controller: 10.0.19.9 - BURNINCANDLE-DCLAN segment gateway: 10.0.19.1LAN segment broadcast address: 10.0.19.255

根据题目提示,数据包中内网网段为10.0.19.0/24,域控地址为10.0.19.9,网关为10.0.19.1

任务信息

Write an incident report based on the pcap.The incident report should contains 3 sections:Executive Summary: State in simple, direct terms what happened (when, who, what).Details: Details of the victim (hostname, IP address, MAC address, Windows user account name).Indicators of Compromise (IOCs): IP addresses, domains and URLs associated with the infection. SHA256 hashes if any malware binaries can be extracted from the pcap.

需要根据数据包写一个事故调查报告,该报告包含三部分,第一部分介绍什么时间、什么主机、发生了什么时间;第二部分介绍详细的受害主机信息,包含主机名、IP地址、MAC地址、登录用户等;第三部分包含受害主机发起的IOC信息。

那什么是IOC?

Indicator of Compromise (IOC) 在取证领域通常被描述为计算机上的证据,表明网络安全已被破坏。 调查人员通常在收到可疑事件通知后、按计划收集这些数据,或者在发现网络异常呼叫后收集这些数据。 理想情况下,收集这些信息是为了创建“更智能”的工具,以便将来检测和隔离可疑文件。

https://www.crowdstrike.com/cybersecurity-101/indicators-of-compromise/ioa-vs-ioc/

接下来开始解题

根据题目题目提示说域控地址为10.0.19.9,先过滤出目的地址为10.0.19.9的数据包

ip.dst==10.0.19.14 数据包很多看不出什么东西再根据内网地址过滤下内网地址

ip.dst==10.0.19.14 and ip.src==10.0.19.14/24看到有DNS数据包,再联系到题目提示说有IOC,顺便看下DNS数据包内容

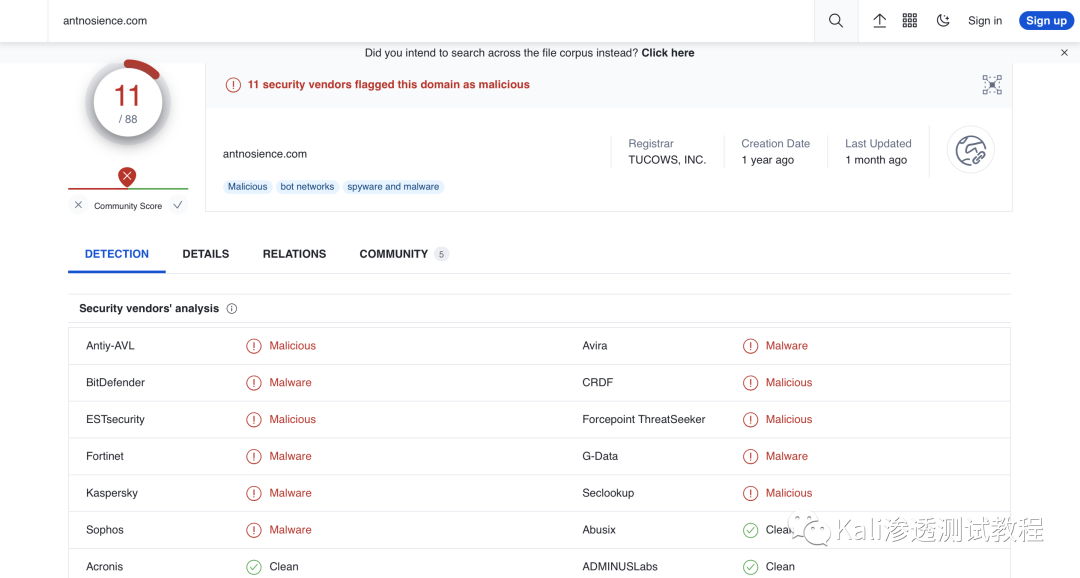

拿到VT看是否为恶意域名

antnosience.com发现确实为恶意域名,再多看几个DNS请求

ip.dst==10.0.19.14 and ip.src==10.0.19.0/24 and dns确实该域名也为恶意域名

再继续往下看DNS解析数据包中域名信息

filebin.net类比,找出所有的恶意域名如下所示

1、antnosience.com2、suncoastpinball.com3、filebin.net4、situla.bitbit.net5、bupdater.com6、seaskysafe.com7、otectagain.top8、dilimoretast.com9、otectagain.top

同时可以定位恶意主机IP地址为10.0.19.14,MAC地址为00:60:52:b7:33:0f,hostname为DESKTOP-5QS3D5D,根据SAMR协议过滤出来主机登录的用户名

ip.src==10.0.19.14 and samr于是事件报告整理为:

在Mar 22, 2022 04:58:35.838802000 CST主机10.0.19.14感染恶意病毒。 恶意主机IP地址为10.0.19.14,MAC地址为00:60:52:b7:33:0f,hostname为DESKTOP-5QS3D5D,登录用户名为patrick.zimmerman。主机访问的所有恶意域名为

1、antnosience.com2、suncoastpinball.com3、filebin.net4、situla.bitbit.net5、bupdater.com6、seaskysafe.com7、otectagain.top8、dilimoretast.com9、otectagain.top

本文数据包以及官网解题报告地址:

https://www.malware-traffic-analysis.net/2022/03/21/page2.html如有侵权请联系:admin#unsafe.sh