2023.01.12~01.19 攻击团伙情报疑似Kasablanka组织近期针对俄罗斯的攻击活动分析BITTER组织借助Office组件漏洞对孟加拉国军事机构开展间谍活动APT组织“GroupA21 2023-1-20 10:9:23 Author: 奇安信威胁情报中心(查看原文) 阅读量:25 收藏

2023.01.12~01.19

攻击团伙情报

疑似Kasablanka组织近期针对俄罗斯的攻击活动分析

BITTER组织借助Office组件漏洞对孟加拉国军事机构开展间谍活动

APT组织“GroupA21”借政府官方文档攻击巴基斯坦

新APT组织Dark Pink利用自定义恶意软件瞄准亚太地区政府和军方

攻击行动或事件情报

龙珠防红工具携带木马针对运维网管人员的攻击活动分析

2022 Q4 季度俄乌双方 DDoS 攻击分析报告

亲俄黑客组织NoName057(16)对乌克兰和北约发起DDoS攻击

零日供应链攻击使用三个流行的的PyPI软件包

网络犯罪分子在恶意软件分发中使用多语言文件以躲避监视

恶意代码情报

警惕Rapper僵尸网络新变种及挖矿活动

分析表明Raspberry Robin可被其他攻击者重新利用

NeedleDropper恶意软件植入程序技术分析

GitHub Codespaces功能可能被利用于恶意软件传播

漏洞情报

Oracle WebLogic Server 存在远程代码执行漏洞

攻击团伙情报

01

疑似Kasablanka组织近期针对俄罗斯的攻击活动分析

披露时间:2023年1月17日

情报来源:https://mp.weixin.qq.com/s/b0FSKQ6D3MvlA8yX3v4IUg

相关信息:

APT组织通常会使用一些不常见的文件类型来承载恶意代码,以提高针对杀毒软件的免杀概率,比如近年来我们监测到被滥用的光盘映像文件(.iso)和虚拟硬盘文件(.vhd),使用这两种格式的文件可以有效的规避MOTW机制。

在2022年9月至12月,疑似Kasablanka组织一直对俄罗斯进行攻击,其攻击对象包括俄罗斯联邦政府合作署、俄罗斯阿斯特拉罕州对外通信部等,并且部分利用了vhdx文件的样本查杀率一直为0。

对捕获的样本进行分析整理,Kasablanka组织通过社会工程学处理后的鱼叉邮件为入口进行攻击,附件为虚拟磁盘映像文件,里面嵌套了包括lnk文件、压缩包、可执行文件等多种下阶段载荷的执行文件。在攻击初期最终执行的是商业木马Warzone RAT,在攻击后期研究人员观察到执行的木马变成了Loda RAT。

02

BITTER组织借助Office组件漏洞对孟加拉国军事机构开展间谍活动

披露时间:2023年1月13日

情报来源:https://mp.weixin.qq.com/s/7Q2nulqLsofjSftbWQt2kA

相关信息:

近期,研究人员分析了该组织最近一次针对孟加拉国军事机构的攻击活动,攻击者主要通过利用Office组件"EQNEDT32.EXE"漏洞,投放诱饵文档和中间恶意软件来部署远程访问木马,以进行网络间谍活动。

其中,EQNEDT32.EXE是Office办公软件的一个公式编辑器组件,该组件存在多个远程代码执行漏洞。攻击者通过利用具有Office公式编辑器组件漏洞的恶意文档作为诱饵,诱导用户打开,从而触发漏洞并执行恶意shellcode,以下载下一阶段载荷。恶意载荷将收集受感染机器上的计算机名、用户名等敏感信息并发送至C2服务器,还会创建计划任务以实现持久化操作,并可进行其它恶意操作等。

03

APT组织“GroupA21”借政府官方文档攻击巴基斯坦

披露时间:2023年1月11日

情报来源:https://mp.weixin.qq.com/s/P7VXmHIB5dJl9ZoE1OBDww

相关信息:

GroupA21 组织是疑似来自印度的APT组织,又名 “幼象”、“babyelephant” 等, 该组织至少自 2017 年开始活跃,持续针对南亚地区的巴基斯坦、斯里兰卡、马尔代夫和孟加拉等国的政府、军事、外交、情报、原子能和高校等行业。近日,研究人员捕获到一起 GroupA21 组织的攻击活动,经过分析有如下发现:

1. 攻击者利用官方网站的正常 PDF 文件作为诱饵,在文件内携带恶意 LNK 文件启动诱饵及木马文件。

2. 攻击者使用的最终载荷为 WarHawk 自研木马以及 NetWire、CobaltStrike 等公开木马,除此外我们还发现了部署 Sliver 的 C2 服务器。

04

新APT组织Dark Pink利用自定义恶意软件瞄准亚太地区政府和军方

披露时间:2023年1月11日

情报来源:https://blog.group-ib.com/dark-pink-apt

相关信息:

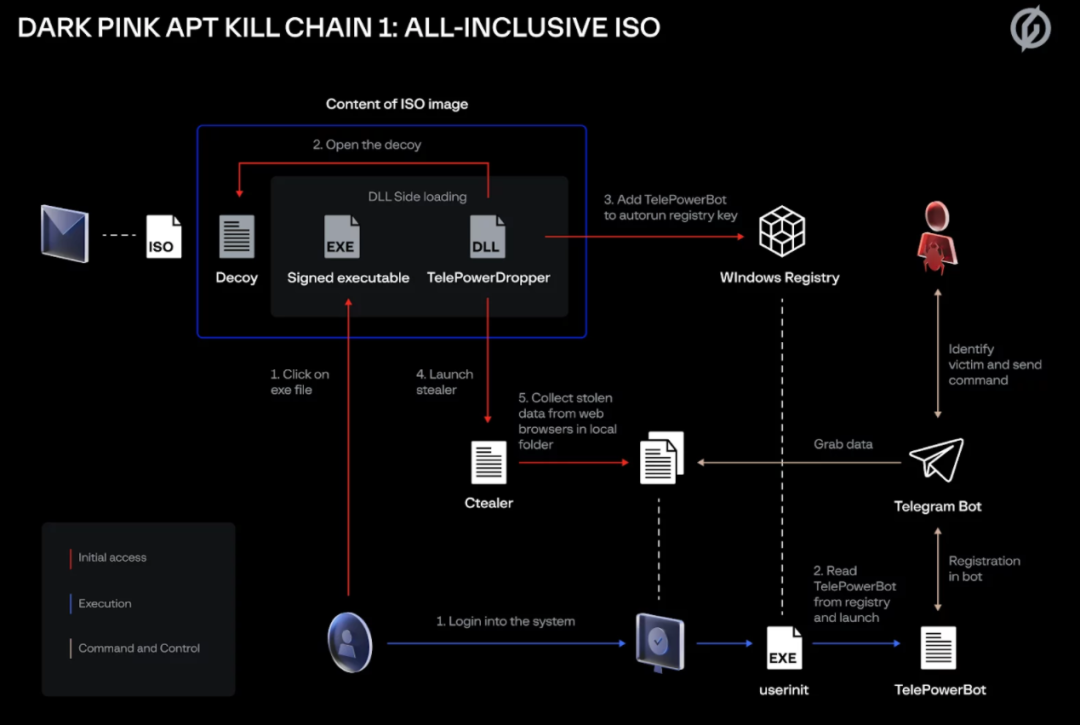

研究人员近期发布了有关袭击亚太地区的新APT组织Dark Pink的分析报告。报告显示,Dark Pink早在2021年年中就开始运作,且其活动在2022年中后期激增。在2022年6月至2022年12月期间,共发现了七次由Dark Pink发起的攻击活动。该组织主要针对亚太地区的国家,也曾攻击欧洲的一个政府部门,其受害者包括菲律宾和马来西亚的两个军事机构,柬埔寨、印度尼西亚和波黑的政府机构,以及越南的一个宗教组织。

此外,Dark Pink组织主要通过针对性的鱼叉式网络钓鱼电子邮件获取初始访问权限,然后加载其自定义工具包,包括TelePowerBot、KamiKakaBot、Cucky和Ctealer信息窃取器,最终目的是窃取政府和军事组织的机密文件。Dark Pink目前的两项恶意软件加载核心技术包括:DLL侧加载和事件触发执行(执行由文件类型关联触发的恶意内容)。该组织甚至还可以感染连接到受感染计算机的USB设备,并且能够访问受感染计算机上的Messenger。

攻击行动或事件情报

01

龙珠防红工具携带木马针对运维网管人员的攻击活动分析

披露时间:2023年1月19日

情报来源:https://mp.weixin.qq.com/s/vep0zBWXGiLv0MefA_D6IQ

相关信息:

近日,奇安信威胁情报中心通过恶意域名监测系统发现大量源IP请求域名 ss.xfiles[.]eu[.]org,而该域名于2022年9月2日被标记为恶意;我们在云沙箱发现了一个回连该域名的恶意样本,通过对该样本的分析发现它是从一个龙珠防红工具的网站下载的,由于该工具在百度搜索引擎中排名比较靠前,所以推测有较大数量的主机被控制,于是我们第一时间针对该攻击事件进行了详细分析。

龙珠防红站点描述该工具是一款浏览器防红、防封小工具,攻击者利用国内运营人员和网管用户需求,搭建网站并购买百度搜索推广排名服务,诱使下载龙珠防红工具,实现对受害主机远程控制、键盘记录等窃密行为。

02

2022 Q4 季度俄乌双方 DDoS 攻击分析报告

披露时间:2023年1月16日

情报来源:https://mp.weixin.qq.com/s/78giKTX3W1dDYYHaNaIKzg

相关信息:

俄乌冲突开始以来,网络世界的对抗一直持续进行。其中以乌方组织 The IT Army of Ukraine 和俄方组织 KillNet 最具实力和代表性,同行曝光的 NoName057(16)和DDosia 也是其中的新势力,夹杂着其他大大小小的组织,双方阵营在网络世界以 DDoS 攻击为武器,展开了多次较量。

参与双方 DDoS 攻击活动的组织,或者攻击工具、Botnet 家族,除了新势力的出现,比如 NoName057(16) Bobik 和 DDosia,业界已经曝光过的 Botnet 家族比如 Mirai/Moobot/Fodcha 等发起攻击活动也不容小觑。

奇安信威胁情报中心对全球范围的 DDoS 攻击活动也进行了长期监测,研究人员整理了2022年第四季度我们看到的俄乌双方阵营针对重要目标的攻击活动,并对个别案例进行深入分析。详情见情报来源连接。

03

亲俄黑客组织NoName057(16)对乌克兰和北约发起DDoS攻击

披露时间:2023年1月12日

情报来源:https://www.sentinelone.com/labs/noname05716-the-pro-russian-hacktivist-group-targeting-nato/

相关信息:

最近报道称,亲俄罗斯的黑客组织NoName057(16)正对乌克兰和北约组织发起DDoS攻击。

NoName057(16)攻击活动始于乌克兰战争初期,主要目标包括政府组织和关键基础设施并且致力于通过DDoS攻击破坏批评俄罗斯入侵乌克兰的国家重要网站。最初,其攻击集中在乌克兰新闻网站,后来转移到与北约相关的目标。2022年12月,该组织破坏了波兰政府网站。2023年1月11日,NoName057(16)开始针对2023年捷克总统选举候选人的网站。最近,该组织再次瞄准了丹麦金融部门。

研究人员目前已确定NoName057(16)组织通过公共Telegram渠道、志愿者推动的DDoS支付计划、多操作系统支持的工具包(如多线程应用程序DDOSIA/Dosia/Go Stresser,可通过重复发出网络请求对目标站点进行拒绝服务攻击)和GitHub开展各种非法活动。

04

零日供应链攻击使用三个流行的的PyPI软件包

披露时间:2023年1月14日

情报来源:https://www.fortinet.com/blog/threat-research/supply-chain-attack-using-identical-pypi-packages-colorslib-httpslib-libhttps

相关信息:

研究人员发现了嵌入在三个PyPI软件包中的一种新的零日供应链攻击,这三个软件包分别称为colorslib,httpslib和libhttps,它们是在2023年1月10日通过监控开源生态系统发现的。这三个软件包都是由同一作者“Lolip0p”发布的,并且项目描述看起来合法且干净,但这些软件包的所有版本实际上都是恶意的。

进一步分析发现,三个软件包里具有相同的setup.py脚本,通过这个脚本,攻击者利用可疑URL下载恶意文件Oxyz.exe,它将释放另一个可执行文件update.exe,update.exe运行时会将一系列文件下载到文件夹“%USER%\AppData\Local\Temp\onefile_%PID_%TIME%”中。其中名为SearchProtocolHost.exe的可执行二进制文件为其最终下载的恶意有效载荷。

05

网络犯罪分子在恶意软件分发中使用多语言文件以躲避监视

披露时间:2023年1月12日

情报来源:https://www.deepinstinct.com/blog/malicious-jars-and-polyglot-files-who-do-you-think-you-jar

相关信息:

在整个2022 年研究人员观察到StrRAT和Ratty等远程访问木马以多语言和恶意Java存档(JAR)文件的组合分发,这突显了攻击者是如何不断地寻找新的方法来逃避监视。

据研究报告称,攻击者现在使用多语言技术来混淆不能正确验证JAR文件格式的安全解决方案。多语言文件是将两种或两种以上不同格式的语法组合在一起的文件,这种方式可以在不引发任何错误的情况下解析每种格式。2022年的活动涉及使用JAR和MSI格式,通过一个可以同时作为JAR和MSI安装程序的文件来部署StrRAT有效载荷。这也意味着该文件可以在Windows和Java运行时环境中根据它的解释方式执行。

恶意代码情报

01

警惕Rapper僵尸网络新变种及挖矿活动

披露时间:2023年1月18日

情报来源:https://mp.weixin.qq.com/s/zm3_BIi37OcNuI5GbACecQ

相关信息:

2023年1月初,奇安信威胁情报中心威胁监控系统监测到一起僵尸网络活动事件,经过分析该僵尸网络属于曾被披露过的僵尸网络家族 Rapper ,此次事件中所发现的新版样本的结构与此前披露的样本有较大区别,同时分析人员发现该团伙开始利用 xmrig 进行挖矿活动。

去年披露 Rapper 家族的样本大量复用了 Mirai 源代码,而在本次事件中发现的样本与 Mirai 源码基本结构完全不同,舍弃了旧结构转而使用了新编写的代码结构。

新版本 Rapper 样本包含了自删除、防止看门狗重启设备的操作,部分恶意字符串加密,同时会通过 SSH 弱口令爆破进行传播,与 Mirai 不同,内置的弱口令在样本中以明文形式存在,成功暴力破解的 SSH 服务器,有效凭据会通过单独的端口上报告给 C2 服务器。除此之外,样本通过攻击者下发命令可以实现 DDoS 攻击,当前样本支持udpflood和tcpflood两种攻击方式。

02

分析表明Raspberry Robin可被其他攻击者重新利用

披露时间:2023年1月10日

情报来源:https://blog.sekoia.io/raspberry-robins-botnet-second-life/

相关信息:

Raspberry Robin(又名QNAP蠕虫)是一种恶意软件,被称为DEV-0856,它越来越多地被用于针对金融、政府、保险和电信实体的攻击。对Raspberry Robin攻击基础设施的一项新分析显示,其他攻击者可能会将感染重新用于自己的恶意活动,使其成为更强大的威胁。

研究人员认为Raspberry Robin 似乎是一种按安装付费的僵尸网络,网络犯罪分子可能会使用它在受感染的系统上分发其他恶意软件,例如coin miners,以及其他后门程序,例如SocGholish、Bumblebee、TrueBot 或 IcedID,这些最终导致动手键盘勒索软件部署。

03

NeedleDropper恶意软件植入程序技术分析

披露时间:2023年1月11日

情报来源:https://decoded.avast.io/threatresearch/needledropper/

相关信息:

近日,研究报告显示,NeedleDropper是一个自解压文档,其中包含修改后的AutoIt解释器、混淆的AutoIt脚本和用于初始执行的Visual Basic脚本。这些文件共同创建恶意执行过程,提取文件以解密和注入恶意代码。同时,该恶意软件还会分发多个未使用的无效文件来隐藏自己,通过将重要数据存储在数MB不重要的数据之间,并利用合法应用来实现执行。

此外,NeedleDropper似乎是一个新的恶意软件系列,使用“as-a-service”的商业模式,在黑客论坛上出售给其它攻击者,以隐藏最终的payload。目前,该植入器主要通过垃圾邮件附件进行传播,也经常通过Discord或OneDrive链接实现共享。

04

GitHub Codespaces功能可能被利用于恶意软件传播

披露时间:2023年1月16日

情报来源:https://www.trendmicro.com/en_us/research/23/a/abusing-github-codespaces-for-malware-delivery.html

相关信息:

据研究报告称,旨在帮助代码开发和协作的GitHub Codespaces功能可能被利用于恶意软件的传播。GitHub Codespaces是一个免费的基于云的集成开发环境,允许开发人员通过运行在虚拟机中的基于容器的环境在浏览器中创建、编辑和运行代码。

GitHub Codespaces提供的功能之一允许开发人员共享来自VM的转发端口,无论是私有的还是公开的,以实现实时协作的目的。私有端口只能通过其URL访问,而拥有URL的任何人都可以访问公共共享端口,而不需要任何形式的身份验证。这一协作功能可能会被在GitHub上拥有帐户的攻击者滥用,以承载恶意内容,包括脚本、勒索软件和其他类型的恶意软件。

漏洞情报

01

Oracle WebLogic Server 存在远程代码执行漏洞

披露时间:2023年1月19日

情报来源:https://mp.weixin.qq.com/s/MgO_KJQiEXK_GpVACI2pJg

相关信息:

Oracle WebLogic Server是一个统一的可扩展平台,用于在本地和云端开发、部署和运行企业应用程序,例如 Java。WebLogic Server提供了Java Enterprise Edition (EE)和Jakarta EE的可靠、成熟和可扩展的实现。

近日,奇安信CERT监测到Oracle WebLogic Server远程代码执行漏洞(CVE-2023-21839),该漏洞允许未经身份验证的远程攻击者通过T3/IIOP协议网络访问并破坏易受攻击的WebLogic服务器,成功利用此漏洞可能导致Oracle WebLogic服务器被接管或敏感信息泄露。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh