在渗透中很多时候都使用 msf 进行渗透测试,经拿到服务器权限后,再开代理进 入到内网再做横向渗透或其他操作。

当 kali 获得服务器 B 得 meterperter 后,可以通过设置 socks4 代理通过在 A 服务 器上配置 proxychains 能让 D 访问 C 服务器的 80 端口。

注意:要设置路由,才能进行下一跳

当 D 设置浏览器代理,访问 C 的时候 实际上是 D 通过代理访问 A 的 1080 端口 转发到 C 的 80 端口上。因为浏览器已经设置代理了,burpsuite 无法再使用浏览 器代理,在这种情况下,bursuite 要想使用浏览器代理抓包,可以在 burpsuite 代 理模块指定代理 A 的代理信息,但是 burpsuite 不支持 socks4 代理。可以考虑使 用 burpsuite 的上游代理设置为系统代理,再通过代理访问 kali 再经过 B 服务器 即可访问 C 的 80 端口 整个流程如图

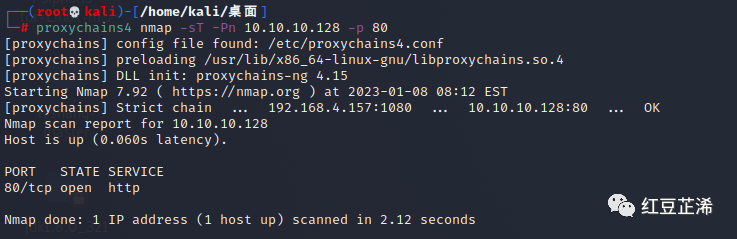

首先 kali 通过 msf 设置 sock 代理 用 proxychains 设置端口是 1080

vi /etc/proxychains4.conf

那就可以通过 proxychains 调用 nmap 访问内网主机的 80 端

通过代理kali可以顺利访问内网网站

SocksCap 设置 socks5代理 那么就可以用 sockscap 代理内网主机的 80 端口

SocksCap 启用系统代理默认的端口是 25378

在 burpsuite 设置上游代理 选项 user_options

打开浏览器访问 内网主机网站的 80 端口 开启 burpsuite 进行拦截,即可进行抓包

这才是年轻人该干的事情,努力提高自我,加油!!!

文章来源: http://mp.weixin.qq.com/s?__biz=MzA4NDk0ODYzMw==&mid=2247484900&idx=1&sn=ae1d42f8248f680f743d96a83c03d7fc&chksm=9fde2612a8a9af049c61ad871a567d7cc8824d1c4005e752b4a084e290a6212572bcfaaacf7c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh