以下提及的漏洞都提交到 edusrc平台进行修复

webvpn 突破

受到 en0th师傅文章 启发,对学校 webvpn 进行了一次src漏洞挖掘测试

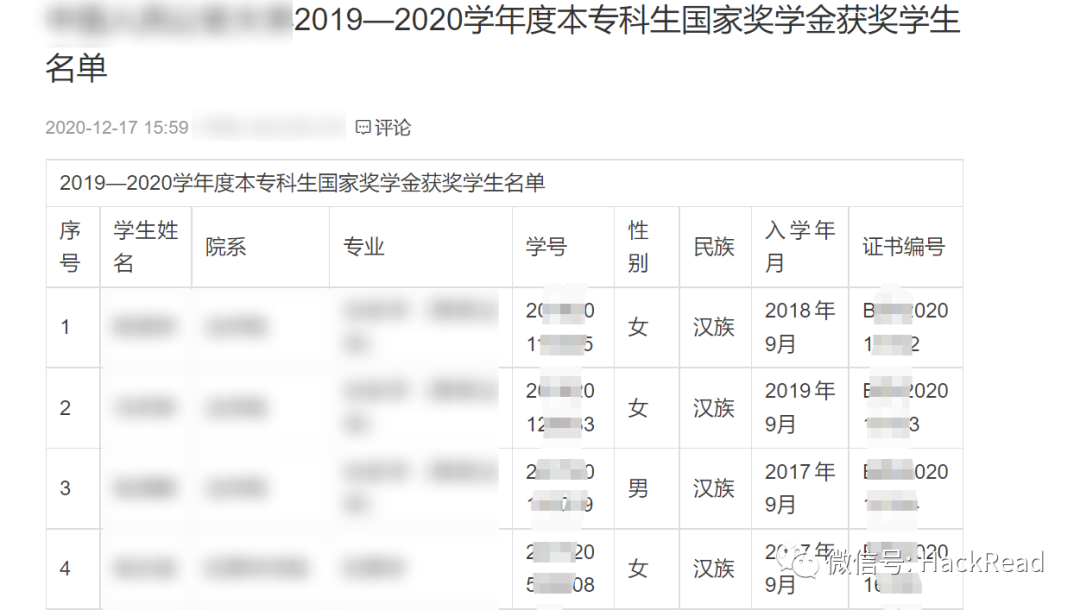

账号为学号,密码规则 在web页面也给出来了,搜索开源信息,能搜索到学号和对应的人名

内网资产

进入内网系统后,发现点击相应的链接可以访问相应的内网资源

对相应的内网域名及ip访问 会经过webvpn加密后再次拼接,如果想获取更多内网资源,就必须知道ip和域名的加密规则

https://webvpn.xxxx.edu.cn/http/77726476706e69737468656265737421a1a013d2756326012c5ac7f8ca/

通过页面源码的关键字 搜索,发现了 公开的webvpn 的url加解密流程,经过测试发现key和iv都是默认的

//安装aes-js库

npm install aes-js//引入库,从cmd终端输入读取weburl来进行加密

const weburl = process.argv.slice(2)[0];

var aesjs = require('aes-js');//加密代码,然后输出

console.log(encrypt(weburl,wrdvpnIV,wrdvpnKey));

调用nodejs来运行 加密脚本,获取到url拼接内容

用python 编写脚本 ,调用 os.popen() 读取控制台加密的url,对webvpn界面显示的210.xxx 、121.xxxx 等网段进行一次扫描, request 发包可以对内网存在的web资源进行一次扫描

import oscmd = 'node wrdvpn.js ' + url

pipeline = os.popen(cmd)

result = pipeline.read().strip()

print(result)

除此之外,webvpn 还可以拼接端口和协议,类似规则为 /http-xxx/ /https-xxxx/

漏洞挖掘

扫描得到了很多内网的资产

简单查看其中一些资产,发现了一个科研管理系统的资产,发现 网上都有公开的POC

存在Orcale SQL注入漏洞,但是 Sqlmap 无法进一步获取数据,漏洞危害比较小

未授权任意文件下载,无需登录,遍历id就可以对科研文件进行下载

还有很多校园内网资产,后面再慢慢看

参考链接:

https://xz.aliyun.com/t/11007

https://blog.csdn.net/lijiext/article/details/110931285

作者:鼹鼠Yanshu原文地址:https://xz.aliyun.com/t/11074

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本公众号及原作者不承担相应的后果.

如有侵权,请联系删除

推荐阅读

如有侵权请联系:admin#unsafe.sh