APT攻击Confucius针对巴基斯坦IBO反恐行动的网络攻击事件分析APT-C-56(透明部落)利用外贸链接伪装文档攻击分析安天披露CNC组织针对军工和教育行业的摆渡木马披露响尾蛇的样本攻击活动L 2023-1-6 10:17:27 Author: 白泽安全实验室(查看原文) 阅读量:24 收藏

APT攻击

攻击活动

数据泄露

恶意软件

黑客以被盗的银行数据为诱饵分发BitRAT恶意软件

勒索软件

APT攻击

Confucius针对巴基斯坦IBO反恐行动的网络攻击事件分析

近日,绿盟科技的研究人员捕获了一起针对巴基斯坦木尔坦地区武装力量的网络攻击事件,攻击者以木尔坦的罗德兰区IBO行动报告为诱饵,尝试投递一种变种木马程序以控制受害者设备。在本次攻击事件中,攻击者为具有印度背景的APT组织Confucius(又名魔罗桫),该组织沿用了其常见的诱饵构建模式,并且使用了该组织的已知攻击工具——MessPrint的新版本变种程序。根据研究人员分析,攻击者构建了名为“IBO_Lodhran.doc”(罗德兰地区基于情报的行动)的钓鱼文档以及名为“US_Dept_of_State_Fund_Allocations_for_Pakistan.doc”(美国国务院对巴基斯坦的资金分配)的钓鱼文档,通过提示信息诱使受害者启动文档的编辑功能,之后,恶意文档会向指定目录释放一个名为gist.txt的加密文件,并设定一个每30分钟运行一次的计划任务定期运行该文件。运行中的gist.txt实际上是一种powershell木马,该木马首先向固定位置发起连接以测试连通性,并上传本机的用户名、计算机名、mac地址、系统信息等内容作为注册信息,随后从固定位置下载一段加密数据,解密为VERSION.dll并借助rundll32组件加载执行。VERSION.dll文件为攻击者在本次事件中使用的主要木马程序,是一种已知攻击组件的变种程序,研究人员将其暂命名为MessPrint。与以往版本相比,本次攻击中使用的新版MessPrint木马程序在功能和对抗方面的变化很大,而且其主版本号也从2.X.X升级至了3.1.0。此外,攻击者还在该MessPrint木马中滥用了一些常见的代码混淆技术,如栈膨胀、花指令和无意义代码,以进一步阻碍静态分析。攻击链图如下图所示。

来源:

http://blog.nsfocus.net/aptconfuciuspakistanibo/

APT-C-56(透明部落)利用外贸链接伪装文档攻击分析

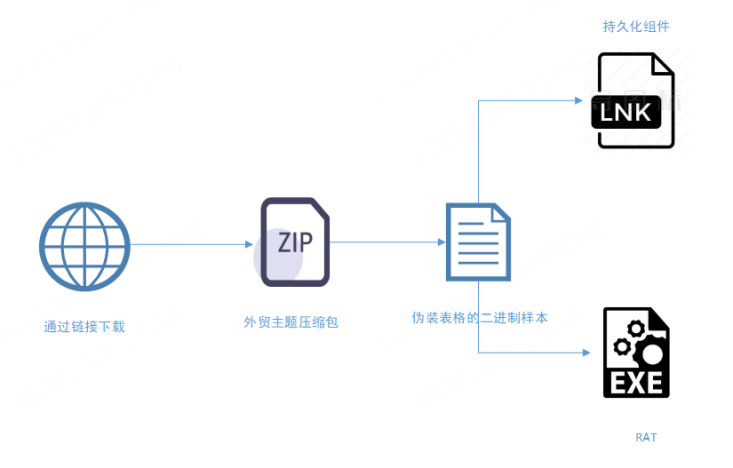

近期,360威胁情报中心的安全研究人员监测到了具有巴基斯坦背景的APT组织,APT-C-56(又名透明部落)利用外贸主题的链接进行攻击活动的样本。该样本文件名称使用requirement.rar,最终会释放伪装成xls表格图标的QUANTITY AND SPECIFICATIONS.SCR文件,以诱导用户执行。当受害者启动恶意文件后,伪装文档的二进制样本会从自身释放一个持久化组件和一个后门组件。与之前攻击行动相比,此次攻击相同点在于:通过调用com组件ishelllink生成lnk文件,伪装成常用软件迷惑用户;通过设置用户环境目录的启动项来持久化驻留;在程序运行前长时间sleep休眠,以躲避沙箱检测。而不同点在于:这次使用的RAT既不是其专属木马CrimsonRAT,也不是常用的ObliqueRAT,而是使用了一款简单的RAT,其主要功能包括:获取窗口标题、监控剪贴板、键盘记录、网络通信。同时研究人员怀疑该RAT是此前攻击行动中未被发现的组件。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/PTWzKIPsO92XCP4-pXRDgg

安天披露CNC组织针对军工和教育行业的摆渡木马

CNC组织最早于2019年被发现,是具有印度背景的APT组织。其命名来源于所使用的远控木马的PDB路径信息中包含的cnc_client,且该组织主要针对军工和教育行业进行攻击。近期,安天披露了该组织所使用的两个下载器:PrivateImage.png.exe和YodaoCloudMgr.exe。PrivateImage.png.exe下载器具有摆渡攻击的能力,可利用移动存储设备作为“渡船”,间接从隔离网中窃取攻击者感兴趣的文件。YodaoCloudMgr.exe由PrivateImage.png.exe下载并执行,主要用于下载后续载荷,且该下载器使用欺骗性的具有不可信数字证书的C2节点进行通信。

来源:

https://mp.weixin.qq.com/s/uEjNpw-rtpjGGPacJS19WQ

披露响尾蛇的样本

近日,研究人员披露了响尾蛇组织的恶意样本,IOC信息如下所示:

MD5:d0ca92ce29456931ad14aed48c3ea93f、5356a1193252b4fb2265fc8ac10327a1

URL:hxxps://mailtsinghua.sinacn.co/3679/1/55554/2/0/0/0/m/files-94c98cfb/hta

来源:

https://twitter.com/axel_f5/status/1597978238542057473

攻击活动

LockBit勒索组织针对葡萄牙里斯本港进行网络攻击

里斯本港是葡萄牙最繁忙的港口,也是整个欧洲最常用的港口之一,由于其位于欧洲和非洲之间的战略位置,且每年处理13,200,000吨货物。圣诞节当天,里斯本港务局(APL)的官员告诉媒体,港口已成为了攻击目标。尽管发生了网络攻击事件,但港口官员表示,该事件并未影响运营活动,并指出国家网络安全中心和司法警察均已收到该事件的通知。近日,LockBit勒索软件组织表示,其对港口发起了攻击,声称窃取了财务报告、审计、预算、合同、船舶日志以及有关货物和船员的其他信息。该团伙以泄露被盗数据为要挟,要求在1月18日之前缴纳赎金。

来源:

https://therecord.media/port-of-lisbon-website-still-down-as-lockbit-gang-claims-cyberattack/?web_view=true

加拿大矿业公司CMMC遭到勒索攻击导致工厂暂时关闭

据媒体称,位于不列颠哥伦比亚省的加拿大铜山矿业公司(CMMC)于近期遭到了勒索攻击。CMMC占地18000英亩,平均每年生产1亿磅铜,估计矿产储量还可以再使用32年。本次攻击发生在2022年12月27日,CMMC隔离了被感染的系统并关闭其它系统来确定勒索攻击的影响。此外,作为预防措施,安全工程师还关闭了工厂以确定其控制系统的状态,并将其它工序转为手动操作。2022年10月底,欧洲最大的铜生产商Aurubis也曾遭到网络攻击。

来源:

https://www.bleepingcomputer.com/news/security/canadian-mining-firm-shuts-down-mill-after-ransomware-attack/?&web_view=true

数据泄露

美国铁路和机车公司Wabtec发生数据泄露

美国铁路和机车公司Wabtec Corp是一家为货运和运输铁路行业提供设备、系统、数字解决方案和增值服务的供应商。该公司最近披露了一个长达8个月的漏洞,并表示攻击者利用该漏洞窃取了一定数量的数据,其中包含一些个人敏感信息,包括全名、出生日期、非美国国民身份证号码、非美国社会保险号码或财政代码、护照号码、IP地址、雇主识别号码、USCIS或外国人登记号、国民健康服务号码-英国、医疗记录/健康保险信息、照片、社会安全号码-美国、金融账户信息、账户用户名和密码、生物特征信息、种族/民族、刑事定罪或罪行、工会隶属关系等信息。

来源:

https://securityaffairs.com/140299/cyber-crime/wabtec-lockbit-ransomware.html

2亿Twitter用户的电子邮件地址在网上泄露

近日,一名黑客在Breached黑客论坛上发布了一个包含2亿条Twitter个人资料的数据集,获得论坛货币的8个积分,价值约2美元。据称,该数据集与11月份流传的4亿数据相同,但经过清理后不包含重复项,总数减少到约221,608,279行。数据以RAR存档的形式发布,其中包含六个文本文件,总数据量为59 GB。文件中的每一行代表一个Twitter用户及其数据,包括电子邮件地址、姓名、屏幕名称、关注计数和账户创建日期。虽然BleepingComputer已经能够确认许多列出的Twitter个人资料的电子邮件地址是正确的,但完整的数据集尚未得到确认。

来源:

https://www.bleepingcomputer.com/news/security/200-million-twitter-users-email-addresses-allegedly-leaked-online/

恶意软件

黑客以被盗的银行数据为诱饵分发BitRAT恶意软件

近期,Qualy的研究人员发现一场新的恶意软件投递攻击,利用了被盗的银行数据作为诱饵,旨在分发远程访问木马BitRAT。该公司在调查钓鱼攻击中的BitRAT诱饵时,发现一家哥伦比亚合作银行的IT基础设施已被攻击者劫持,418777条客户数据被盗。攻击者将数据导出到武器化的Excel恶意文档中,以诱使受害者打开文件。受害者打开文件并启用宏后,将下载并执行第二阶段DLL payload。第二阶段DLL使用各种反调试技术,最终在目标主机上释放并执行BitRAT。

来源:

https://blog.qualys.com/vulnerabilities-threat-research/2023/01/03/bitrat-now-sharing-sensitive-bank-data-as-a-lure

勒索软件

LockBit勒索组织正式为攻击多伦多的儿童医院道歉并提供免费解密器

近日,LockBit勒索软件团伙为多伦多儿童医院(SickKids)发布了一个免费解密器,并称其中一名成员违反规定攻击了该医疗机构。SickKids是多伦多的一家教学和研究医院,专注于为患病儿童提供医疗保健服务。12月18日,医院遭受了勒索软件攻击,影响了内部和公司系统、医院电话线和网站。虽然这次攻击只加密了几个系统,但SickKids表示,该事件导致实验室和成像结果的接收延迟,并导致患者等待时间更长。12月29日,SickKids宣布已恢复其50%的优先系统,包括那些导致诊断或治疗延误的系统。勒索软件团伙表示“我们对sikkids.ca的攻击正式道歉并免费提供解密器,攻击这家医院的合作伙伴违反了我们的规定,已被封锁并且不再在我们的联盟计划中”。BleepingComputer已确认此文件可免费使用,并声称是Linux/VMware ESXi解密器。这不是勒索软件团伙第一次向医疗机构提供免费解密器。

来源:

https://www.bleepingcomputer.com/news/security/ransomware-gang-apologizes-gives-sickkids-hospital-free-decryptor/

往期推荐

研究人员披露BlueNoroff组织绕过MoTW的新方法——每周威胁情报动态第110期(12.23-12.29)

Gamaredon APT针对北约某国的大型炼油厂——每周威胁情报动态第109期(12.16-12.22)

如有侵权请联系:admin#unsafe.sh